Una enorme botnet de IoT del estado chino pasó desapercibida durante cuatro años, hasta ahora

Imágenes Getty

El FBI ha desmantelado una red masiva de dispositivos comprometidos que piratas informáticos patrocinados por el estado chino han utilizado durante cuatro años para montar ataques contra agencias gubernamentales, empresas de telecomunicaciones, contratistas de defensa y otros objetivos en Estados Unidos y Taiwán.

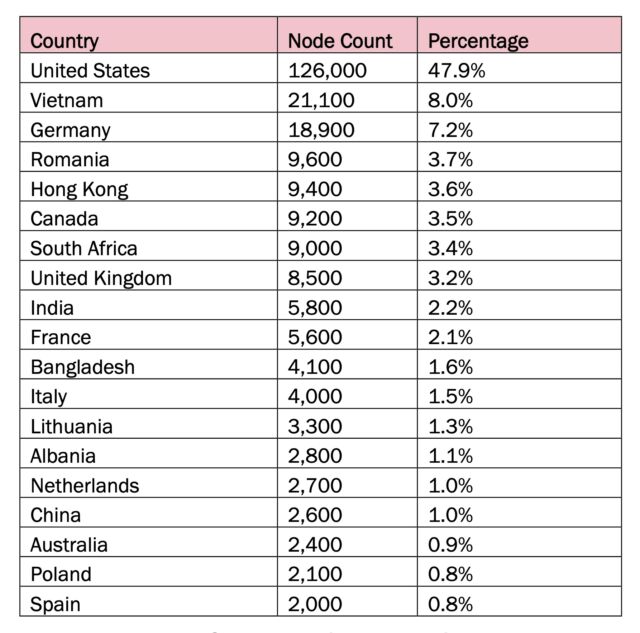

La botnet estaba compuesta principalmente por pequeños enrutadores de oficinas y hogares, cámaras de vigilancia, dispositivos de almacenamiento conectados a la red y otros dispositivos conectados a Internet ubicados en todo el mundo. En los últimos cuatro años, dijeron funcionarios estadounidenses, 260.000 de estos dispositivos han circulado a través de la sofisticada red, que está organizada en tres niveles que permiten que la botnet funcione con eficiencia y precisión. En su punto máximo en junio de 2023, Raptor Train, como se llama la botnet, consistía en más de 60.000 dispositivos requisados, según investigadores de Black Lotus Labs, lo que la convierte en la botnet estatal china más grande descubierta hasta la fecha.

Quemando la casa

Raptor Train es la segunda botnet estatal china que las autoridades estadounidenses han desmantelado este año. En enero, funcionarios encargados de hacer cumplir la ley emitieron órdenes encubiertas para desinfectar dispositivos de Internet de las cosas que piratas informáticos respaldados por el gobierno chino habían tomado sin el conocimiento de los propietarios de los dispositivos. Los piratas informáticos chinos, parte de un grupo identificado como Volt Typhoon, utilizaron la botnet durante más de un año como plataforma para distribuir exploits que se infiltraban profundamente en las redes de los objetivos de interés. Debido a que los ataques parecen originarse desde direcciones IP con buena reputación, están sujetos a un escrutinio menor por parte de las defensas de seguridad de la red, lo que convierte a los bots en un proxy de distribución ideal. También se ha descubierto a piratas informáticos estatales rusos ensamblando grandes botnets de IoT con los mismos fines.

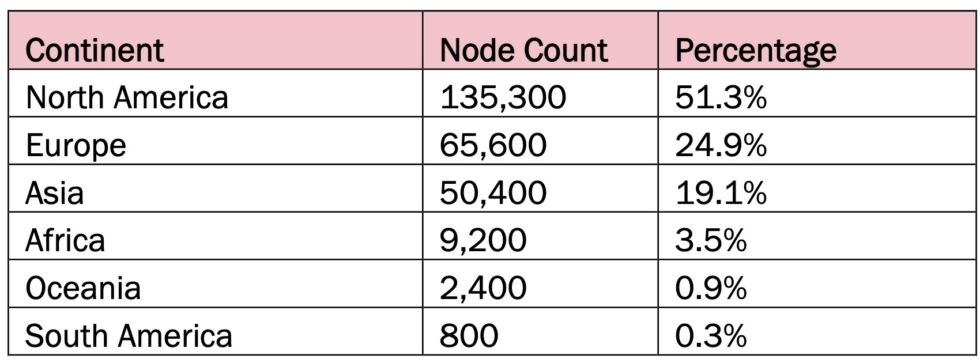

Un consultivo Un informe conjunto emitido el miércoles por el FBI, la Cyber National Mission Force y la Agencia de Seguridad Nacional afirma que la empresa china Integrity Technology Group controlaba y gestionaba Raptor Train. La empresa tiene vínculos con la República Popular China, dijeron los funcionarios. La empresa, dijeron, también ha utilizado las direcciones IP de la red de la provincia de Beijing de China Unicom, controlada por el estado, para controlar y gestionar la botnet. Los investigadores y las fuerzas del orden rastrean al grupo chino-estatal que trabajó con Integrity Technology como Flax Typhoon. Más de la mitad de los dispositivos Raptor Train infectados se encontraban en América del Norte y otro 25 por ciento en Europa.

IC3.gov

IC3.gov

“El tifón Flax tenía como objetivo infraestructuras críticas en todo Estados Unidos y en el extranjero, desde corporaciones y organizaciones de medios hasta universidades y agencias gubernamentales”, dijo el director del FBI, Christopher Wray. dijo el miércoles al Cumbre cibernética de Aspen“Al igual que en el caso del Volt Typhoon, utilizaron dispositivos conectados a Internet, esta vez cientos de miles de ellos, para crear una botnet que les ayudó a comprometer los sistemas y extraer datos confidenciales”. Añadió: “Las acciones del Flax Typhoon causaron un daño real a sus víctimas, que tuvieron que dedicar un tiempo precioso a limpiar el desastre”.