Los investigadores detectan un ataque de criptojacking que desactiva las protecciones de los terminales

imágenes falsas

El malware detectado recientemente utiliza medidas sofisticadas para desactivar las protecciones antivirus, destruir la evidencia de infección e infectar permanentemente las máquinas con software de minería de criptomonedas, dijeron investigadores el martes.

La clave para hacer funcionar el inusualmente complejo sistema de malware es una función en la carga útil principal, llamada GhostEngine, que desactiva Microsoft Defender o cualquier otro antivirus o software de protección de endpoints que pueda estar ejecutándose en la computadora objetivo. También oculta cualquier evidencia de compromiso. “El primer objetivo del malware GhostEngine es incapacitar las soluciones de seguridad de endpoints y deshabilitar registros de eventos específicos de Windows, como los registros de seguridad y del sistema, que registran la creación de procesos y el registro de servicios”. dicho

Cuando se ejecuta por primera vez, GhostEngine escanea las máquinas en busca de cu alquier software EDR, o protección y respuesta de endpoints, que pueda estar ejecutándose. Si encuentra alguno, carga controladores que se sabe que contienen vulnerabilidades que permiten a los atacantes obtener acceso al kernel, el núcleo de todos los sistemas operativos que está fuertemente restringido para evitar manipulaciones. Uno de los controladores vulnerables es un archivo anti-rootkit de Avast llamado aswArPots.sys. GhostEngine lo utiliza para finalizar el agente de seguridad EDR. Luego, un archivo malicioso llamado smartscreen.exe utiliza un controlador de IObit llamado iobitunlockers.sys para eliminar el binario del agente de seguridad.

“Una vez que se cargan los controladores vulnerables, las oportunidades de detección disminuyen significativamente y las organizaciones deben encontrar puntos finales comprometidos que dejen de transmitir registros a su SIEM”, escribieron los investigadores, utilizando la abreviatura de información de seguridad y gestión de eventos. Su investigación se superpone con hallazgos recientes de Antiy.

Una vez que se finaliza el EDR, smartscreen.exe descarga e instala XMRig, una aplicación legítima para extraer la criptomoneda monero de la que a menudo abusan los actores de amenazas. Un archivo de configuración incluido hace que todas las monedas creadas se depositen en una billetera controlada por el atacante.

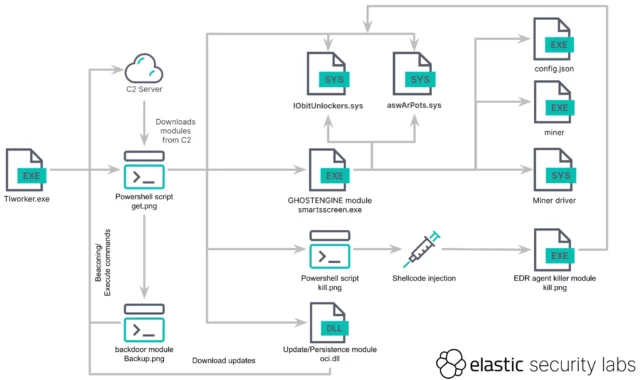

La cadena de infección comienza con la ejecución de un binario malicioso que se hace pasar por el archivo legítimo de Windows TiWorker.exe. Ese archivo ejecuta un script de PowerShell que recupera un script ofuscado, titulado get.png, que descarga herramientas, módulos y configuraciones adicionales desde un servidor controlado por un atacante. Elastic Security Labs proporcionó el siguiente gráfico que ilustra todo el flujo de ejecución:

Laboratorios de seguridad elástica

GhostEngine también ejecuta varios archivos que permiten que el malware gane persistencia, lo que significa que se carga cada vez que se reinicia la máquina infectada. Para hacer esto, el archivo responsable, llamado get.png, crea las siguientes tareas programadas con SISTEMA, los privilegios más altos del sistema en Windows:

- OneDriveCloudSync usando msdtc para ejecutar el servicio malicioso DLL C:\Windows\System32\oci.dll cada 20 minutos (descrito más adelante)

- Actualización del navegador predeterminado para ejecutar C:\Users\Public\run.bat, que descarga el script get.png y lo ejecuta cada 60 minutos

- OneDriveCloudCopia de seguridad ejecutar C:\Windows\Fonts\smartsscreen.exe cada 40 minutos.

Un componente separado puede actuar como una puerta trasera que permite a los atacantes descargar y ejecutar malware en la máquina infectada. Un script de PowerShell titulado backup.png “funciona como una puerta trasera, permitiendo la ejecución remota de comandos en el sistema”, escribieron los investigadores. “Envía continuamente un objeto JSON codificado en Base64 que contiene una identificación única, derivada de la hora actual y el nombre de la computadora mientras espera comandos codificados en base64. Los resultados de esos comandos luego se envían de vuelta”.

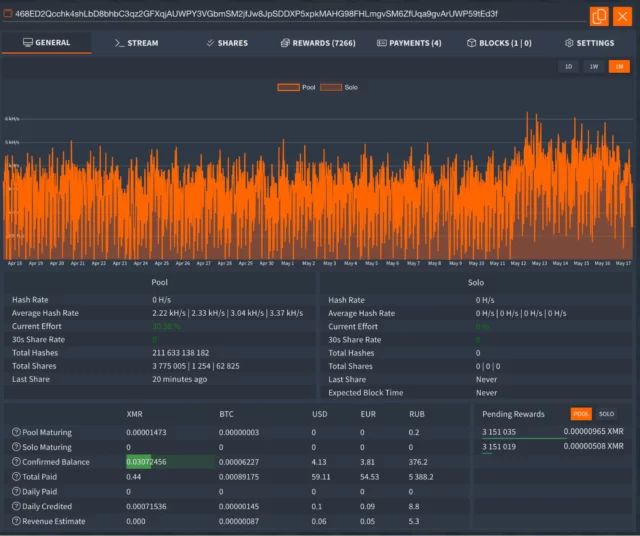

Los investigadores extrajeron el archivo que el malware utilizó para configurar XMRig. Estableció un ID de pago de:

468ED2Qcchk4shLbD8bhbC3qz2GFXqjAUWPY3VGbmSM2jfJw8JpSDDXP5xpkMAHG98FHLmgvSM6ZfUqa9gvArUWP59tEd3f

La identificación permitió a los investigadores ver las estadísticas de los trabajadores y del grupo en uno de los sitios del Monero Mining Pool enumerados en la configuración.

Laboratorios de seguridad elástica

La identificación de pago mostró que XMRig había conseguido a los atacantes sólo un poco más de 60 dólares. Sin embargo, los investigadores notaron que a otras máquinas infectadas en la misma campaña se les darían identificaciones diferentes que pueden haber generado mayores cantidades de monero.

Dado que la campaña desactiva con éxito una serie de protecciones EDR, los administradores deben confiar en otros medios para descubrir infecciones dentro de sus redes. Los investigadores han publicado un conjunto de NIÑOS reglas que señalarán las infecciones. Funcionan principalmente detectando la presencia del malware GhostEngine y la instalación de los controladores Avast e IOBit. La publicación del martes también proporciona una lista de hashes de archivos, direcciones IP y nombres de dominio que indicarán un objetivo o una infección.