imágenes falsas

Ars Technica se utilizó recientemente para distribuir malware de segunda etapa en una campaña que utilizó una cadena de ataque nunca antes vista para cubrir inteligentemente sus huellas, informaron el martes investigadores de la firma de seguridad Mandiant.

Se cargó una imagen benigna de una pizza en un sitio web de terceros y luego se vinculó con una URL pegada en la página “acerca de” de un usuario registrado de Ars. Enterrada en esa URL había una cadena de caracteres que parecían aleatorios, pero que en realidad eran una carga útil. La campaña también se dirigió al sitio para compartir vídeos Vimeo, donde se subió un vídeo benigno y se incluyó una cadena maliciosa en la descripción del vídeo. La cuerda se generó utilizando una técnica conocida como Base 64

No suele verse

“Esta es una forma diferente y novedosa en la que vemos el abuso que puede ser bastante difícil de detectar”, dijo en una entrevista el investigador de Mandiant, Yash Gupta. “Esto es algo en el malware que normalmente no hemos visto. Es bastante interesante para nosotros y algo que queríamos destacar”.

La imagen publicada en Ars apareció en el perfil de un usuario que creó una cuenta el 23 de noviembre. Un representante de Ars dijo que la foto, que muestra una pizza y dice “Me encanta la pizza”, fue eliminada por el personal de Ars el 16 de diciembre después de recibir una propina. enviado por correo electrónico de una persona desconocida. El perfil de Ars utilizaba una URL incrustada que apuntaba a la imagen, que se completaba automáticamente en la página Acerca de. La codificación maliciosa base 64 apareció inmediatamente después de la parte legítima de la URL. La cadena no generó ningún error ni impidió que se cargara la página.

investigadores mandantes dicho No hubo consecuencias para las personas que pudieron haber visto la imagen, ya sea como se muestra en la página de Ars o en el sitio web que la alojó. Tampoco está claro si algún usuario de Ars visitó la página Acerca de.

Los dispositivos que fueron infectados por la primera etapa accedieron automáticamente a la cadena maliciosa al final de la URL. A partir de ahí, se infectaron con una segunda etapa.

El video en Vimeo funcionó de manera similar, excepto que la cadena estaba incluida en la descripción del video.

Los representantes de Ars no tenían nada más que añadir. Los representantes de Vimeo no respondieron de inmediato a un correo electrónico.

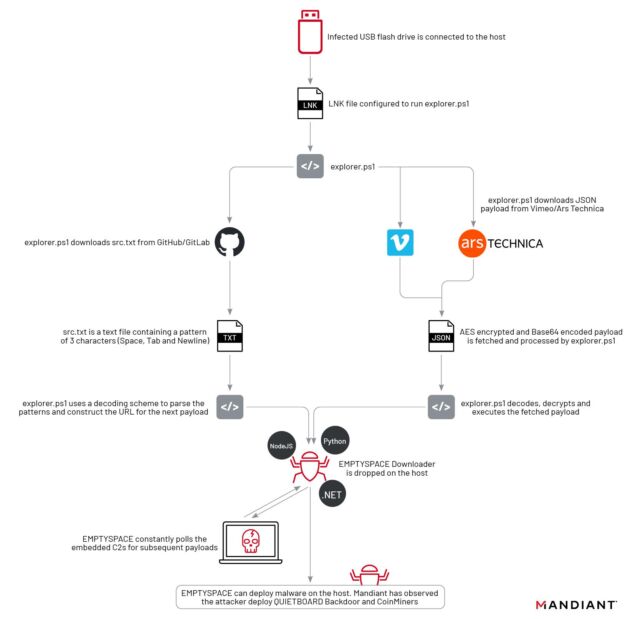

La campaña provino de un actor de amenazas que Mandiant rastrea como UNC4990, que ha estado activo desde al menos 2020 y tiene la característica de estar motivado por ganancias financieras. El grupo ya ha utilizado una nueva técnica independiente para pasar desapercibido. Esa técnica difundió la segunda etapa utilizando un archivo de texto que los navegadores y editores de texto normales mostraban que estaba en blanco.

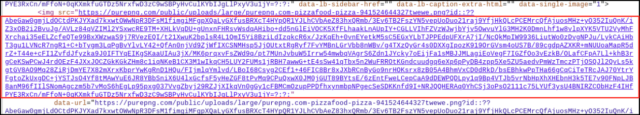

Al abrir el mismo archivo en un editor hexadecimal, una herramienta para analizar e investigar de forma forense archivos binarios, se demostró que una combinación de tabulaciones, espacios y nuevas líneas estaban dispuestas de manera que codificaran el código ejecutable. Al igual que la técnica que involucra a Ars y Vimeo, el uso de dicho archivo es algo que los investigadores de Mandiant nunca habían visto antes. Anteriormente, UNC4990 usaba Github y Gitlab.

La etapa inicial del malware se transmitía a través de unidades USB infectadas. Las unidades instalaron una carga útil que Mandiant ha denominado explorerps1. Los dispositivos infectados accedieron automáticamente al archivo de texto malicioso o a la URL publicada en Ars o al vídeo publicado en Vimeo. Las 64 cadenas base en la URL de la imagen o la descripción del video, a su vez, hicieron que el malware se comunicara con un sitio que aloja la segunda etapa. La segunda etapa del malware, rastreada como Espacio vacío, sondeaba continuamente a un servidor de comando y control que, cuando se le ordenaba, descargaba y ejecutaba una tercera etapa.

mandante

Mandiant ha observado la instalación de esta tercera etapa sólo en un caso. Este malware actúa como una puerta trasera que los investigadores rastrean como Quietboard. La puerta trasera en ese caso pasó a instalar un minero de criptomonedas.

Cualquiera que esté preocupado de haber sido infectado por cualquiera de los programas maliciosos cubiertos por Mandiant puede consultar la sección de indicadores de compromiso en la publicación del martes.