El navegador Brave tomará medidas contra los sitios web que espían a los visitantes escaneando sus puertos de Internet abiertos o accediendo a otros recursos de la red que pueden exponer información personal.

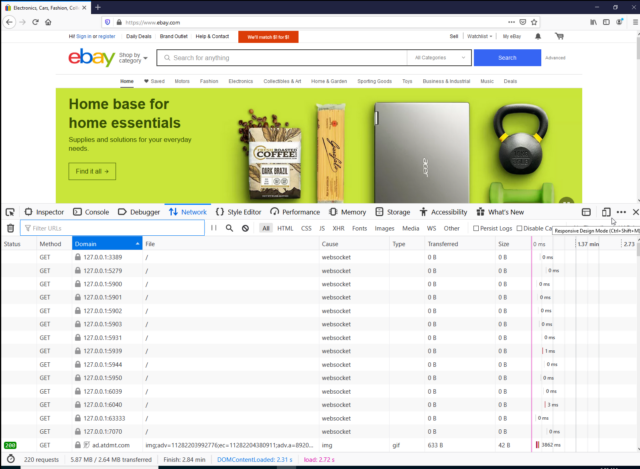

A partir de la versión 1.54, Brave bloqueará automáticamente el escaneo de puertos de sitios web, una práctica en la que se encontró una cantidad sorprendentemente grande de sitios hace unos años. De acuerdo a esta lista Compilado en 2021 por un investigador que se hace llamar G666g1e, 744 sitios web escanearon los puertos de los visitantes, la mayoría o todos sin avisar o pedir permiso por adelantado. eBay, Chick-fil-A, Best Buy, Kroger y Macy’s se encontraban entre los sitios web infractores.

Algunos sitios usan tácticas similares en un intento de tomar las huellas dactilares de los visitantes para que puedan volver a identificarse cada vez que regresan, incluso si eliminan las cookies del navegador. Al ejecutar scripts que acceden a los recursos locales en los dispositivos visitantes, los sitios pueden detectar patrones únicos en un navegador visitante. A veces, hay razones benignas por las que un sitio accederá a los recursos locales, como detectar inseguridades o permitir que los desarrolladores prueben sus sitios web. A menudo, sin embargo, hay motivos más abusivos o maliciosos involucrados.

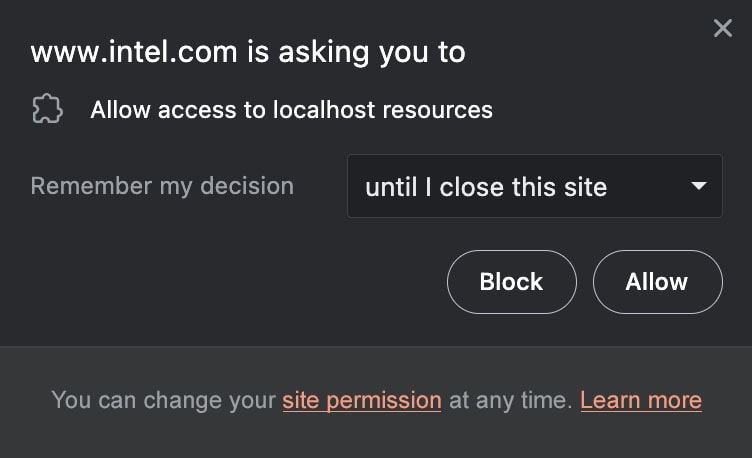

La nueva versión de Brave frenará la práctica. De forma predeterminada, ningún sitio web podrá acceder a los recursos locales. Los usuarios más avanzados que deseen que un sitio en particular tenga dicho acceso pueden agregarlo a una lista de permitidos. La interfaz se parecerá a la captura de pantalla que se muestra a continuación.

Captura de pantalla del cuadro de diálogo de permiso proporcionado por Brave.

Corajudo

Brave continuará usando las reglas de la lista de filtros para bloquear scripts y sitios que se sabe que abusan de los recursos del host local. Además, el navegador incluirá un lista de permitidos eso da luz verde a los sitios que se sabe que acceden a los recursos de localhost por razones de beneficio para el usuario.

“Brave ha optado por implementar el permiso localhost en esta forma de varios pasos por varias razones”, desarrolladores del navegador. escribió. “Lo que es más importante, esperamos que el abuso de los recursos del host local sea mucho más común que los casos que benefician al usuario, y queremos evitar presentarles a los usuarios diálogos de permiso para solicitudes que esperamos que solo causen daño”.

El escaneo de puertos y otras actividades que acceden a los recursos locales generalmente se realiza mediante JavaScript que está alojado en el sitio web y se ejecuta dentro del navegador del visitante. Un principio básico de seguridad web conocido como política del mismo origen impide que JavaScript alojado por un dominio de Internet acceda a los datos o recursos de un dominio diferente. Esto evita que el Sitio A malicioso pueda obtener credenciales u otros datos personales asociados con el Sitio B.

Pero no existe tal restricción para impedir que un dominio visitado acceda a la dirección IP de host local de un visitante de 127.0.0.1. Esta forma de acceso de origen cruzado existe desde que existe la web. Si bien Brave dijo que el navegador Safari de Apple ha bloqueado algunas formas de acceso localhost, no las bloquea todas. Varias extensiones del navegador también bloquean dicho acceso.

“Hasta donde podemos decir, Brave es el único navegador que bloqueará las solicitudes a los recursos de localhost desde sitios públicos seguros e inseguros, mientras mantiene una ruta de compatibilidad para los sitios en los que los usuarios confían (en la forma del permiso de localhost discutido)” decía la publicación de Brave.

El desarrollador del navegador agregó:

Gracias a este “accidente” histórico, se ha creado una pequeña pero importante cantidad de software esperando que los sitios web puedan acceder libremente a él, a menudo de forma invisible para los usuarios. Y muchos de estos usos son benignos. Los ejemplos incluyen algunas billeteras para criptomonedas, software de seguridad proporcionado por los bancos o empresas de seguridad, y dispositivos de hardware que utilizan ciertas interfaces web para la configuración.

En algunas situaciones, los navegadores también permiten que los sitios web públicos accedan a los recursos del host local para ayudar a los desarrolladores a probar su software.

Desafortunadamente, una amplia gama de software malicioso que daña al usuario en la Web utiliza el acceso a los recursos del host local por motivos maliciosos. Por ejemplo, los scripts de toma de huellas digitales intentan detectar patrones únicos en el otro software que se está ejecutando en su dispositivo para volver a identificarlo, y otros scripts intentan identificar software inseguro y vulnerable en la máquina y tratar de explotarlo.