Aurich Lawson | imágenes falsas

Anteriormente, en “Proyectos de fin de semana para administradores de Homelab con problemas de control”, creamos nuestra propia configuración de DNS y DHCP que se actualiza dinámicamente con bind y dhcpd. Nos reímos. Nosotros lloramos. Lanzamos. Se forjaron vínculos que nunca se romperían. Y espero que todos hayamos sacado algo especial del viaje, es decir, una configuración de DNS y DHCP que se actualiza dinámicamente. ¡Que ahora vamos a poner en práctica!

Si te unes a nosotros nuevo, sin haber pasado por la parte anterior y con ganas de seguir este tutorial, ¡hola! Puede haber algunas partes que sean más difíciles de completar sin una instancia local de bind (u otro solucionador autorizado compatible con nactualizar

La versión rápida: un LetsEncrypt propio

Este artículo le guiará por el proceso de instalación. paso-ca, una autoridad de certificación independiente integrada en una caja. Luego configuraremos step-ca con un aprovisionador ACME, es decir Entorno de gestión automática de certificadosla tecnología que sustenta LetsEncrypt y facilita el aprovisionamiento, renovación y revocación automática de certificados SSL/TLS.

Después de que step-ca escuche las solicitudes ACME entrantes, hablaremos sobre las formas de obtener los servicios autohospedados en su ACME de habla LAN para que puedan comenzar a solicitar automáticamente certificados de nuestra autoridad de certificación step-ca, tal como LetsEncrypt funciona.

Me centraré exclusivamente en usar acme.sh para solicitar y renovar certificados de clientes porque es la herramienta con la que estoy más familiarizado. Pero todo lo que hacemos debería poder realizarse con cualquier cliente ACME, por lo que si se siente más cómodo con robot certificado o deshidratado lo que sea, siéntete libre de usarlo con tus clientes. Las instrucciones deberían ser bastante fáciles de adaptar.

No entendí nada de eso—estamos haciendo qué ¿ahora?

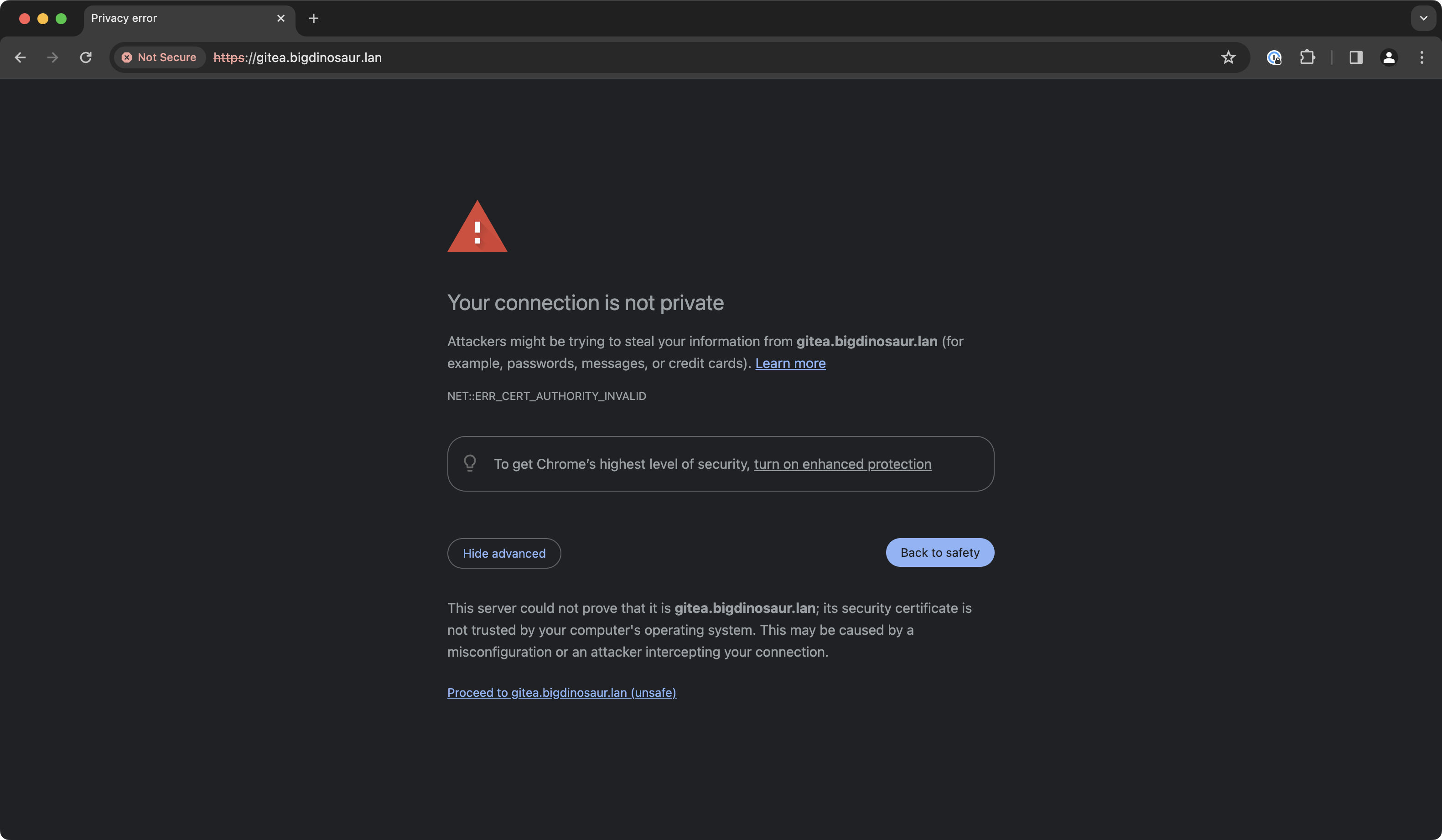

Entonces, ya sabe cómo instalar un nuevo elemento autohospedado en su LAN y, cuando inicia sesión en su interfaz web, recibe una advertencia de “su conexión no es segura” porque lo que acaba de instalar utiliza un TLS autofirmado. ¿certificado?

Lee Hutchinson

Esas advertencias parecen espurias y la mayoría de las personas rápidamente se vuelven ciegas ante ellas, pero cumplen un propósito muy importante, incluso si es un propósito que a mucha gente no le importa.

Mira, los navegadores web usan TLS y HTTPS para intentar lograr dos cosas conectadas e igualmente importantes: primero, y más obviamente, cifrar la conexión entre usted y el recurso web al que está accediendo. Pero el segundo propósito, el que se ve alterado por los certificados autofirmados y la fuente de las grandes advertencias, es Verificación de identidad. Tener la seguridad de que su comunicación cifrada va a la persona que cree que va a ser es casi tan vital como tener la comunicación cifrada en primer lugar.

Una cadena de confianza se extiende desde las distintas raíces. autoridades certificadoras a través de los certificados TLS que emiten para los puntos finales y, al menos en teoría, uno debería poder confiar en que una CA ha realizado cierta diligencia debida para verificar la identidad y la propiedad de los puntos finales a los que emite los certificados. Cuando confía en una autoridad certificadora, confía en que las declaraciones de identidad de los certificados que emite la CA son realmente precisas; que ver un certificado para “www.example.com” realmente significa que está navegando por “www.example.com”. ” y no un sitio que pretende serlo (o que su conexión no se ve comprometida a través de un hombre en el medio tipo ataque).

Los certificados autofirmados rompen esa cadena de confianza. Su navegador no tiene forma de validar que el recurso es lo que dice su certificado, porque su navegador no confía en el emisor.

Es por eso que los navegadores muestran grandes advertencias aterradoras cuando visita una página que presenta un certificado autofirmado: tiene cifrado, pero no verificación de identidad. Para desterrar las advertencias, debemos tener ambas, que es lo que pretendemos proporcionar con nuestra instalación step-ca. Configuraremos nuestra propia CA y haremos que su navegador y los dispositivos y servicios para los que emitirá certificados confíen en ella.