Log4Shell es el nombre que se le da a una vulnerabilidad crítica de día cero que surgió el jueves cuando fue explotada en la naturaleza en compromisos de código remoto contra Minecraft servidores. La fuente de la vulnerabilidad fue Log4J, una utilidad de registro utilizada por miles, si no millones, de aplicaciones, incluidas las que se utilizan en casi todas las empresas del planeta. El Minecraft servidores eran el canario proverbial en la mina de carbón.

En los cuatro días transcurridos desde entonces, está claro que Log4Shell es una amenaza tan grave como afirmé, y la lista de servicios en la nube afectados se lee como un quién es quién de los nombres más importantes en Internet. Los analistas e investigadores de amenazas todavía están evaluando el daño hasta ahora y las perspectivas para las próximas semanas y meses. Esto es lo que necesita saber por ahora.

¿Qué es Log4J y qué hace que Log4Shell sea tan importante? Log4J es una herramienta de registro de código abierto basada en Java disponible en Apache. Tiene la capacidad de realizar búsquedas en la red utilizando el Interfaz de directorio y nombres de Java

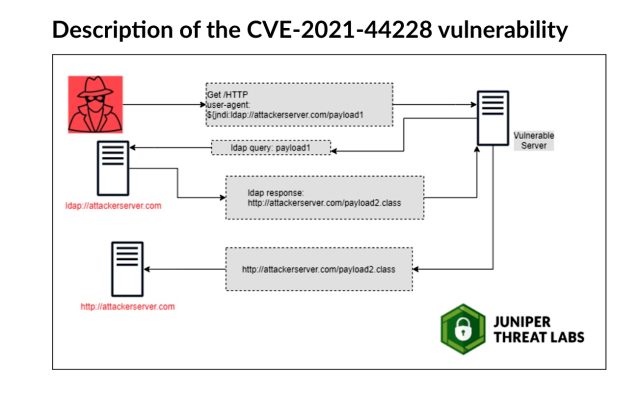

Así es como se ven los exploits, como lo ilustran los investigadores de Juniper Networks:

Juniper Networks

La vulnerabilidad, rastreada como CVE-2021-44228, tiene una clasificación de gravedad de 10 sobre 10. El día cero ha sido explotado al menos. nueve días antes de que saliera a la superficie.

La evidencia más temprana que hemos encontrado hasta ahora de # Log4J exploit es 2021-12-01 04:36:50 UTC. Eso sugiere que estuvo en estado salvaje al menos 9 días antes de que se revelara públicamente. Sin embargo, no vea evidencia de explotación masiva hasta después de la divulgación pública.

– Matthew Prince 🌥 (@eastdakota) 11 de diciembre de 2021

Los investigadores del equipo de seguridad Talos de Cisco dijeron que observaron exploits a partir del 2 de diciembre.

¿Qué ha sucedido desde que apareció Log4Shell el jueves pasado? Casi de inmediato, la empresa de seguridad Greynoise escaneo activo detectado intentando identificar servidores vulnerables. Los investigadores informan haber visto esta vulnerabilidad crítica y fácil de explotar que se utiliza para instalar malware de minería criptográfica, reforzar las botnets de Linuxy filtrar configuraciones, variables ambientales y otros datos potencialmente confidenciales de servidores vulnerables.

¿Cuál es el pronóstico? En el mejor de los casos, las principales corredurías, bancos y comerciantes invertirán enormes sumas en costos de horas extra para pagar a un gran número de empleados de TI que ya están sobrecargados de trabajo para limpiar este desorden durante las vacaciones. No quiere pensar en el peor de los casos, aparte de recordar la violación de Equifax en 2017 y el compromiso resultante de 143 millones de datos de consumidores estadounidenses que siguió cuando esa empresa no logró parchear una vulnerabilidad igualmente devastadora.

Suena mal. ¿Qué tengo que hacer? Sí lo es. Si es un usuario final, no hay mucho que pueda hacer más que acosar los servicios que usa y preguntar qué están haciendo para mantener seguros los datos que les confía. Lo más útil que pueden hacer los servicios en la nube es actualizar Log4J. Pero para las grandes empresas, a menudo no es tan simple. Docenas de empresas de seguridad han publicado guías. Los consejos de Microsoft y Sophos son aquí y aquí.