La firma de desarrollo de software y TI Globant dijo en un comunicado el miércoles que experimentó una brecha en la red. La declaración pareció confirmar las afirmaciones hechas por Lapsus$, un grupo que ha comprometido con éxito a Microsoft, Nvidia, Okta y otras víctimas en las últimas semanas.

Lapsus$ es un recién llegado a la escena de la extorsión de datos. Si bien las tácticas y los procedimientos del grupo carecen de sofisticación, los miembros que se cree que son jóvenes y técnicamente inmaduros lo compensan con persistencia. Se rumoreaba que los pandilleros estaban entre siete individuos. arrestado la semana pasada por la policía de Londres.

No ha muerto aún

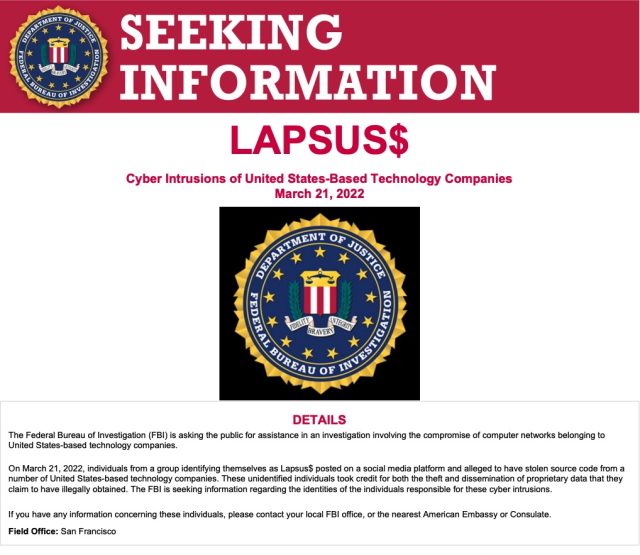

Una filtración el martes en el canal Lapsus$ Telegram incluyó datos que, según el grupo, provenían de un reciente hackeo a Globant, lo que generó dudas sobre qué relación tenían los sospechosos, de entre 16 y 21 años, con Lapsus$. El miércoles, el FBI buscó asistencia pública

La policía de Londres no parece haber dicho explícitamente que los sospechosos eran miembros de Lapsus$, “pero, asumiendo [the suspects] son, todavía no sabemos cuántas otras personas están asociadas con la operación o dónde pueden estar ubicados”, escribió Brett Callow, analista de amenazas de la firma de seguridad Emsisoft, en un mensaje privado. “Por ejemplo, al menos uno de los miembros parecen ser hablantes nativos, o, más exactamente, escritores, de portugués brasileño”.

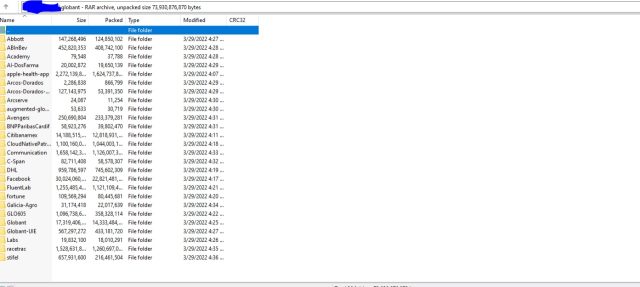

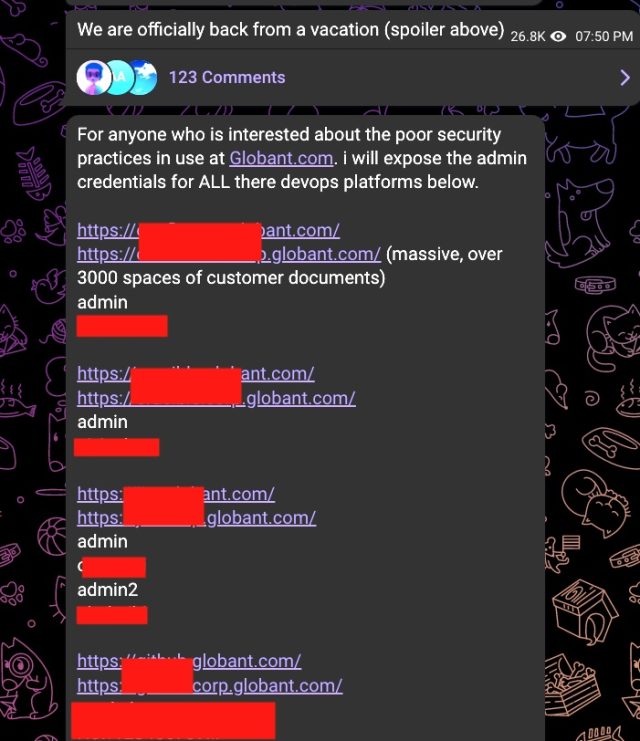

La publicación de Telegram incluía una captura de pantalla de datos supuestamente tomados de Globant, con sede en Luxemburgo, que opera en 18 países y tiene más de 23.500 empleados. Las carpetas de uno de los cachés de datos supuestamente robados tenían nombres como “apple-health-app”, “Facebook”, “C-SPAN” y “DHL”. Otra publicación en el mismo canal pretendía mostrar las credenciales de inicio de sesión, muchas con contraseñas débiles, para algunos de los servidores que Globant usó para almacenar los datos.

Un enlace de torrent en la publicación indicaba que el caché filtrado del código fuente era de aproximadamente 70 GB.

Repositorio de código violado por script kiddies

“Recientemente hemos detectado que una sección limitada del depósito de códigos de nuestra empresa ha sido objeto de acceso no autorizado”, escribieron funcionarios de la empresa en un comunicado. declaración. “Hemos activado nuestros protocolos de seguridad y estamos realizando una investigación exhaustiva”.

Hasta ahora, dice el comunicado, los investigadores creen que los datos robados estaban “limitados a cierto código fuente y documentación relacionada con el proyecto para un número muy limitado de clientes”. La investigación actual aún tiene que encontrar evidencia de que se violaron otros datos o sistemas.

Los representantes de la compañía no respondieron a un correo electrónico preguntando cuándo ocurrió la violación, si los datos filtrados eran genuinos y si alguien se había acercado a Globant para exigir un rescate.

La semana pasada, KrebsOnSeguridad y Bloomberg informó que un miembro principal de Lapsus$ es un joven de 16 años que vive en Oxford, Inglaterra. Un día después, la policía de Londres dijo que al menos uno de los sospechosos de hackeo que arrestaron tenía 16 años.

Lapsus$ emplea una serie de métodos poco sofisticados para violar con éxito a sus víctimas. Para eludir las protecciones de autenticación multifactor de algunos objetivos, por ejemplo, los miembros que obtuvieron contraseñas intentarían periódicamente iniciar sesión en las cuentas afectadas, una técnica conocida como bombardeo rápido de MFA. En muchos casos, las indicaciones se pueden entregar a través de una llamada telefónica regular.

“No hay límite en la cantidad de llamadas que se pueden hacer”, escribió recientemente un miembro de Lapsus$. “Llame al empleado 100 veces a la 1 a. m. mientras intenta dormir y lo más probable es que lo acepte. Una vez que el empleado acepta la llamada inicial, puede acceder al portal de inscripción de MFA e inscribir otro dispositivo”.

Otras técnicas involucraron intercambios de SIM e ingeniería social. Lapsus$ tampoco está por encima del soborno; una vez que se ataca a una organización, el grupo persigue a sus clientes y empleados de sus contratistas.

La actividad continua de Lapsus$ es otro testimonio de la resiliencia del grupo. Si bien las organizaciones con frecuencia se enfocan en defenderse contra las vulnerabilidades de seguridad de día cero y otros tipos de amenazas avanzadas, Lapsus$ debería servir como un recordatorio de que los métodos de piratería menos esotéricos suelen ser más fáciles e igual de efectivos.