imágenes falsas

Los investigadores han ideado un ataque a teléfonos inteligentes de bajo costo que descifra la huella digital de autenticación utilizada para desbloquear la pantalla y realizar otras acciones confidenciales en una variedad de dispositivos Android en tan solo 45 minutos.

Apodado BrutePrint por sus creadores, el ataque requiere que un adversario tenga el control físico de un dispositivo cuando se pierde, se lo roban, se entrega temporalmente o se deja desatendido, por ejemplo, mientras el propietario duerme. El objetivo: obtener la capacidad de realizar un ataque de fuerza bruta que intente adivinar una gran cantidad de huellas dactilares hasta que encuentre una que desbloquee el dispositivo. El ataque explota vulnerabilidades y debilidades en el dispositivo SFA (autenticación de huellas dactilares de teléfonos inteligentes).

Descripción general de BrutePrint

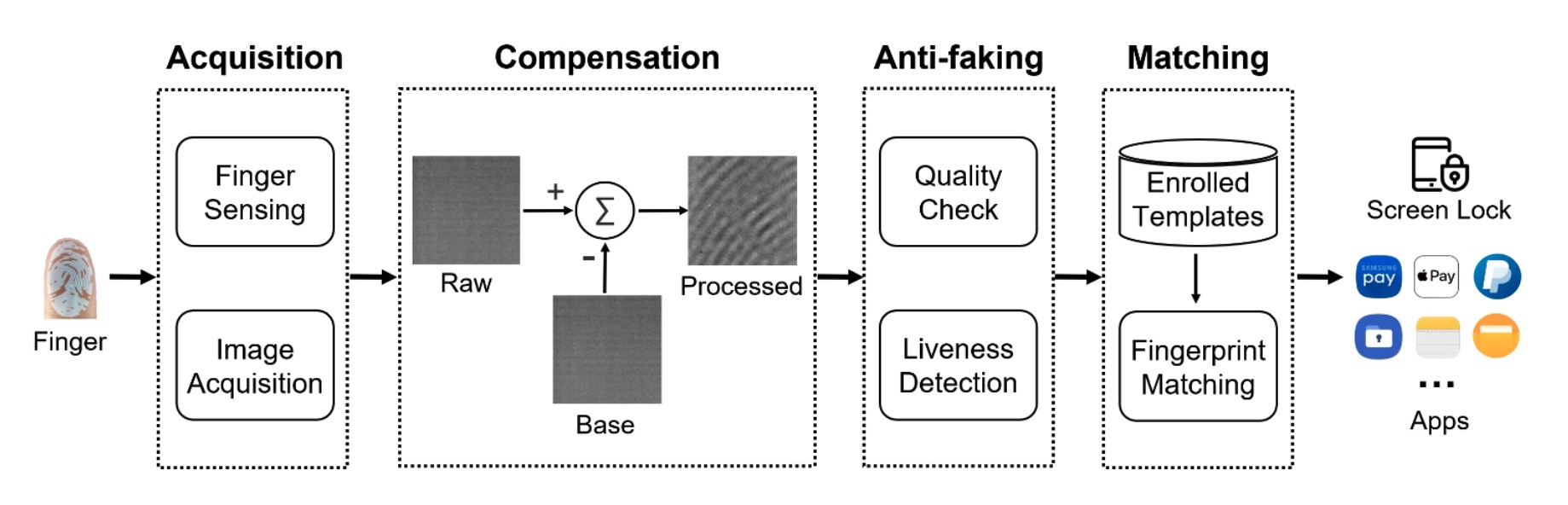

BrutePrint es un ataque económico que explota las vulnerabilidades que permit en a las personas desbloquear dispositivos aprovechando diversas vulnerabilidades y debilidades en los sistemas de autenticación de huellas dactilares de los teléfonos inteligentes. Este es el flujo de trabajo de estos sistemas, que normalmente se abrevian como SFA.

El flujo de trabajo de un sistema de autenticación de huellas digitales de teléfonos inteligentes.

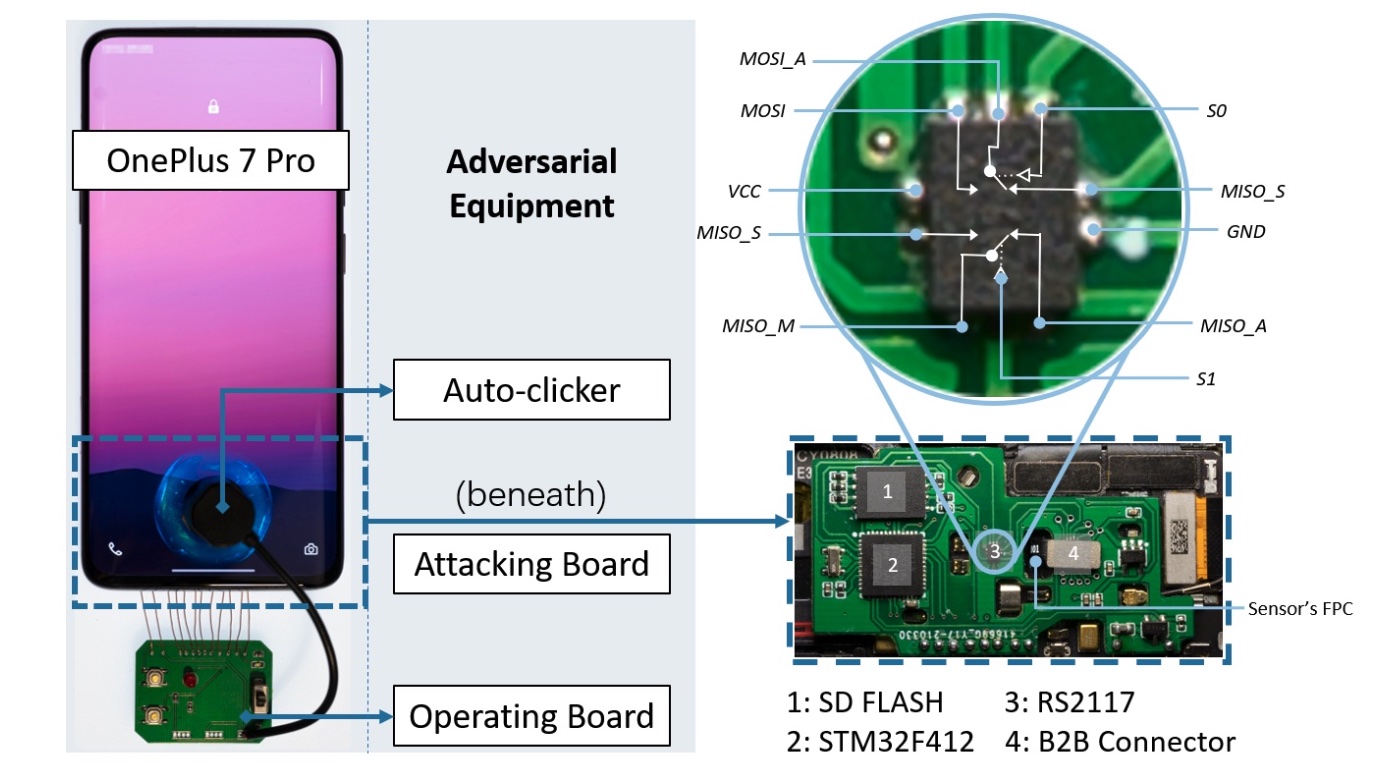

El núcleo del equipo requerido para BrutePrint es una placa de circuito de $15 que contiene (1) un microcontrolador STM32F412 de STMicroelectronics, (2) un interruptor analógico bidireccional de doble canal conocido como RS2117, (3) una tarjeta flash SD con 8GB de memoria y (4) un conector de placa a placa que se conecta a la placa base del teléfono al circuito impreso flexible de huellas dactilares del sensor de huellas dactilares.

El dispositivo adversario que forma el núcleo del ataque BrutePrint.

Además, el ataque requiere una base de datos de huellas dactilares, similar a los usados en investigación o se filtró en infracciones del mundo real, como estos.

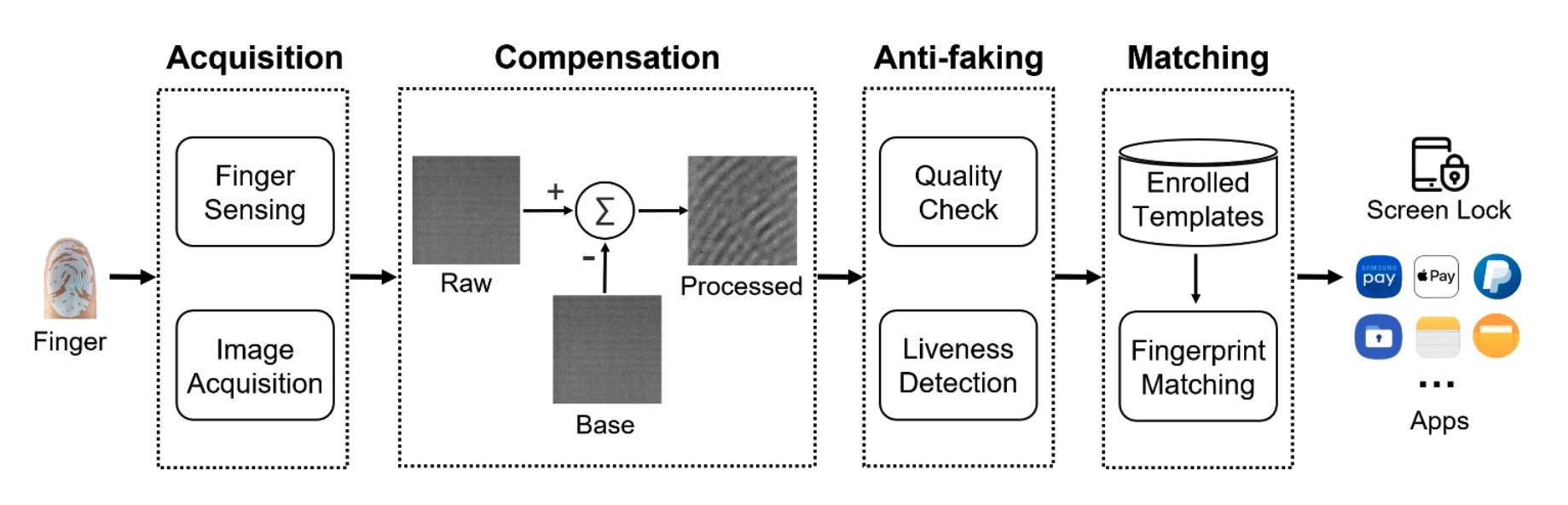

Una descripción general del ataque BrutePrint.

No todos los teléfonos inteligentes son iguales

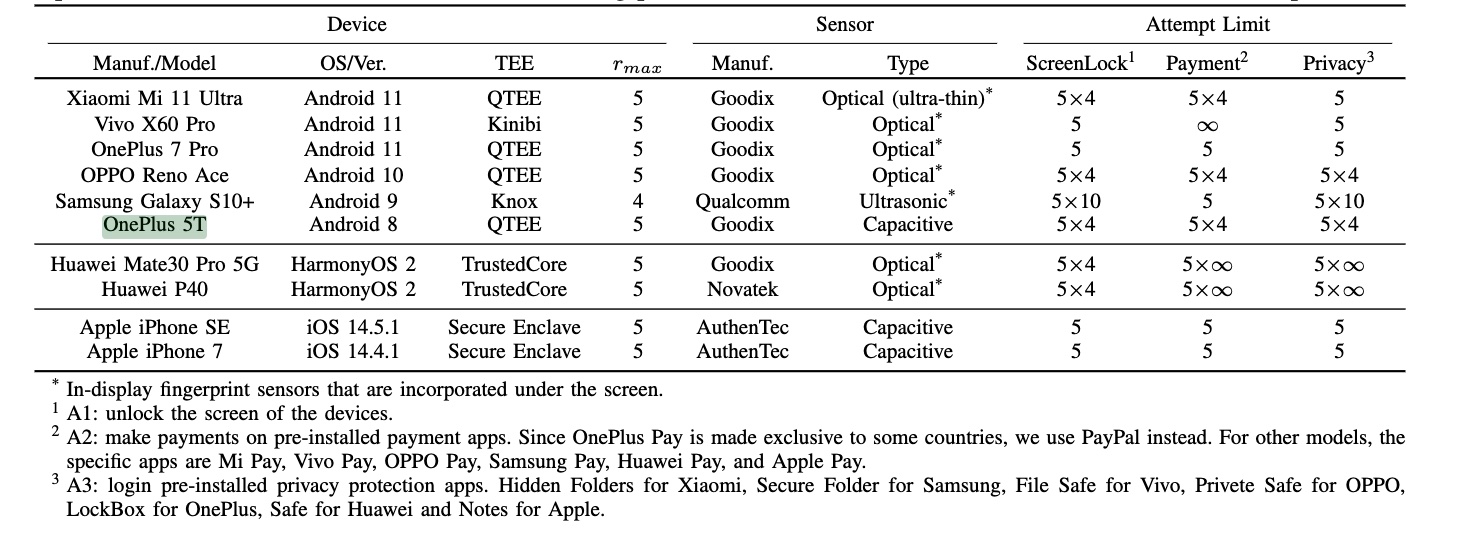

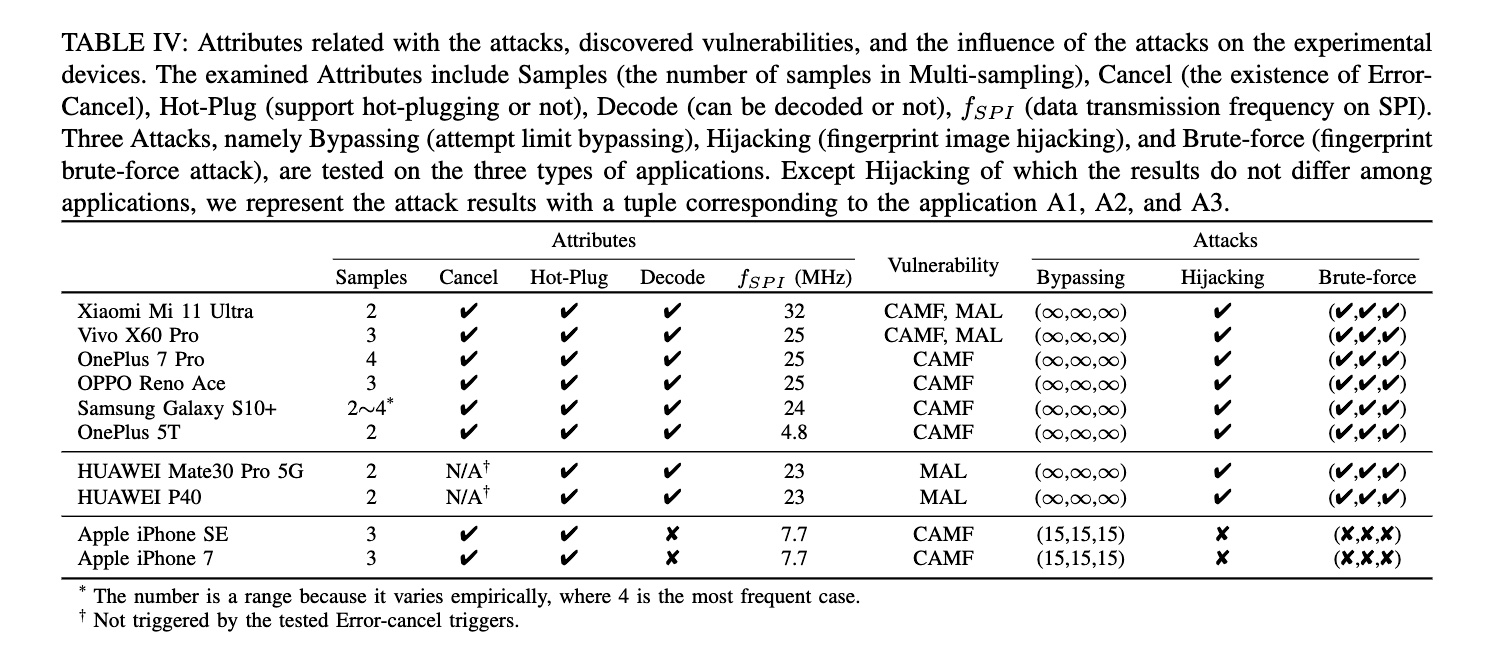

Más sobre cómo funciona BrutePrint más adelante. Primero, un desglose de cómo les fue a varios modelos de teléfonos. En total, los investigadores probaron 10 modelos: Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10+, OnePlus 5T, Huawei Mate30 Pro 5G, Huawei P40, Apple iPhone SE, Apple iPhone 7.

Una lista de los dispositivos probados junto con varios atributos de los dispositivos.

Los investigadores probaron cada uno en busca de varias vulnerabilidades, debilidades o susceptibilidad a varias técnicas de ataque. Los atributos examinados incluyeron el número de muestras en muestreo múltiple, la existencia de cancelación de errores, soporte para conexión en caliente, si los datos se pueden decodificar y la frecuencia de transmisión de datos en SPI. Además, los investigadores probaron tres ataques: intento de eludir el límite, secuestro de imágenes de huellas dactilares y fuerza bruta de huellas dactilares.

Resultados de varios ataques a los diferentes dispositivos probados.

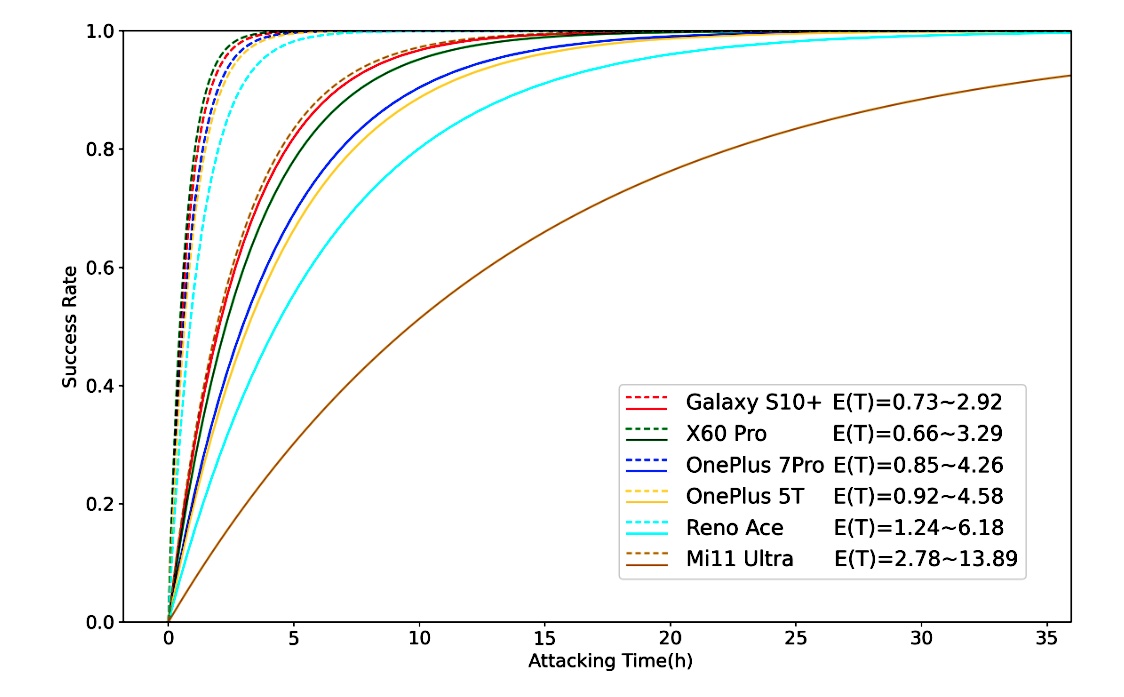

Por último, los investigadores proporcionaron resultados que muestran el tiempo que les tomó a varios teléfonos tener sus huellas dactilares forzadas. Debido a que la cantidad de tiempo depende de la cantidad de impresiones autorizadas, los investigadores establecieron cada una en una sola impresión.

La tasa de éxito de varios dispositivos probados, siendo el Galaxy S10+ el que tardó menos tiempo (0,73 a 2,9 horas) y el Mi11 el que tardó más (2,78 a 13,89 horas).

Aunque los detalles variaron, el resultado es que BrutePrint puede intentar una cantidad ilimitada de huellas dactilares de autenticación en los ocho modelos de Android probados. Dependiendo de varios factores, incluido el marco de autenticación de huellas dactilares de un teléfono específico y la cantidad de huellas dactilares almacenadas para la autenticación, demora entre 40 minutos y 14 horas.