Una vulnerabilidad de máxima gravedad que permite a los piratas informáticos secuestrar cuentas de GitLab sin necesidad de interacción del usuario está ahora bajo explotación activa, advirtieron funcionarios del gobierno federal cuando los datos mostraron que miles de usuarios aún no habían instalado un parche lanzado en enero.

Un cambio que GitLab implementó en mayo de 2023 hizo posible que los usuarios iniciaran cambios de contraseña a través de enlaces enviados a direcciones de correo electrónico secundarias. La medida fue diseñada para permitir restablecimientos cuando los usuarios no tenían acceso a la dirección de correo electrónico utilizada para establecer la cuenta. En enero, GitLab revelado

Si bien los exploits no requieren interacción del usuario, los secuestros funcionan solo contra cuentas que no están configuradas para usar autenticación multifactor. Incluso con MFA, las cuentas seguían siendo vulnerables a los restablecimientos de contraseña, pero los atacantes finalmente no pueden acceder a la cuenta, lo que permite al propietario legítimo cambiar la contraseña restablecida. La vulnerabilidad, registrada como CVE-2023-7028, tiene una calificación de gravedad de 10 sobre 10.

El miércoles, la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. dicho tiene conocimiento de “evidencias de explotación activa” y agregó la vulnerabilidad a su lista de vulnerabilidades explotadas conocidas. CISA no proporcionó detalles sobre los ata ques en campo abierto. Un representante de GitLab se negó a proporcionar detalles sobre la explotación activa de la vulnerabilidad.

La vulnerabilidad, clasificada como una falla de control de acceso inadecuado, podría representar una grave amenaza. El software GitLab normalmente tiene acceso a múltiples entornos de desarrollo que pertenecen a los usuarios. Con la capacidad de acceder a ellos e introducir cambios subrepticiamente, los atacantes podrían sabotear proyectos o instalar puertas traseras que podrían infectar a cualquiera que utilice software creado en el entorno comprometido. Un ejemplo de un ataque similar a la cadena de suministro es el que afectó a SolarWinds en 2021, infectando a más de 18.000 de sus clientes. Otros ejemplos recientes de ataques a la cadena de suministro se encuentran aquí, aquí y aquí.

Este tipo de ataques son poderosos. Al piratear un único objetivo cuidadosamente seleccionado, los atacantes obtienen los medios para infectar a miles de usuarios intermedios, a menudo sin exigirles que realicen ninguna acción.

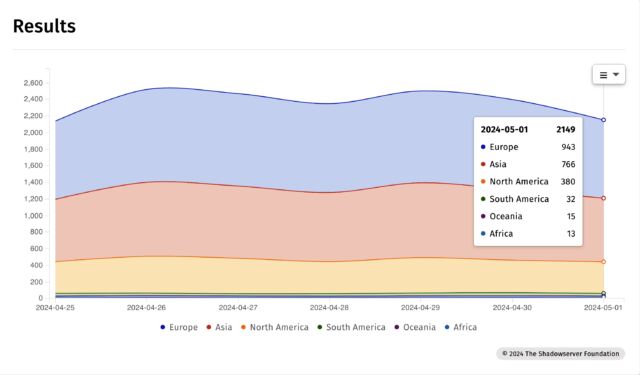

Según los análisis de Internet realizados por la organización de seguridad Shadowserver, más de 2100 direcciones IP mostraron que alojaban una o más instancias vulnerables de GitLab.

servidor de sombras

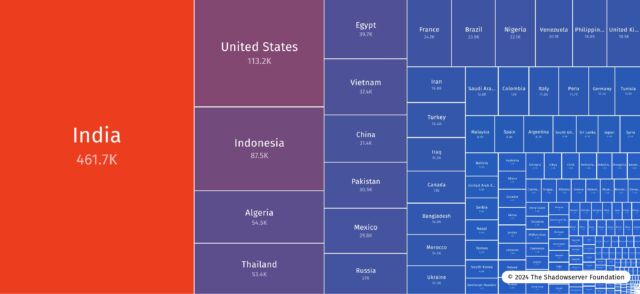

La mayor concentración de direcciones IP se produjo en la India, seguida de Estados Unidos, Indonesia, Argelia y Tailandia.

servidor de sombras

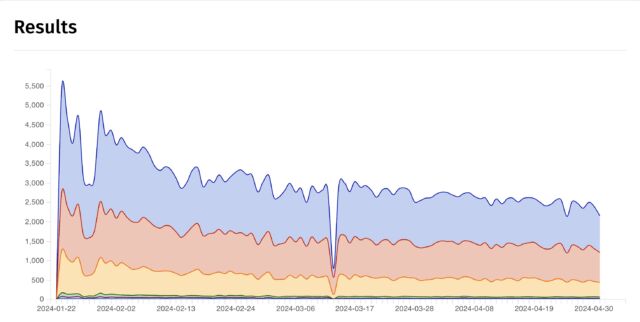

La cantidad de direcciones IP que muestran instancias vulnerables ha disminuido con el tiempo. Shadowserver muestra que había más de 5300 direcciones el 22 de enero, una semana después de que GitLab publicara el parche.

servidor de sombras

La vulnerabilidad se clasifica como una falla de control de acceso inadecuado.

CISA ha ordenado a todas las agencias federales civiles que aún no han corregido la vulnerabilidad que lo hagan de inmediato. La agencia no mencionó MFA, pero cualquier usuario de GitLab que aún no lo haya hecho debería habilitarlo, idealmente con un formulario que cumpla con los FIDO estándar en la industria.

Los usuarios de GitLab también deben recordar que los parches no ayudan a proteger los sistemas que ya han sido vulnerados mediante exploits. GitLab ha publicado una guía de respuesta a incidentes aquí.