Aurich Lawson | imágenes falsas

Un movimiento reciente de Google para poblar Internet con ocho nuevos dominios de nivel superior está generando preocupaciones de que dos de las adiciones podrían ser una bendición para los estafadores en línea que engañan a las personas para que hagan clic en enlaces maliciosos.

Frecuentemente abreviado como TLD, un dominio de nivel superior es el segmento más a la derecha de un nombre de dominio. En los primeros días de Internet, ayudaron a clasificar el propósito, la región geográfica o el operador de un dominio determinado. El TLD .com, por ejemplo, correspondía a sitios administrados por entidades comerciales, .org se usaba para organizaciones sin fines de lucro, .net para Internet o entidades de red, .edu para escuelas y universidades, etc. También hay códigos de países, como .uk para el Reino Unido, .ng para Nigeria y .fj para Fiji. Una de las primeras comunidades de Internet, El pozo

Desde entonces, las organizaciones que rigen los dominios de Internet han lanzado miles de nuevos TLD. Hace dos semanas, Google agregó ocho nuevos TLD a Internet, elevando el número total de TLD a 1480, de acuerdo a la Autoridad de Números Asignados de Internet, el organismo rector que supervisa la Raíz DNS, el direccionamiento IP y otros recursos de protocolo de Internet.

Dos de los nuevos TLD de Google, zip y .mov, han provocado d esdén en algunos círculos de seguridad. Si bien los especialistas en marketing de Google dicen que el objetivo es designar “unir cosas o moverse muy rápido” y “imágenes en movimiento y lo que sea que lo mueva”, respectivamente, estos sufijos ya se usan ampliamente para designar algo completamente diferente. Específicamente, .zip es una extensión que se usa en archivos de almacenamiento que usan un formato de compresión conocido como zip. El formato .mov, por su parte, aparece al final de los archivos de vídeo, normalmente cuando se crearon en el formato QuickTime de Apple.

Muchos profesionales de la seguridad advierten que estos dos TLD causarán confusión cuando se muestren en correos electrónicos, redes sociales y otros lugares. La razón es que muchos sitios y software convierten automáticamente cadenas como “Heaven32” o “mastodon.social” en una URL que, cuando se hace clic, lleva al usuario al dominio correspondiente. La preocupación es que los correos electrónicos y las publicaciones en las redes sociales que hacen referencia a un archivo como setup.zip o vacation.mov los convertirán automáticamente en enlaces en los que se puede hacer clic, y que los estafadores aprovecharán la ambigüedad.

“Los actores de amenazas pueden registrar fácilmente nombres de dominio que probablemente otras personas usarán para referirse casualmente a nombres de archivos”, escribió en un correo electrónico Randy Pargman, director de detección de amenazas en la firma de seguridad Proofpoint. “Luego, pueden usar esas conversaciones que el actor de amenazas ni siquiera tuvo que iniciar (o participar) para atraer a las personas a hacer clic y descargar contenido malicioso”.

Deshacer años de conciencia contra el phishing y el engaño

Un estafador con el control del dominio photos.zip, por ejemplo, podría explotar el hábito de décadas de las personas de archivar un conjunto de imágenes dentro de un archivo zip y luego compartirlas en un correo electrónico o en las redes sociales. En lugar de mostrar photos.zip como texto sin formato, lo que habría sucedido antes de la mudanza de Google, muchos sitios y aplicaciones ahora los están convirtiendo en un dominio en el que se puede hacer clic. Un usuario que cree que está accediendo a un archivo de fotos de alguien que conoce, podría ser llevado a un sitio web creado por estafadores.

Los estafadores “podrían configurarlo fácilmente para entregar una descarga de archivo zip cada vez que alguien visite la página e incluir cualquier contenido que deseen en el archivo zip, como malware”, dijo Pargman.

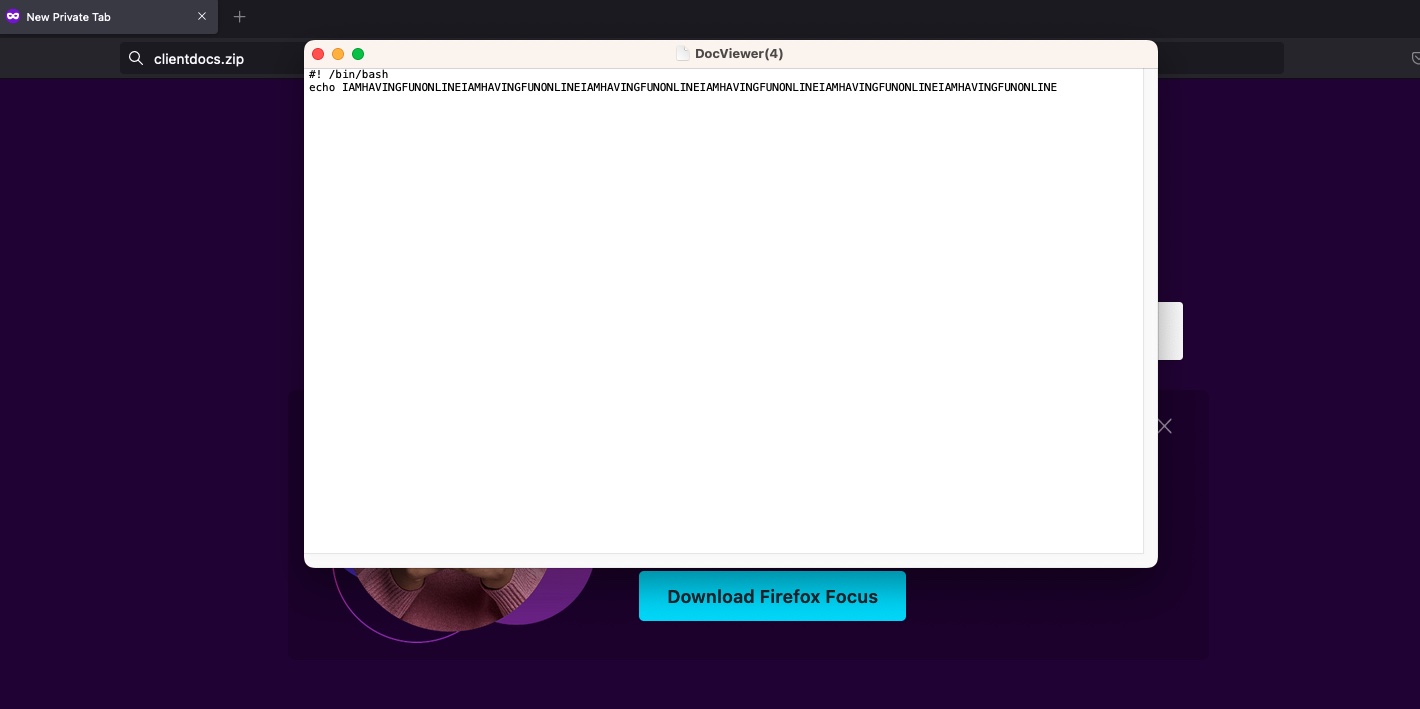

Varios sitios recién creados demuestran cómo podría ser este juego de manos. Entre ellos están configuración.zip y steaminstaller.zip, que usan nombres de dominio que comúnmente se refieren a convenciones de nomenclatura para archivos de instalación. Especialmente conmovedor es clientdocs.zipun sitio que descarga automáticamente un script bash que dice:

#! /bin/bash echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

No es difícil imaginar a los actores de amenazas usando esta técnica de maneras que no son tan cómicas.

“La ventaja para el actor de amenazas es que ni siquiera tuvo que enviar los mensajes para atraer a las posibles víctimas a hacer clic en el enlace; solo tuvo que registrar el dominio, configurar el sitio web para servir contenido malicioso y esperar pasivamente a que la gente crea accidentalmente enlaces a su contenido”, escribió Pargman. “Los enlaces parecen mucho más confiables porque vienen en el contexto de mensajes o publicaciones de un remitente confiable”.