imágenes falsas

Cuando un hombre de Londres descubrió que el parachoques delantero izquierdo de su Toyota RAV4 estaba arrancado y el faro parcialmente desmantelado no una sino dos veces en tres meses el año pasado, sospechó que los actos eran vandalismo sin sentido. Cuando el vehículo desapareció unos días después del segundo incidente, y un vecino descubrió que su Toyota Land Cruiser había desaparecido poco después, descubrió que formaban parte de una técnica nueva y sofisticada para realizar robos sin llave.

Dio la casualidad de que el propietario, Ian Tabor, es un investigador de ciberseguridad especializado en automóviles. Mientras investigaba cómo se llevaron su RAV4, se topó con una nueva técnica llamada ataques de inyección CAN.

El caso del CAN averiado

Tabor comenzó estudiando detenidamente el sistema telemático “MyT” que utiliza Toyota para rastrear las anomalías del vehículo conocidas como DTC (Códigos de diagnóstico de problemas). Resultó que su vehículo había registrado muchos DTC en el momento del robo.

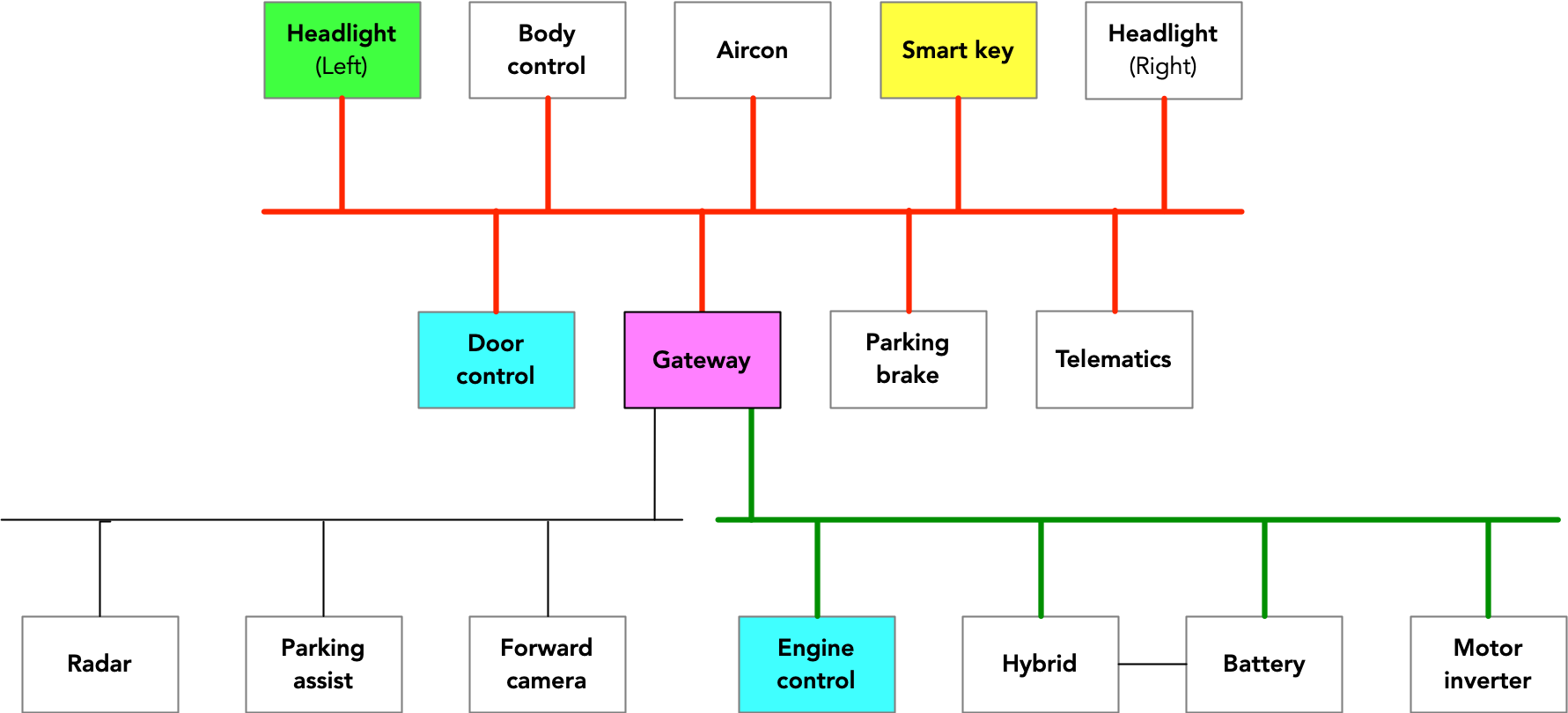

Los códigos de error mostraban que se había perdido la comunicación entre el CAN del RAV4, abreviatura de Controlador de Red de Zona—y la Unidad de Control Electrónico del faro. Estas ECU, como se abrevian, se encuentran en prácticamente todos los vehículos modernos y se utilizan para controlar una gran variedad de funciones, incluidos los limpiaparabrisas, los frenos, las luces individuales y el motor. Además de controlar los componentes, las ECU envían mensajes de estado a través de CAN para mantener a otras ECU informadas de las condiciones actuales.

Este diagrama traza la topología CAN para el RAV4:

Diagrama que muestra la topología CAN del RAV4.

Ken Tindell

Los DTC que muestran que el faro izquierdo del RAV4 perdió contacto con el CAN no fueron particularmente sorprendentes, considerando que los ladrones habían arrancado los cables que lo conectaban. Más revelador fue el fallo al mismo tiempo de muchas otras ECU, incluidas las de las cámaras frontales y el control del motor híbrido. En conjunto, estas fallas sugirieron no que las ECU habían fallado, sino que el bus CAN había funcionado mal. Eso hizo que Taber buscara una explicación.

Luego, el investigador y la víctima del robo recurrieron a foros sobre delitos en la web oscura y videos de YouTube que discutían cómo robar autos. Eventualmente encontró anuncios de lo que estaban etiquetados como dispositivos de “arranque de emergencia”. Aparentemente, estos dispositivos fueron diseñados para que los usen los propietarios o los cerrajeros cuando no hay una llave disponible, pero nada impedía que nadie más los usara, incluidos los ladrones. Taber compró un dispositivo anunciado para arrancar varios vehículos de Lexus y Toyota, incluido el RAV4. Luego procedió a realizar ingeniería inversa y, con la ayuda de su amigo y compañero experto en seguridad automotriz Ken Tindell, descubrió cómo funcionaba en el CAN del RAV4.

Dentro de este altavoz JBL se esconde una nueva forma de ataque

La investigación descubrió una forma de robo de vehículos sin llave que ninguno de los investigadores había visto antes. En el pasado, los ladrones tenían éxito usando lo que se conoce como ataque de relevo. Estos trucos amplifican la señal entre el automóvil y el control remoto de entrada sin llave que se usa para desbloquearlo y encenderlo. Los llaveros sin llave generalmente solo se comunican a distancias de unos pocos pies. Al colocar un dispositivo de radio de mano simple cerca del vehículo, los ladrones amplifican el mensaje normalmente débil que envían los automóviles. Con suficiente amplificación, los mensajes llegan a la casa u oficina cercana donde se encuentra el llavero. Cuando el mando a distancia responde con el mensaje criptográfico que desbloquea y enciende el vehículo, el repetidor del ladrón lo transmite al automóvil. Con eso, el ladrón se marcha.

“Ahora que la gente sabe cómo funciona un ataque de retransmisión… los propietarios de automóviles guardan sus llaves en una caja de metal (bloqueando el mensaje de radio del automóvil) y algunos fabricantes de automóviles ahora suministran llaves que se duermen si no se mueven durante unos minutos (y así ganaron). recibir el mensaje de radio del auto)”, escribió Tindell en un reciente correo. “Ante esta derrota, pero no dispuestos a renunciar a una actividad lucrativa, los ladrones adoptaron una nueva forma de evitar la seguridad: eludir todo el sistema de llave inteligente. Lo hacen con un nuevo ataque: Inyección CAN”.