imágenes falsas

Cuando enseñamos a las personas cómo evitar ser víctimas de sitios de phishing, generalmente recomendamos inspeccionar de cerca la barra de direcciones para asegurarse de que lo hace contienen HTTPS y que no contienen dominios sospechosos como google.evildomain.com o letras sustitutas como g00gle.com. Pero, ¿qué pasaría si alguien encontrara una forma de phishing de contraseñas utilizando un sitio malicioso que no contuviera estos signos reveladores?

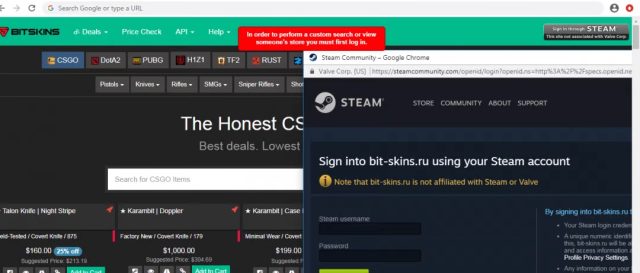

Un investigador ha ideado una técnica para hacer precisamente eso. Él lo llama BitB, abreviatura de “navegador en el navegador”. Utiliza una ventana de navegador falsa dentro de una ventana de navegador real para falsificar una página de OAuth. Cientos de miles de sitios utilizan el Protocolo OAuth para permitir que los visitantes inicien sesión usando sus cuentas existentes con compañías como Google, Facebook o Apple. En lugar de tener que crear una cuenta en el nuevo sitio, los visitantes pueden usar una cuenta que ya tienen, y la magia de OAuth hace el resto.

Explotando la confianza

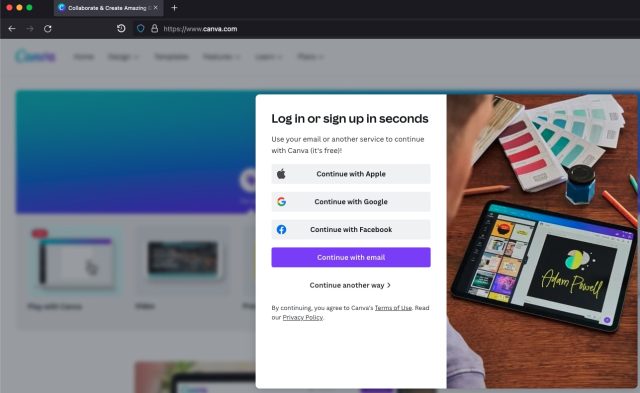

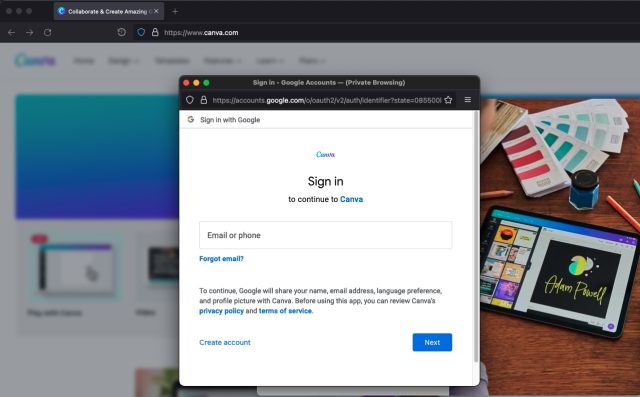

El sitio de edición de fotos Canva, por ejemplo, ofrece a los visitantes la opción de iniciar sesión con cualquiera de las tres cuentas comunes. Las imágenes a continuación muestran lo que ve un usuario después de hacer clic en el botón “iniciar sesión”; a continuación, la imagen muestra lo que aparece después de elegir iniciar sesión con una contraseña de Google. Después de que el usuario elige Google, se abre una nueva ventana del navegador con una dirección legítima frente a la ventana existente de Canva.

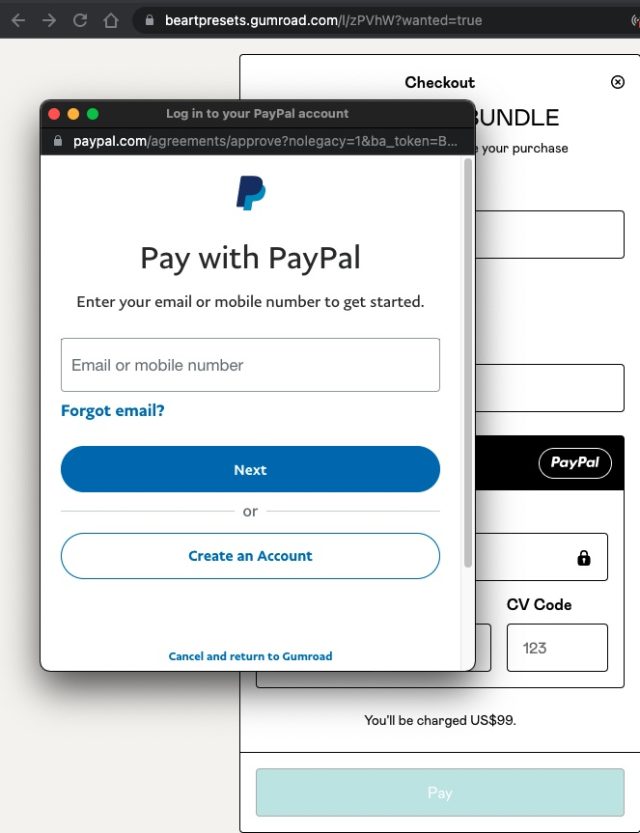

El protocolo OAuth garantiza que solo Google reciba la contraseña d el usuario. Canva nunca ve las credenciales. En su lugar, OAuth establece de forma segura una sesión de inicio de sesión con Google y, cuando se comprueba el nombre de usuario y la contraseña, Google proporciona al visitante un token que da acceso a Canva. (Algo similar sucede cuando un comprador elige un método de pago como PayPal).

La técnica BitB aprovecha este esquema. En lugar de abrir una segunda ventana genuina del navegador que está conectada al sitio que facilita el inicio de sesión o el pago, BitB utiliza una serie de trucos HTML y hojas de estilo en cascada (CSS) para falsificar de manera convincente la segunda ventana. La URL que aparece allí puede mostrar una dirección válida, completa con un candado y un prefijo HTTPS. El diseño y el comportamiento de la ventana parecen idénticos a los reales.

Un investigador usando el identificador mr.d0x describió la técnica la semana pasada. Su hazaña de prueba de concepto comienza con una página web que muestra una suplantación de Canva minuciosamente precisa. En el caso de que un visitante elija iniciar sesión con Apple, Google o Facebook, la página falsa de Canva abre una nueva página que incrusta lo que mira como la página OAuth de aspecto familiar.

Esta nueva página también es una parodia. Incluye todos los gráficos que una persona esperaría ver cuando utiliza Google para iniciar sesión. La página también muestra la dirección legítima de Google en lo que parece ser la barra de direcciones. La nueva ventana se comporta de manera muy similar a la ventana de un navegador si estuviera conectada a una sesión real de Google OAuth.

Si una víctima potencial abre la página falsa de Canva.com e intenta iniciar sesión con Google, “abrirá una nueva ventana del navegador e irá a [what appears to be] la URL accounts.google.com”, escribió mr.d0x en un mensaje. En realidad, el sitio falso de Canva “no abre una nueva ventana del navegador. Hace que PARECE que se abrió una nueva ventana del navegador, pero solo es HTML/CSS. Ahora esa ventana falsa establece la URL en accounts.google.com, pero eso es una ilusión”.

Malvertisers: por favor no lean esto

Un colega investigador de seguridad quedó lo suficientemente impresionado por la demostración como para crear un Video de Youtube que muestra más vívidamente cómo se ve la técnica. También explica cómo funciona la técnica y lo fácil que es llevarla a cabo.

Navegador en el navegador (BITB) Técnica de phishing – Creado por mr.d0x

La técnica de BitB es tan simple y efectiva que sorprende que no sea más conocida. Después de que mr.d0x escribiera sobre la técnica, un pequeño coro de colegas investigadores comentó cuán probable sería que incluso los usuarios web más experimentados cayesen en la trampa. (mr.d0x ha puesto a disposición plantillas de prueba de concepto aquí.)

“Este ataque de navegador en el navegador es perfecto para el phishing”, un desarrollador escribió. “Si está involucrado en publicidad maliciosa, no lea esto. No queremos darte ideas”.

“Ooh, eso es desagradable: Ataque de navegador en el navegador (BITB), una nueva técnica de phishing que permite robar credenciales que incluso un profesional web no puede detectar”, otra persona dijo.

La técnica se ha utilizado activamente en la naturaleza al menos una vez antes. Como empresa de seguridad Zscaler reportado en 2020los estafadores utilizaron un ataque BitB en un intento de robar las credenciales del servicio de distribución de videojuegos Steam.

Si bien el método es convincente, tiene algunas debilidades que deberían brindar a los visitantes inteligentes una forma infalible de detectar que algo anda mal. Las ventanas de pago o OAuth genuinas son, de hecho, instancias de navegador separadas que son distintas de la página principal. Eso significa que un usuario puede cambiar su tamaño y moverlos a cualquier parte del monitor, incluso fuera de la ventana principal.

Las ventanas de BitB, por el contrario, no son una instancia de navegador separada en absoluto. En cambio, son imágenes representadas por HTML y CSS personalizados y contenidas en la ventana principal. Eso significa que las páginas falsas no se pueden cambiar de tamaño, maximizar por completo ni arrastrar fuera de la ventana principal.

Desafortunadamente, como señaló mr.d0x, estas comprobaciones pueden ser difíciles de enseñar “porque ahora nos alejamos del consejo ‘comprobar la URL'” que es estándar. “Estás enseñando a los usuarios a hacer algo que nunca hacen”.

Todos los usuarios deben proteger sus cuentas con autenticación de dos factores. Otra cosa que pueden hacer los usuarios más experimentados es hacer clic derecho en la página emergente y elegir “inspeccionar”. Si la ventana es un engendro de BitB, su URL se codificará en el HTML.

No sería sorprendente descubrir que la técnica BitB se ha utilizado más ampliamente, pero la reacción que recibió mr.d0x demuestra que muchos defensores de la seguridad no conocen BitB. Y eso significa que muchos usuarios finales tampoco lo son.