Los investigadores han desenterrado un descubrimiento que no ocurre tan a menudo en el ámbito del malware: una puerta trasera de Linux madura, nunca antes vista, que utiliza técnicas de evasión novedosas para ocultar su presencia en los servidores infectados, en algunos casos incluso con una investigación forense. .

El jueves, investigadores de entero y El equipo de inteligencia e investigación de amenazas de BlackBerry dijo que la puerta trasera no detectada anteriormente combina altos niveles de acceso con la capacidad de eliminar cualquier signo de infección del sistema de archivos, los procesos del sistema y el tráfico de la red. Apodado Symbiote, apunta a instituciones financieras en Brasil y fue detectado por primera vez en noviembre.

Los investigadores de Intezer y BlackBerry escribieron:

Lo que diferencia a Symbiote de otros programas maliciosos de Linux con los que nos encontramos habitualmente es que necesita infectar otros procesos en ejecución para infligir daños en los equipos infectados. En lugar de ser un archivo ejecutable independiente que se ejecuta para infectar una máquina, es una biblioteca de objetos compartidos (SO) que se carga en todos los procesos en ejecución mediante LD_PRECARGA (T1574.006)

e infecta la máquina de forma parasitaria. Una vez que ha infectado todos los procesos en ejecución, proporciona al actor de amenazas la funcionalidad de rootkit, la capacidad de recopilar credenciales y la capacidad de acceso remoto.

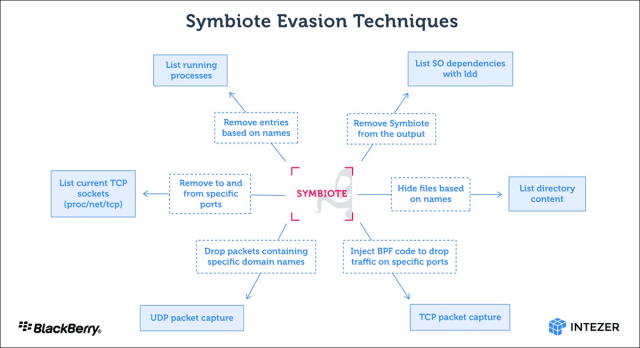

Con la ayuda de LD_PRELOAD, Symbiote se cargará antes que cualquier otro objeto compartido. Eso permite que el malware altere otros archivos de biblioteca cargados para una aplicación. La siguiente imagen muestra un resumen de todas las técnicas de evasión del malware.

BPF en la imagen se refiere a la Filtro de paquetes de Berkeleyque permite a las personas ocultar el tráfico de red malicioso en una máquina infectada.

“Cuando un administrador inicia cualquier herramienta de captura de paquetes en la máquina infectada, el código de bytes BPF se inyecta en el kernel que define qué paquetes deben capturarse”, escribieron los investigadores. “En este proceso, Symbiote agrega primero su código de bytes para poder filtrar el tráfico de red que no quiere que vea el software de captura de paquetes”.

Una de las técnicas de sigilo que usa Symbiote se conoce como enganche de función libc. Pero el malware también utiliza el enganche en su función de herramienta de robo de datos. “La recolección de credenciales se realiza conectando la función de lectura de libc”, escribieron los investigadores. “Si un proceso ssh o scp está llamando a la función, captura las credenciales”.

Hasta el momento, no hay evidencia de infecciones en la naturaleza, solo muestras de malware encontradas en línea. Es poco probable que este malware esté ampliamente activo en este momento, pero con un sigilo tan sólido, ¿cómo podemos estar seguros?