Las aplicaciones de Android con cientos de millones de descargas son vulnerables a ataques que permiten que aplicaciones maliciosas roben contactos, credenciales de inicio de sesión, mensajes privados y otra información confidencial. La firma de seguridad Check Point dijo que Edge Browser, el grabador de video y pantalla XRecorder y el editor de video PowerDirector se encuentran entre los afectados.

La vulnerabilidad en realidad reside en Google Play Core Library, que es una colección de código creado por Google. La biblioteca permite que las aplicaciones agilicen el proceso de actualización, por ejemplo, recibiendo nuevas versiones durante el tiempo de ejecución y adaptando las actualizaciones a la configuración específica de una aplicación individual o un modelo de teléfono específico en el que se ejecuta la aplicación.

Una vulnerabilidad central

En agosto, la empresa de seguridad Oversecured reveló un error de seguridad en la biblioteca principal de Google Play que permitió que una aplicación instalada ejecutara código en el contexto de cualquier otra aplicación que dependiera de la versión vulnerable de la biblioteca.

La vulnerabilidad surgió de un cruce de directorio falla que permitía que fuentes no confiables copiaran archivos en una carpeta que se suponía estaba reservada solo para el código confiable recibido de Google Play. La vulnerabilidad socavó una protección central integrada en el sistema operativo Android que evita que una aplicación acceda a datos o códigos pertenecientes a cualquier otra aplicación.

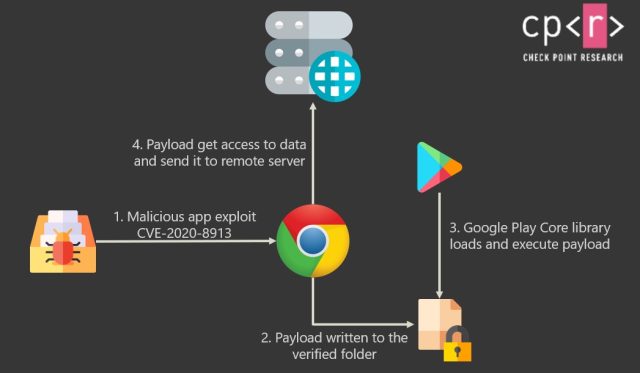

Aquí hay una imagen que ilustra cómo podría funcionar un ataque:

Punto de control

Google corrigió el error de la biblioteca en abril, pero para que las aplicaciones vulnerables se corrijan, los desarrolladores primero deben descargar la biblioteca actualizada y luego incorporarla en el código de su aplicación. De acuerdo a resultados de la investigación de Check Point, un número considerable de desarrolladores siguió utilizando la versión vulnerable de la biblioteca.

Los investigadores de Check Point, Aviran Hazum y Jonathan Shimonovich, escribieron:

Cuando combinamos aplicaciones populares que utilizan la biblioteca Google Play Core y la vulnerabilidad de ejecución de código local, podemos ver claramente los riesgos. Si una aplicación maliciosa explota esta vulnerabilidad, puede obtener la ejecución de código dentro de aplicaciones populares y tener el mismo acceso que la aplicación vulnerable.

Las posibilidades están limitadas solo por nuestra creatividad. Estos son solo algunos ejemplos:

- Inyecte código en aplicaciones bancarias para obtener credenciales y, al mismo tiempo, tenga permisos de SMS para robar los códigos de autenticación de dos factores (2FA).

- Inyecte código en las aplicaciones empresariales para obtener acceso a los recursos corporativos.

- Inyecte código en aplicaciones de redes sociales para espiar a la víctima y use el acceso a la ubicación para rastrear el dispositivo.

- Inyecte código en aplicaciones de mensajería instantánea para capturar todos los mensajes y posiblemente enviar mensajes en nombre de la víctima.

Ver es creer

Para demostrar un exploit, Check Point utilizó una aplicación maliciosa de prueba de concepto para robar una cookie de autenticación de una versión anterior de Chrome. Con la posesión de la cookie, el atacante puede obtener acceso no autorizado a la cuenta de Dropbox de la víctima.

La adquisición de cuenta explota la vulnerabilidad en el código de la biblioteca de Play Core de Android – Demo.

Check Point identificó 14 aplicaciones con descargas combinadas de casi 850 millones que seguían siendo vulnerables. A las pocas horas de publicar un informe, la empresa de seguridad dijo que los desarrolladores de algunas de las aplicaciones mencionadas habían publicado actualizaciones que corrigieron la vulnerabilidad.

Las aplicaciones identificadas por Check Point incluyeron Edge, XRecorder y PowerDirector, que han combinado instalaciones de 160 millones. Check Point no proporcionó ninguna indicación de que alguna de estas aplicaciones se haya solucionado. Ars pidió a los desarrolladores de las tres aplicaciones que comentaran sobre el informe. Esta publicación se actualizará si responden.