imágenes falsas

Los piratas informáticos que trabajan en nombre del gobierno de Corea del Norte han llevado a cabo un ataque masivo en la cadena de suministro contra los usuarios de Windows y macOS de 3CX, un cliente de escritorio de llamadas de voz y video ampliamente utilizado, dijeron investigadores de varias empresas de seguridad.

El ataque comprometió el sistema de compilación de software utilizado para crear y distribuir versiones de Windows y macOS de la aplicación, que brinda servicios de VoIP y PBX a “600,000+ clientes”, incluidos American Express, Mercedes-Benz y Price Waterhouse Cooper. El control del sistema de creación de software les dio a los atacantes la capacidad de ocultar malware dentro de las aplicaciones 3CX que fueron firmadas digitalmente usando la clave de firma oficial de la compañía. La versión macOS, de acuerdo a El experto en seguridad de macOS, Patrick Wardle, también fue certificado por Apple, lo que indica que la empresa analizó la aplicación y no detectó ninguna funcionalidad maliciosa.

En desarrollo d esde 2022

“Este es un ataque clásico a la cadena de suministro, diseñado para explotar las relaciones de confianza entre una organización y partes externas”, dijo en un correo electrónico Lotem Finkelstein, Director de Inteligencia e Investigación de Amenazas en Check Point Software. “Esto incluye asociaciones con proveedores o el uso de un software de terceros del que dependen la mayoría de las empresas de alguna manera. Este incidente es un recordatorio de cuán crítico es que hagamos nuestra diligencia debida en términos de examinar con quién hacemos negocios”.

La firma de seguridad CrowdStrike dijo que la infraestructura y una clave de cifrado utilizada en el ataque coinciden con las vistas en una campaña del 7 de marzo realizada por Labyrinth Chollima, el nombre de seguimiento de un actor de amenazas alineado con el gobierno de Corea del Norte.

El ataque salió a la luz el miércoles por la noche, cuando los productos de varias compañías de seguridad comenzaron a detectar actividad maliciosa proveniente de binarios firmados legítimamente para las aplicaciones de escritorio de 3CX. Los preparativos para la operación sofisticada comenzaron a más tardar en febrero de 2022, cuando el actor de amenazas registró un conjunto en expansión de dominios utilizados para comunicarse con dispositivos infectados. Para el 22 de marzo, la firma de seguridad Sentinel One vio un aumento en las detecciones de comportamiento de la aplicación 3CXDesktopApp. Ese mismo día, los usuarios de 3CX hilos iniciados en línea discutiendo lo que creían que eran posibles detecciones de falsos positivos de 3CXDesktopApp por parte de sus aplicaciones de seguridad de punto final.

Pierre Jourdan, Director de Seguridad de la Información de 3CX Ha confirmado que la aplicación Electron para Windows con los números de versión 18.12.407 y 18.12.416 y las versiones 18.11.1213, 18.12.402, 18.12.407 y 18.12.416 de la aplicación Electron para Mac incluyen un “problema de seguridad”. Dijo que las cargas útiles se insertaron en bibliotecas agrupadas compiladas a través de Git, un sistema que los desarrolladores de software usan para rastrear los cambios en las aplicaciones que producen. Muchos de los servidores controlados por atacantes a los que llegan las máquinas infectadas ya se han cerrado, agregó.

envenenando el pozo

El incidente recuerda a un ataque a la cadena de suministro detectado en diciembre de 2020 que afectó a los usuarios del software de gestión de red SolarWinds. El gobierno de EE. UU. y varios investigadores de seguridad atribuyeron el ataque a Cozy Bear, uno de los nombres de seguimiento de un grupo de piratería que se cree que forma parte del Servicio de Seguridad Federal de Rusia (FSB). Como es el caso de 3CX, los piratas informáticos de SolarWinds comprometieron el sistema de compilación de software de la empresa y lo usaron para distribuir una actualización de puerta trasera a aproximadamente 18,000 clientes. Alrededor de 100 de ellos recibieron ataques de seguimiento que usaron la puerta trasera para instalar una carga útil de segunda etapa. Las víctimas incluyeron a las empresas tecnológicas Malwarebytes, FireEye y Microsoft; 10 agencias del gobierno de EE. UU., incluidos los Departamentos de Justicia, Comercio, Tesoro, Energía y Seguridad Nacional, y grupos de expertos y ONG, hacen que la campaña de piratería sea una de las peores en la historia moderna de EE. UU.

Analisis preliminar de Symantec indica que los instaladores comprometidos para Windows y Mac contienen versiones limpias de la aplicación con todas sus funciones normales, lo que evita que los usuarios finales sospechen que algo anda mal. Los atacantes agregaron una carga útil adicional a través de una técnica conocida como DLL Sideloading, que agrega funcionalidad maliciosa, Sophos dijo.

La carga útil estaba cifrada y contenía otras defensas diseñadas para evitar la detección o el análisis. Hace que las máquinas infectadas apunten a servidores controlados por actores y, según criterios desconocidos, el despliegue de cargas útiles de segunda etapa a ciertos objetivos, CrowdStrike dijo. En unos pocos casos, los atacantes llevaron a cabo “actividades manuales en el teclado” en las máquinas infectadas.

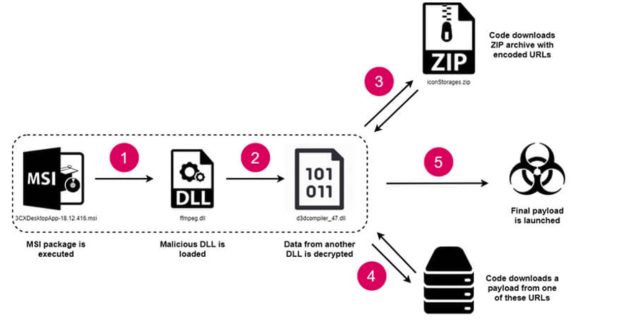

En el caso de las versiones troyanizadas de Windows, investigadores de punto de control dijolos atacantes utilizaron un ejecutable MSI firmado con la clave de 3CX para cargar un archivo malicioso llamado ffmmpeg.dll. El archivo se modificó para leer datos cifrados de otro archivo llamado d3dcompiler_47.dll. Este último archivo extrajo una lista codificada de URL que los atacantes almacenaron en un archivo de GitHub. Luego, el archivo DLL usó la lista para descargar y ejecutar una carga útil final desde una de las URL.

“El punto importante sobre la comunicación con GitHub es que el retraso de una semana se establece en el código antes de que se produzca realmente la solicitud a GitHub”, escribieron los investigadores de CheckPoint. “Después de que este paso finalmente se lleva a cabo, la carga útil final se descarga de una de estas URL y se ejecuta”.

CheckPoint proporcionó la siguiente ilustración de la cadena de infección de Windows:

Control

Cualquier organización que utilice 3CX debe comenzar de inmediato a analizar su infraestructura de red para buscar signos de compromiso. CrowdStrike recomienda que todos los usuarios de 3CX dejen de usar el software al menos temporalmente mientras las investigaciones están pendientes. Sophos proporcionó un script que determinará si las redes se han comunicado con la infraestructura del actor de amenazas. Sophos y otras empresas también han publicado dominios, archivos hash y otros indicadores de compromiso que los usuarios de 3CX pueden usar.