En agosto pasado, investigadores académicos descubrieron un método nuevo y potente para desconectar sitios: una flota de servidores mal configurados de más de 100 000 que pueden amplificar inundaciones de datos basura a tamaños que alguna vez fueron impensables. Estos ataques, en muchos casos, podrían dar como resultado un bucle de enrutamiento infinito que provoca una avalancha de tráfico que se perpetúa a sí misma. Ahora, la red de entrega de contenido Akamai dice que los atacantes están explotando los servidores para apuntar a sitios en las industrias de banca, viajes, juegos, medios y alojamiento web.

Estos servidores, conocidos como middleboxes, son implementados por estados-nación como China para censurar contenido restringido y por grandes organizaciones para bloquear sitios que promocionan pornografía, apuestas y descargas pirateadas. Los servidores no siguen Protocolo de Control de Transmisión especificaciones que requieren un apretón de manos de tres vías—que comprende un paquete SYN enviado por el cliente, una respuesta SYN+ACK del servidor, seguida de un pa quete ACK de confirmación del cliente—antes de que se establezca una conexión.

Este protocolo de enlace evita que se abuse de la aplicación basada en TCP como amplificadores porque la confirmación ACK debe provenir de la compañía de juegos u otro objetivo en lugar de un atacante que suplanta la dirección IP del objetivo. Pero dada la necesidad de manejar el enrutamiento asimétrico, en el que el middlebox puede monitorear los paquetes entregados desde el cliente pero no el destino final que está siendo censurado o bloqueado, muchos de estos servidores eliminan el requisito por diseño.

Un arsenal escondido

En agosto pasado, investigadores de la Universidad de Maryland y la Universidad de Colorado en Boulder investigación publicada mostrando que había cientos de miles de middleboxes que tenían el potencial de ofrecer algunos de los ataques de denegación de servicio distribuidos más paralizantes jamás vistos.

Durante décadas, las personas han usado DDoS para inundar sitios con más tráfico o solicitudes computacionales de las que los sitios pueden manejar, negando servicios a usuarios legítimos. Los DDoS son similares a la vieja broma de dirigir más llamadas a la pizzería que las líneas telefónicas que la sala tiene para atender.

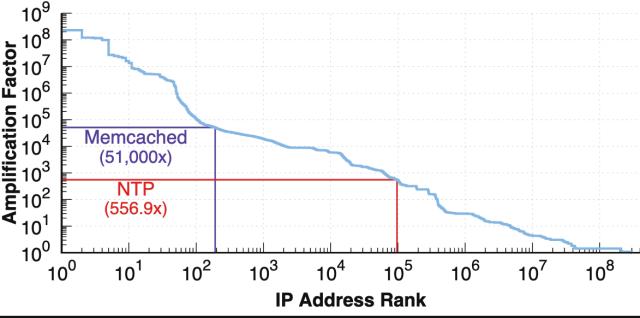

Para maximizar el daño y conservar los recursos, los DDoSers suelen aumentar la potencia de fuego de sus ataques a través de vectores de amplificación. La amplificación funciona falsificando la dirección IP del objetivo y rebotando una cantidad relativamente pequeña de datos en un servidor mal configurado que se usa para resolver nombres de dominio, sincronizar relojes de computadora o acelerar el almacenamiento en caché de la base de datos. Debido a que la respuesta que envían los servidores automáticamente es docenas, cientos o miles de veces mayor que la solicitud, la respuesta abruma al objetivo falsificado.

Los investigadores dijeron que al menos 100 000 de los middleboxes que identificaron excedieron los factores de amplificación de los servidores DNS (alrededor de 54x) y los servidores de Network Time Protocol (alrededor de 556x). Los investigadores dijeron que identificaron cientos de servidores que amplificaron el tráfico a un multiplicador más alto que los servidores mal configurados que utilizan memcached, un sistema de almacenamiento en caché de bases de datos para acelerar los sitios web que pueden aumentar el volumen de tráfico en una asombrosa cantidad de 51 000 veces.

Aquí hay una descripción general de cómo funcionan los ataques:

Día del juicio final

Los investigadores dijeron en ese momento que no tenían evidencia de que los ataques de amplificación DDoS de middlebox se usaran activamente en la naturaleza, pero esperaban que solo fuera cuestión de tiempo hasta que eso sucediera.

El martes, los investigadores de Akamai reportado ese dia ha llegado Durante la semana pasada, dijeron los investigadores de Akamai, detectaron múltiples DDoS que usaban middleboxes precisamente de la manera que predijeron los investigadores académicos. Los ataques alcanzaron un máximo de 11 Gbps y 1,5 millones de paquetes por segundo.

Si bien son pequeños en comparación con los DDoS más grandes, ambos equipos de investigadores esperan que los ataques se vuelvan más grandes a medida que los DDoS comienzan a optimizar sus ataques e identifican más middleboxes de los que se puede abusar (los investigadores académicos no divulgaron esos datos para evitar que se abuse de ellos). ).

Kevin Bock, el investigador principal detrás del estudio de agosto pasado trabajo de investigacióndijo que los DDoSers tenían muchos incentivos para reproducir los ataques teorizados por su equipo.

“Desafortunadamente, no nos sorprendió”, me dijo al enterarse de los ataques activos. “Esperábamos que solo fuera cuestión de tiempo hasta que estos ataques se llevaran a cabo en la naturaleza porque son fáciles y altamente efectivos. Quizás lo peor de todo es que los ataques son nuevos; como resultado, muchos operadores aún no cuentan con defensas, lo que lo hace mucho más atractivo para los atacantes”.

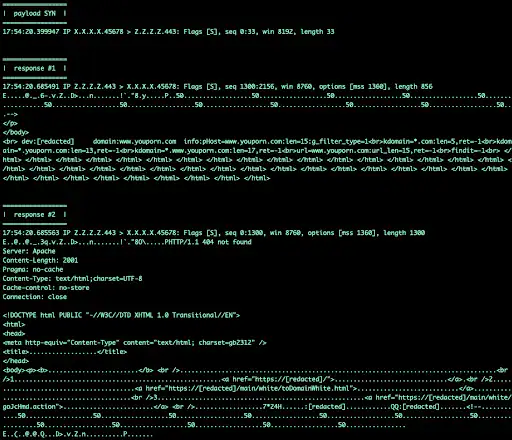

Uno de los middleboxes recibió un paquete SYN con una carga útil de 33 bytes y respondió con una respuesta de 2156 bytes.

Akamai

Eso se tradujo en un factor de 65x, pero la amplificación tiene el potencial de ser mucho mayor con más trabajo.

Los investigadores de Akamai escribieron:

Anteriormente, los ataques TCP volumétricos requerían que un atacante tuviera acceso a muchas máquinas y mucho ancho de banda, normalmente un campo reservado para máquinas muy robustas con conexiones de gran ancho de banda y capacidades de suplantación de identidad o botnets. Esto se debe a que hasta ahora no hubo un ataque de amplificación significativo para el protocolo TCP; era posible una pequeña cantidad de amplificación, pero se consideró casi insignificante, o al menos mediocre e ineficaz en comparación con las alternativas UDP.

Si quisiera casar una inundación SYN con un ataque volumétrico, necesitaría enviar una proporción de 1:1 de ancho de banda a la víctima, generalmente en forma de paquetes SYN acolchados. Con la llegada de la amplificación de la caja intermedia, esta comprensión de larga data de los ataques TCP ya no es cierta. Ahora, un atacante necesita tan solo 1/75 (en algunos casos) de la cantidad de ancho de banda desde un punto de vista volumétrico y, debido a las peculiaridades de algunas implementaciones de middlebox, los atacantes obtienen una inundación SYN, ACK o PSH+ACK de forma gratuita.