imágenes falsas

Del archivo de lo que podría salir mal surge esto: las personas que venden software para descifrar contraseñas apuntan al hardware utilizado en las instalaciones de control industrial con un código malicioso que hace que sus sistemas formen parte de una red de bots, informó un investigador.

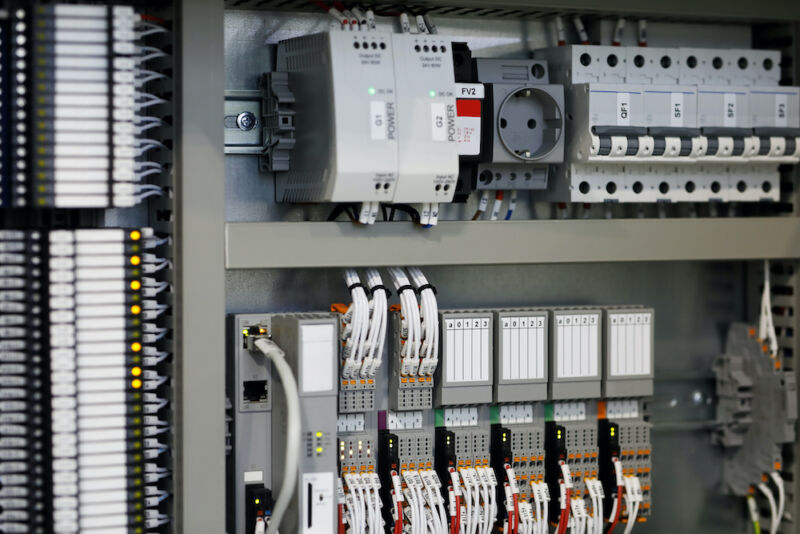

Las contraseñas perdidas ocurren en muchas organizaciones. Un controlador lógico programable, utilizado para automatizar procesos dentro de fábricas, plantas eléctricas y otros entornos industriales, por ejemplo, puede configurarse y olvidarse en gran medida en los años siguientes. Cuando un ingeniero de reemplazo identifique más tarde un problema que afecta al PLC, es posible que descubra que el ingeniero original, ahora desaparecido, nunca dejó atrás el código de acceso antes de dejar la empresa.

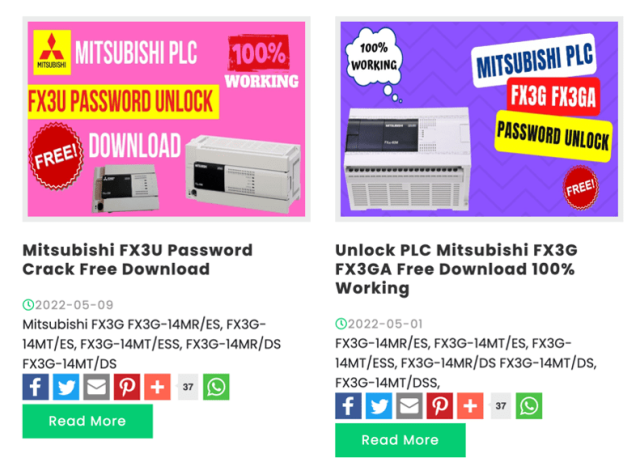

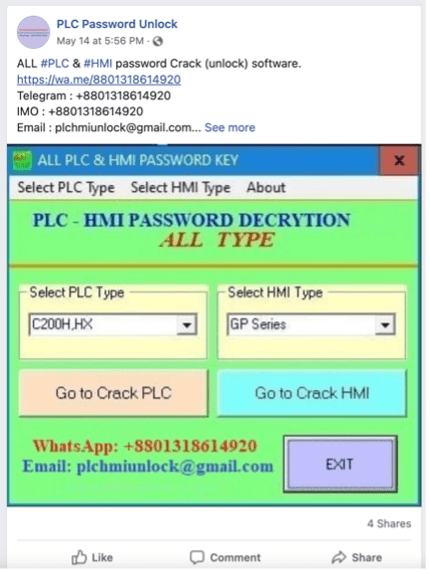

De acuerdo a un entrada en el blog de la firma de seguridad Dragos, todo un ecosistema de malware intenta sacar provecho de escenarios como este dentro de las instalaciones industriales. Los anuncios en línea como los que se muestran a continuación promueven el descifrado de contraseñas para PLC e interfaces hombre-máquina, que son los caballos de batalla dentro de estos entornos.

dragos

dragos

Cuando su sistema industrial es parte de una botnet

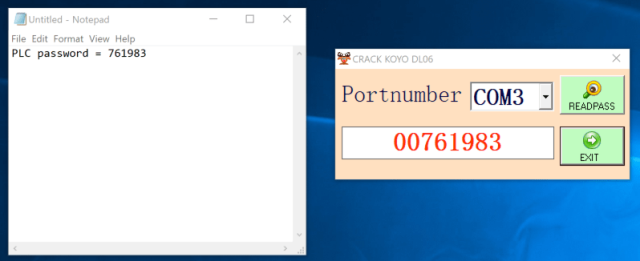

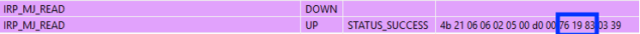

Dragos, que ayuda a las empresas a proteger los sistemas de control industrial contra ransomware, piratas informáticos patrocinados por el estado y saboteadores potenciales, realizó recientemente una evaluación de vulnerabilidad de rutina y encontró un software anunciado como un descifrador de contraseñas para DirectLogic 06, un PLC vendido por Automation Direct. El software recuperó la contraseña pero no a través del método normal de descifrar el hash criptográfico. En cambio, el software aprovechó una vulnerabilidad de día cero en los PLC directos automáticos que expuso el código de acceso.

dragos

“Investigaciones anteriores dirigidas a los PLC DirectLogic ha resultado en técnicas de craqueo exitosas”, escribió Sam Hanson, investigador de Dragos. “Sin embargo, Dragos descubrió que este exploit no descifra una versión codificada de la contraseña como se ha visto históricamente en los marcos de explotación populares. En cambio, el cuentagotas de malware envía una secuencia de bytes específica a un puerto COM”.

dragos

La vulnerabilidad y una relacionada que también encontró Hanson ahora se han reparado. Los dos se rastrean como CVE-2022-2033 y CVE-2022-2004. La última vulnerabilidad puede recuperar contraseñas y enviarlas a un pirata informático remoto, lo que eleva la calificación de gravedad a 7.5 de 10 posibles.

Además de recuperar la contraseña, el software analizado por Hanson también instaló un malware conocido como Sality. Hizo que el sistema infectado formara parte de una botnet y supervisó el portapapeles de la estación de trabajo infectada cada medio segundo en busca de datos relacionados con las direcciones de las billeteras de criptomonedas.

“Si se ve, el secuestrador reemplaza la dirección con una propiedad del actor de amenazas”, dijo Hanson. “Este secuestro en tiempo real es una forma efectiva de robar criptomonedas de los usuarios que desean transferir fondos y aumenta nuestra confianza en que el adversario tiene una motivación financiera”.

Hanson continuó diciendo que ha encontrado crackers de contraseñas anunciados en línea para una amplia gama de software industrial vendido por otras compañías. Incluyen:

| Proveedor y Activo | Tipo de sistema |

| Automatización directa DirectLogic 06 | SOCIEDAD ANÓNIMA |

| Omron CP1H | SOCIEDAD ANÓNIMA |

| Omron C200HX | SOCIEDAD ANÓNIMA |

| Omron C200H | SOCIEDAD ANÓNIMA |

| Omron CPM2* | SOCIEDAD ANÓNIMA |

| Omron CPM1A | SOCIEDAD ANÓNIMA |

| Omron CQM1H | SOCIEDAD ANÓNIMA |

| siemens s7-200 | SOCIEDAD ANÓNIMA |

| siemens s7-200 | Archivo de proyecto (*.mwp) |

| LOGOTIPO Siemens! 0AB6 | SOCIEDAD ANÓNIMA |

| Codesys de ABB | Archivo de proyecto (*.pro) |

| Serie Delta Automation DVP, ES, EX, SS2, EC | SOCIEDAD ANÓNIMA |

| Fuji Electric POD Y | IHM |

| Fuji eléctrico Hakko | IHM |

| Serie FX de Mitsubishi Electric (3U y 3G) | SOCIEDAD ANÓNIMA |

| Serie Mitsubishi Electric Q02 | SOCIEDAD ANÓNIMA |

| Serie Mitsubishi Electric GT 1020 | IHM |

| Mitsubishi Electric GOT F930 | IHM |

| Mitsubishi Electric GOT F940 | IHM |

| Mitsubishi Electric GOT 1055 | IHM |

| Pro-Face GP Pro-Face | IHM |

| Pro-Face GP | Archivo de proyecto (*.prw) |

| Vigor VB | SOCIEDAD ANÓNIMA |

| Vigor VH | SOCIEDAD ANÓNIMA |

| Weintek | IHM |

| Allen-Bradley MicroLogix 1000 | SOCIEDAD ANÓNIMA |

| Panasonic QUIERO F P0 | SOCIEDAD ANÓNIMA |

| Serie Fatek FBe y FBs | SOCIEDAD ANÓNIMA |

| Corporación IDEC HG2S-FF | IHM |

| LG K80S | SOCIEDAD ANÓNIMA |

| LG K120S | SOCIEDAD ANÓNIMA |

Dragos probó solo el malware dirigido a los dispositivos DirectLogic, pero un análisis rudimentario de algunas muestras indicó que también contenían malware.

“En general, parece que hay un ecosistema para este tipo de software”, dijo Hanson. “Existen varios sitios web y múltiples cuentas de redes sociales que promocionan sus ‘crackers’ de contraseñas”.

El relato es preocupante porque ilustra la amenaza que representa para muchos entornos de control industrial. Los delincuentes detrás del malware que Dragos analizó buscaban dinero, pero no hay razón para que los piratas informáticos más maliciosos que intentan sabotear una presa, una planta de energía o una instalación similar no puedan realizar una intrusión similar con consecuencias mucho más graves.