Nassi et al.

Los investigadores han ideado un nuevo ataque que recupera las claves de cifrado secretas almacenadas en tarjetas inteligentes y teléfonos inteligentes mediante el uso de cámaras en iPhones o sistemas de vigilancia comerciales para grabar en video los LED de alimentación que muestran cuando el lector de tarjetas o el teléfono inteligente están encendidos.

Los ataques permiten una nueva forma de explotar dos canales laterales previamente revelados, una clase de ataque que mide los efectos físicos que se filtran de un dispositivo mientras realiza una operación criptográfica. Al monitorear detenidamente características como el consumo de energía, el sonido, las emisiones electromagnéticas o la cantidad de tiempo que demora una operación, los atacantes pueden recopilar suficiente información para recuperar las claves secretas que respaldan la seguridad y la confidencialidad de un algoritmo criptográfico.

Explotación de canal lateral simplificada

como cableado reportado en 2008, uno de los canales secundarios más antiguos que se conocen estaba en un terminal de teletipo encriptado de alto secreto que el ejército y la marina de los EE. UU. utilizaron durante la Segunda Guerra Mundial para transmitir comunicaciones que los espías alemanes y japoneses no podían leer. Para sorpresa de los ingenieros de Bell Labs que diseñaron la terminal, provocó lecturas de un osciloscopio cercano cada vez que se ingresaba una letra cifrada. Si bien el algoritmo de encriptación en el dispositivo era sólido, las emisiones electromagnéticas que emanaban del dispositivo fueron suficientes para proporcionar un canal lateral que filtró la clave secreta.

Los canales laterales han sido un hecho de la vida desde entonces, y se encuentran nuevos regularmente. Los canales laterales recientemente descubiertos rastreados como Minerva y Hertzbleed salieron a la luz en 2019 y 2022, respectivamente. Minerva pudo recuperar la clave secreta de 256 bits de una tarjeta inteligente aprobada por el gobierno de EE. UU. midiendo patrones de tiempo en un proceso criptográfico conocido como multiplicación escalar. Hertzbleed permitió a un atacante recuperar la clave privada utilizada por el algoritmo criptográfico SIKE poscuántico al medir el consumo de energía de la CPU Intel o AMD que realiza ciertas operaciones. Dado el uso de la medición del tiempo en uno y la medición de potencia en el otro, Minerva se conoce como un canal del lado de la temporización y Hertzbleed puede considerarse un canal del lado de la potencia.

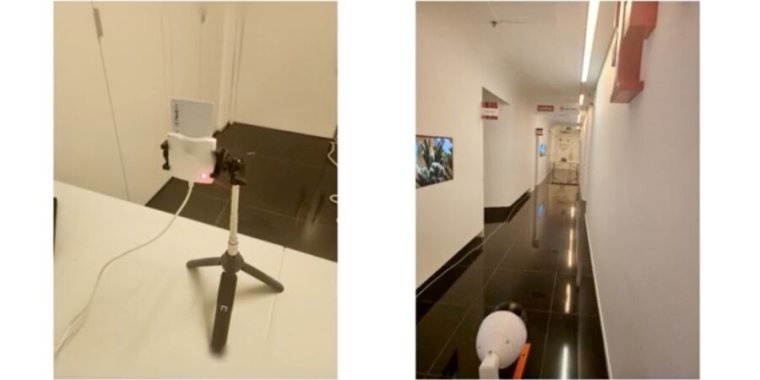

El martes, investigadores académicos dieron a conocer nueva investigación demostrando ataques que proporcionan una forma novedosa de explotar este tipo de canales secundarios. El primer ataque usa una cámara de vigilancia conectada a Internet para tomar un video de alta velocidad del LED de encendido en un lector de tarjetas inteligentes, o de un dispositivo periférico conectado, durante las operaciones criptográficas. Esta técnica permitió a los investigadores extraer una clave ECDSA de 256 bits de la misma tarjeta inteligente aprobada por el gobierno utilizada en Minerva. El otro permitió a los investigadores recuperar la clave SIKE privada de un teléfono Samsung Galaxy S8 al enfocar la cámara de un iPhone 13 en el LED de encendido de un altavoz USB conectado al teléfono, de manera similar a cómo Hertzbleed extrajo las claves SIKE de Intel. y CPU AMD.

Los LED de alimentación están diseñados para indicar cuando un dispositivo está encendido. Por lo general, emiten una luz azul o violeta que varía en brillo y color según el consumo de energía del dispositivo al que están conectados.

Criptoanálisis basado en video.

Existen limitaciones para ambos ataques que los hacen inviables en muchos (pero no en todos) los escenarios del mundo real (más sobre esto más adelante). A pesar de esto, la investigación publicada es innovadora porque proporciona una forma completamente nueva de facilitar los ataques de canal lateral. No solo eso, sino que el nuevo método elimina la barrera más grande que impide que los métodos previamente existentes exploten los canales laterales: la necesidad de tener instrumentos como un osciloscopio, sondas eléctricas u otros objetos que toquen o estén cerca del dispositivo atacado.

En el caso de Minerva, el dispositivo que albergaba el lector de tarjetas inteligentes tuvo que estar comprometido para que los investigadores pudieran recopilar mediciones lo suficientemente precisas. Hertzbleed, por el contrario, no se basó en un dispositivo comprometido, sino que tomó 18 días de interacción constante con el dispositivo vulnerable para recuperar la clave SIKE privada. Para atacar muchos otros canales secundarios, como el de la terminal de teletipo encriptada de la Segunda Guerra Mundial, los atacantes deben tener instrumentos especializados y, a menudo, costosos conectados o cerca del dispositivo objetivo.

Los ataques basados en video presentados el martes reducen o eliminan por completo dichos requisitos. Todo lo que se requiere para robar la clave privada almacenada en la tarjeta inteligente es una cámara de vigilancia conectada a Internet que puede estar a una distancia de hasta 62 pies del lector objetivo. El ataque de canal lateral en el teléfono Samsung Galaxy puede ser realizado por una cámara de iPhone 13 que ya está presente en la misma habitación.