imágenes falsas

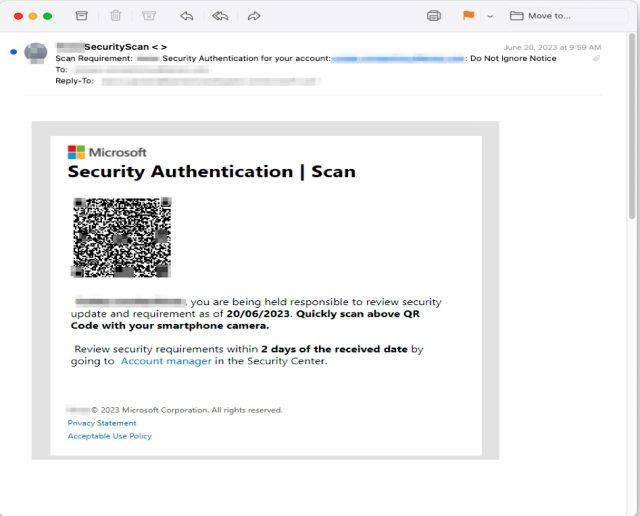

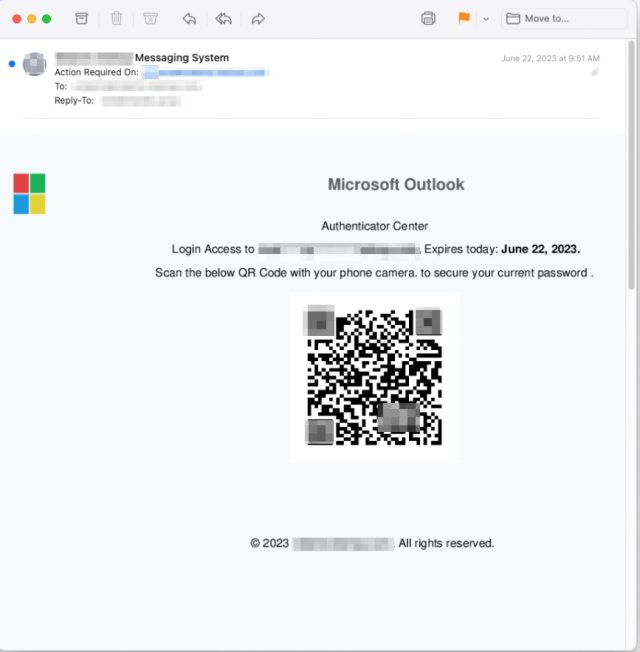

Los traficantes de phishing han lanzado un torrente de correos electrónicos no deseados basados en imágenes que incrustan códigos QR en sus cuerpos para eludir con éxito las protecciones de seguridad y proporcionar un nivel de personalización para engañar más fácilmente a los destinatarios. dijeron los investigadores.

En muchos casos, los correos electrónicos provienen de una dirección de correo electrónico comprometida d entro de la organización en la que trabaja el destinatario, una táctica que proporciona una falsa sensación de autenticidad, dijeron investigadores de la firma de seguridad Inky. Los correos electrónicos que Inky detectó instruyen al empleado para que resuelva problemas de seguridad, como la falta de registro de autenticación de dos factores o para cambiar una contraseña y advierten sobre las repercusiones que pueden ocurrir si el destinatario no cumple. Aquellos que muerden el anzuelo y hacen clic en el código QR son conducidos a un sitio que se hace pasar por uno legítimo utilizado por la empresa, pero captura las contraseñas y las envía a los atacantes.

Inky describió el enfoque de la campaña como “rociar y orar” porque los actores de amenazas detrás de ella envían los correos electrónicos a tantas personas como sea posible para generar resultados.

Hay algunas cosas que hacen que esta campaña se destaque. Primero, los correos electrónicos no contienen texto. En cambio, solo tienen un archivo de imagen adjunto. Esto permite que los correos electrónicos pasen desapercibidos por las protecciones de seguridad que analizan las palabras basadas en texto enviadas en un correo electrónico. Algunos programas y servicios de correo electrónico, de forma predeterminada, muestran automáticamente las imágenes adjuntas directamente en el cuerpo, y algunos no ofrecen ninguna forma de suprimirlas. Los destinatarios a menudo no notan que el correo electrónico basado en imágenes no contiene texto.

Otra característica distintiva: las imágenes incorporan un código QR que conduce al sitio de recopilación de credenciales. Esto puede reducir el tiempo que lleva visitar el sitio y disminuir la posibilidad de que el empleado se dé cuenta de que algo anda mal. Los códigos QR también hacen que el sitio web cargado complete previamente la dirección de correo electrónico única del destinatario en el campo de nombre de usuario. Esto agrega otra falsa sensación de seguridad de que el correo electrónico y el sitio son legítimos.

entintado

entintado

en un artículo publicado el vierneslos investigadores de Inky escribieron:

Es importante tener en cuenta que estos tres correos electrónicos de phishing con código QR no se enviaron solo a un puñado de clientes de INKY. Eran parte de un enfoque de “rociar y orar”. Los phishers envían sus correos electrónicos a tantas personas como sea posible (spray) y luego esperan (oran) que una gran mayoría de los destinatarios caigan en la trampa. En este caso, múltiples industrias fueron atacadas. De los 545 correos electrónicos observados hasta el momento, las víctimas previstas se encontraban en EE. UU. y Australia. Incluían organizaciones sin fines de lucro, varias empresas de gestión de patrimonio, consultores de gestión, un agrimensor, una empresa de pisos y más.

Durante mucho tiempo ha sido posible, sin mencionar una buena práctica, que las personas preocupadas por la privacidad configuren los ajustes de correo electrónico para bloquear la carga de imágenes almacenadas de forma remota. Los estafadores y fisgones usan imágenes externas para determinar si un mensaje que enviaron se abrió desde que el dispositivo del destinatario se conecta a un servidor que aloja la imagen. Gmail y Thunderbird no muestran imágenes adjuntas en el cuerpo, pero Inky dijo que otros clientes o servicios sí lo hacen. Las personas que utilizan dichos clientes o servicios deben desactivar esta función si es posible.

Desafortunadamente, es más problemático bloquear imágenes incrustadas en un correo electrónico. No pude encontrar una configuración en Gmail para suprimir la carga de imágenes incrustadas. Thunderbird evita que se muestren las imágenes incrustadas, pero requiere leer todo el mensaje en modo de texto sin formato. Eso, a su vez, rompe el formato útil.

Todo esto deja a los usuarios con las mismas contramedidas que les han estado fallando durante décadas. Incluyen:

- Busque la confirmación de que un mensaje es legítimo consultando al remitente a través de medios fuera de banda, es decir, a través de un canal que no sea el correo electrónico.

- Tenga mucho cuidado al inspeccionar la dirección del remitente para asegurarse de que el correo electrónico proviene de donde dice

- Haga clic en el cuerpo de un correo electrónico y vea si el texto se puede copiar y pegar. Si no hay palabras basadas en texto, sospeche más.

Es fácil para las personas descartar los ataques de phishing como poco sofisticados y perpetuar el mito de que solo las personas distraídas se enamoran de ellos. De hecho, los estudios y la evidencia anecdótica sugieren que el phishing se encuentra entre los medios más efectivos y rentables para llevar a cabo intrusiones en la red. Con 3.400 millones de correos electrónicos no deseados enviados todos los días, según AGG IT Servicesy una de cada cuatro personas informa haber hecho clic en un correo electrónico de phishing en el trabajo, según tessianlas personas subestiman los costos del phishing bajo su propio riesgo.