Investigadores de Microsoft han descubierto una botnet híbrida Windows-Linux que utiliza una técnica altamente eficiente para eliminar Minecraft

Apodado MCCrash, el botnet infecta máquinas y dispositivos Windows que ejecutan varias distribuciones de Linux para su uso en ataques DDoS. Entre los comandos que acepta el software de botnet se encuentra uno llamado ATTACK_MCCRASH. Este comando rellena el nombre de usuario en un Minecraft página de inicio de sesión del servidor con ${env:random payload of specific size:-a}. La cadena agota los recursos del servidor y hace que se bloquee.

microsoft

“El uso de la env La variable desencadena el uso de la biblioteca Log4j 2, lo que provoca un consumo anormal de recursos del sistema (no relacionado con la vulnerabilidad Log4Shell), lo que demuestra un método DDoS específico y altamente eficiente”, investigadores de Microsoft escribió. “Una amplia gama de versiones de servidores de Minecraft pueden verse afectadas”.

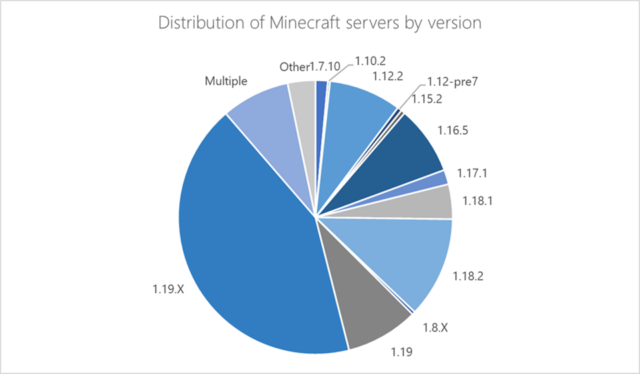

Actualmente, MCCrash está codificado para apuntar solo a la versión 1.12.2 del Minecraft software de servidor La técnica de ataque, sin embargo, derribará los servidores que ejecutan las versiones 1.7.2 a 1.18.2, que ejecutan aproximadamente la mitad de los servidores del mundo. Minecraft servidores. Si el malware se actualiza para apuntar a todas las versiones vulnerables, su alcance podría ser mucho más amplio. Una modificación en Minecraft La versión 1.19 del servidor evita que el ataque funcione.

“La amplia gama de personas en riesgo Minecraft Los servidores destacan el impacto que podría haber tenido este malware si se hubiera codificado específicamente para afectar a versiones posteriores a la 1.12.2”, escribieron los investigadores de Microsoft. “La capacidad única de esta amenaza para utilizar dispositivos IoT que a menudo no se monitorean como parte de la red de bots aumenta sustancialmente su impacto y reduce sus posibilidades de ser detectado”.

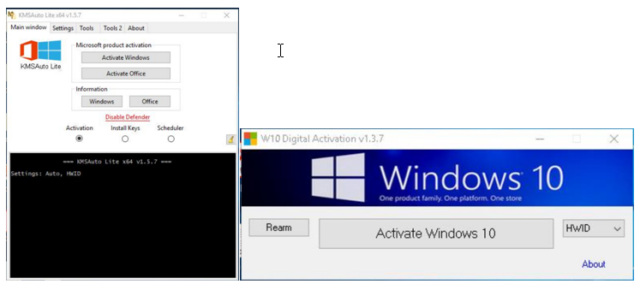

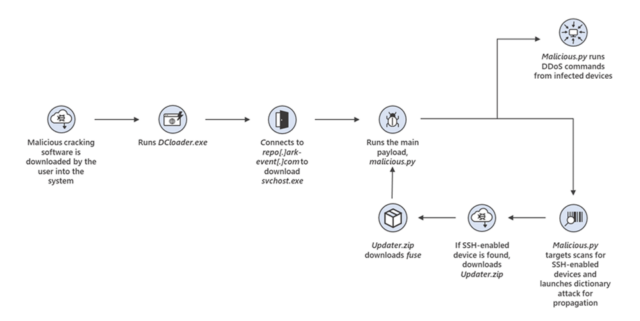

El punto de infección inicial de MCCrash son las máquinas con Windows que tienen software instalado que pretende otorgar licencias pirateadas para el sistema operativo Microsoft. El código oculto en el software descargado infecta subrepticiamente el dispositivo con malware que finalmente instala malicioso.py, un script de Python que proporciona la lógica principal para la botnet. Los dispositivos Windows infectados escanean Internet en busca de dispositivos Debian, Ubuntu, CentOS e IoT que acepten conexiones SSH.

microsoft

Cuando se encuentra, MCCrash usa credenciales de inicio de sesión predeterminadas comunes en un intento de ejecutar el mismo script malicioso.py en el dispositivo Linux. Tanto los dispositivos de Windows como los de Linux forman parte de una red de bots que realiza la Minecraft ataque, así como otras formas de DDoSes. El siguiente gráfico muestra el flujo de ataque.

microsoft

Un desglose de los dispositivos infectados por MCCrash muestra que la mayoría de ellos se encuentran en Rusia. Microsoft no dijo cuántos dispositivos están infectados. Los investigadores de la compañía dijeron que creen que los operadores de botnets lo usan para vender servicios DDoS en foros sobre delitos.