imágenes falsas

Microsoft señaló el jueves al brazo de inteligencia militar de Rusia como el probable culpable de los ataques de ransomware del mes pasado que se dirigieron a las organizaciones de transporte y logística de Polonia y Ucrania.

Si la evaluación de los miembros del Microsoft Security Threat Intelligence Center (MSTIC) es correcta, podría ser motivo de preocupación para el gobierno de EE. UU. y sus homólogos europeos. Polonia es miembro de la OTAN y un firme partidario de Ucrania en su intento de evitar una invasión rusa no provocada. El grupo de hackers que la compañía de software vinculó con los ataques cibernéticos, conocido como Sandworm en círculos de investigación más amplios e Iridium en Redmond, Washington, es uno de los más talentosos y destructivos del mundo y se cree que está respaldado por la agencia de inteligencia militar GRU de Rusia.

El gusano de arena se ha relacionado definitivamente con los ataques de limpiaparabrisas NotPetya de 2017, un brote global que, según una evaluación de la Casa Blanca, causó $ 10 mil millones en daños, convirtiéndolo en el hack más costoso de la historia. Sandworm también se ha relacionado definitivamente con los ataques a la red eléctrica de Ucrania que causaron cortes generalizados durante los meses más fríos de 2016 y nuevamente en 2017.

Ingrese Prestigio

El mes pasado, Microsoft dijo

Una vez instalado, el ransomware atravesó todos los archivos del sistema de la computadora infectada y cifró el contenido de los archivos que terminaban en .txt, .png, gpg y más de 200 extensiones más. Luego, Prestige agregó la extensión .enc a la extensión existente del archivo. Microsoft atribuyó el ataque a un grupo de amenazas desconocido al que denominó DEV-0960.

El jueves, Microsoft actualizó el informe para decir que, basándose en artefactos forenses y superposiciones en victimología, oficio, capacidades e infraestructura, los investigadores determinaron que DEV-0960 era muy probable que fuera Iridium.

“La campaña Prestige puede resaltar un cambio medido en el cálculo de ataque destructivo de Iridium, lo que indica un mayor riesgo para las organizaciones que suministran o transportan directamente asistencia humanitaria o militar a Ucrania”, escribieron los miembros de MSTIC. “En términos más generales, puede representar un mayor riesgo para las organizaciones en Europa del Este que el estado ruso puede considerar que brindan apoyo relacionado con la guerra”.

La actualización del jueves continuó diciendo que la campaña Prestige es distinta de los ataques destructivos de las últimas dos semanas que utilizaron malware rastreado como AprilAxe (ArguePatch)/CaddyWiper o Foxblade (HermeticWiper) para apuntar a múltiples infraestructuras críticas en Ucrania. Si bien los investigadores dijeron que aún no saben qué grupo de amenazas está detrás de esos actos, ahora tienen suficiente evidencia para señalar a Iridium como el grupo detrás de los ataques Prestige. Microsoft está en proceso de notificar a los clientes que han sido “impactados por Iridium pero que aún no han sido rescatados”, escribieron.

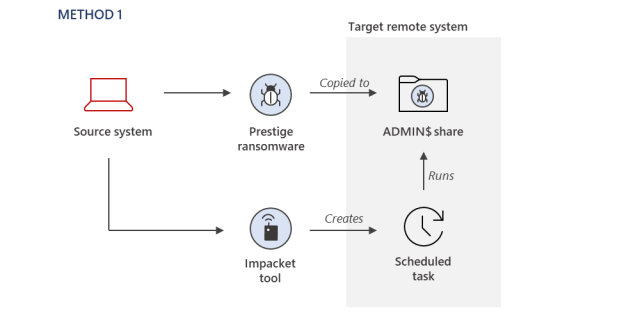

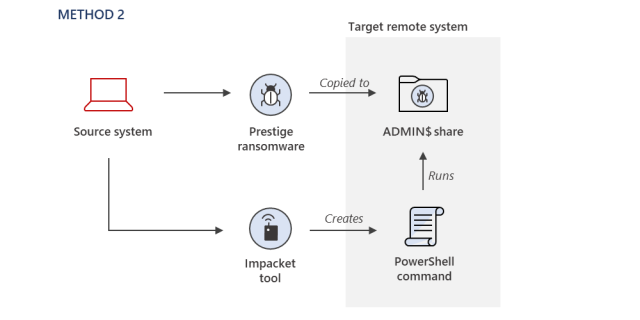

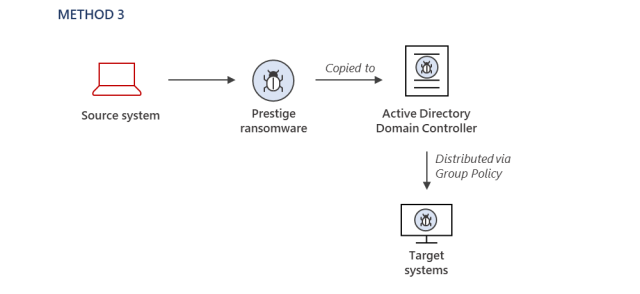

Subrayando la sofisticación de los ataques, los miembros de Iridium utilizaron varios métodos para implementar Prestige en las redes objetivo. Ellos incluyeron:

Tareas programadas de Windows

microsoft

Comandos codificados de PowerShelly

microsoft

Objetos de directiva de grupo de dominio predeterminados

microsoft

“La mayoría de los operadores de ransomware desarrollan un conjunto preferido de oficios para la implementación y ejecución de su carga útil, y este oficio tiende a ser consistente entre las víctimas, a menos que una configuración de seguridad impida su método preferido”, explicaron los miembros de MSTIC. “Para esta actividad de Iridium, los métodos utilizados para implementar el ransomware variaron entre los entornos de las víctimas, pero no parece deberse a las configuraciones de seguridad que impiden que el atacante utilice las mismas técnicas. Esto es especialmente notable ya que todas las implementaciones de ransomware ocurrieron en una hora”.

La publicación contiene indicadores técnicos que pueden ayudar a las personas a determinar si han sido atacadas.

Ir a debate…