imágenes falsas

Una Junta Federal de Revisión de Seguridad Cibernética ha publicado su informe sobre lo que llevó a la captura el verano pasado de cientos de miles de correos electrónicos por parte de piratas informáticos chinos de clientes de la nube, incluidas agencias federales. Cita “una cascada de fallas de seguridad en Microsoft” y encuentra que “la cultura de seguridad de Microsoft era inadecuada” y necesita adaptarse a una “nueva normalidad” de selección de proveedores de nube.

El informe, ordenado por el presidente Biden a raíz de la intrusión de gran alcance, detalla los pasos que Microsoft tomó antes, durante y después de la infracción y en cada caso encuentra fallas críticas. La violación fue “prevenible”, a pesar de que Microsoft no sabe exactamente cómo entró Storm-0558, un “grupo de piratas informáticos considerado afiliado a la República Popular China”.

“A lo largo de esta revisión, la junta identificó una serie de decisiones operativas y estratégicas de Microsoft que en conjunto apuntan a una cultura corporativa que despriorizó tanto las inversiones en seguridad empresarial como la gestión rigurosa de riesgos”, se lee en el informe.

El informe señala que Microsoft “cooperó plenamente con la revisión de la Junta”. Un portavoz de Microsoft emitió un comunicado sobre el informe. “

“Declaraciones públicas inexactas” y misterios sin resolver

La Junta de Revisión de Seguridad Cibernética (CSRB), formada hace dos años, está compuesta por funcionarios gubernamentales y de la industria, de entidades como los Departamentos de Seguridad Nacional, Justicia y Defensa, la NSA, el FBI y otros. Microsoft proporciona servicios basados en la nube, incluidos Exchange y Azure, a numerosas agencias gubernamentales, incluidos consulados.

Microsoft ha ofrecido anteriormente una versión de la historia de la intrusión, una que evita notablemente las palabras “vulnerabilidad”, “explotación” o “día cero”. A Publicación de Microsoft en julio de 2023

El Congreso y las agencias gubernamentales pidieron a Microsoft que ofreciera mucha más divulgación, y otros, incluido el director ejecutivo de Tenable, ofrecieron evaluaciones aún más duras. En septiembre, la empresa se reunió con ellos a mitad de camino. Fue la cuenta de un ingeniero la que fue pirateada, afirmó Microsoft, dando a los atacantes acceso a una estación de trabajo supuestamente bloqueada, la clave de firma del consumidor y, lo que es más importante, acceso a los volcados de memoria trasladados a un entorno de depuración. Una “condición de carrera” impidió que funcionara un mecanismo que elimina las claves de firma y otros datos confidenciales de los volcados de memoria. Además, los “errores humanos” permitieron que se utilizara una clave de firma vencida para falsificar tokens para ofertas empresariales modernas.

La CSRB citó ese tipo de declaraciones públicas poco reveladoras y reservadas al determinar las fallas de Microsoft. El informe cita “la decisión de Microsoft de no corregir, de manera oportuna, sus declaraciones públicas inexactas sobre este incidente, incluida una declaración corporativa de que Microsoft creía haber determinado la probable causa raíz de la intrusión cuando, en realidad, todavía no lo ha hecho”. También señala que Microsoft no actualizó su publicación de blog de septiembre de 2023 sobre la causa de la invasión hasta marzo de 2024, “cuando la Junta estaba concluyendo su revisión y sólo después de las repetidas preguntas de la Junta sobre los planes de Microsoft de emitir una corrección”. (La publicación de blog actualizada señala que Microsoft “no ha encontrado un volcado de memoria que contenga el material clave afectado”).

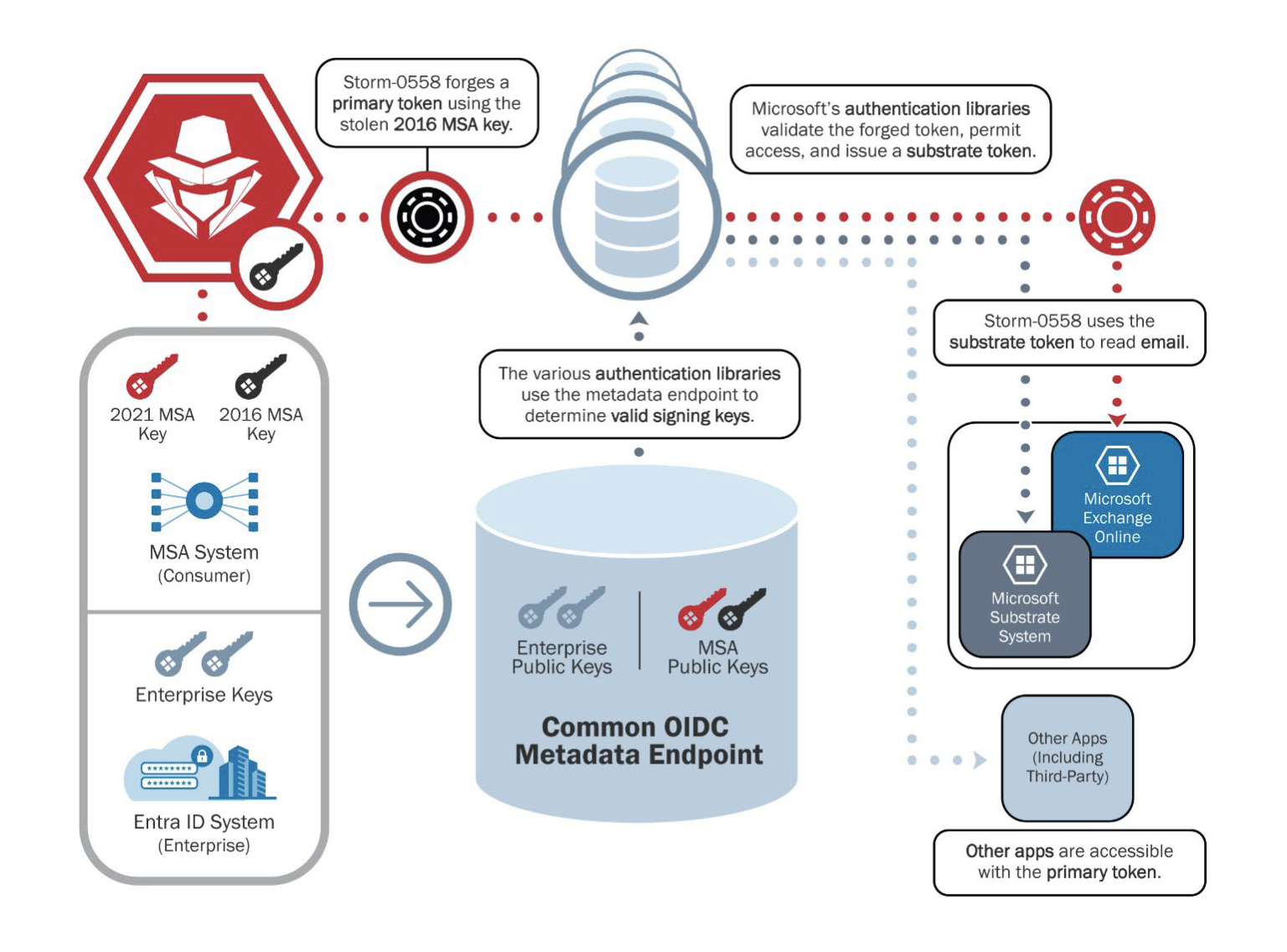

Diagrama CSRB que detalla cómo se perpetró la violación de Exchange 2023 de Microsoft.

CSRB