Los investigadores de Google dijeron el miércoles que vincularon a una empresa de TI con sede en Barcelona, España, a la venta de marcos de software avanzados que explotan vulnerabilidades en Chrome, Firefox y Windows Defender.

Variston IT se anuncia a sí mismo como un proveedor de soluciones de seguridad de la información a medida, incluida la tecnología para integradores SCADA (control de supervisión y adquisición de datos) e Internet de las cosas, parches de seguridad personalizados para sistemas propietarios, herramientas para el descubrimiento de datos, capacitación en seguridad y el desarrollo de Protocolos seguros para dispositivos embebidos. De acuerdo a un reporte del Grupo de Análisis de Amenazas de Google, Variston vende otro producto que no se menciona en su sitio web: marcos de software que brindan todo lo que un cliente necesita para instalar malware de manera subrepticia en los dispositivos que desea espiar.

Los investigadores Clement Lecigne y Benoit Sevens dijeron que los marcos de explotación se usaron para explotar las vulnerabilidades de n-day, que son aquellas que se han parcheado lo suficientemente recientemente como para que alg unos objetivos aún no las hayan instalado. La evidencia sugiere, agregaron, que los marcos también se usaron cuando las vulnerabilidades eran de día cero. Los investigadores están divulgando sus hallazgos en un intento de interrumpir el mercado del software espía, que según dijeron está en auge y representa una amenaza para varios grupos.

“La investigación de TAG subraya que la industria de la vigilancia comercial está prosperando y se ha expandido significativamente en los últimos años, creando un riesgo para los usuarios de Internet en todo el mundo”, escribieron. “El spyware comercial pone capacidades de vigilancia avanzada en manos de los gobiernos que las utilizan para espiar a periodistas, activistas de derechos humanos, opositores políticos y disidentes”.

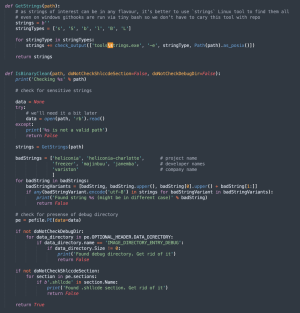

Los investigadores procedieron a catalogar los marcos, que recibieron de una fuente anónima a través del programa de informes de errores Chrome de Google. Cada uno venía con instrucciones y un archivo que contenía el código fuente. Los marcos venían con los nombres Heliconia Noise, Heliconia Soft y Files. Los marcos contenían “código fuente maduro capaz de implementar exploits para Chrome, Windows Defender y Firefox”, respectivamente.

Incluido en el marco de Heliconia Noise había un código para limpiar archivos binarios antes de que el marco los produzca para garantizar que no contengan cadenas que puedan incriminar a los desarrolladores. Como muestra la imagen del script de limpieza, la lista de cadenas defectuosas incluía “Variston”.

Los funcionarios de Variston no respondieron a un correo electrónico en busca de comentarios para esta publicación.

Los marcos explotaron vulnerabilidades que Google, Microsoft y Firefox solucionaron en 2021 y 2022. Heliconia Noise incluyó tanto un exploit para el renderizador de Chrome como un exploit para escapar del entorno limitado de seguridad de Chrome, que está diseñado para mantener el código no confiable contenido en un entorno protegido. entorno que no puede acceder a partes sensibles de un sistema operativo. Debido a que las vulnerabilidades se descubrieron internamente, no hay designaciones de CVE.

El cliente puede configurar Heliconia Noise para establecer cosas como la cantidad máxima de veces para servir los exploits, una fecha de vencimiento y reglas que especifican cuándo un visitante debe considerarse un objetivo válido.

Heliconia Soft incluyó un archivo PDF con una trampa explosiva que explotaba CVE-2021-42298, un error en el motor de JavaScript de Microsoft Defender Malware Protection que se solucionó en noviembre de 2021. El simple hecho de enviar el documento a alguien fue suficiente para obtener los codiciados privilegios del sistema en Windows porque Windows Defender analizó automáticamente los archivos entrantes.

El marco de Files contenía una cadena de exploits completamente documentada para Firefox que se ejecutaba en Windows y Linux. Explota CVE-2022-26485, un uso después de libre vulnerabilidad que Firefox solucionó el pasado mes de marzo. Los investigadores dijeron que Files probablemente explotó la vulnerabilidad de ejecución de código desde al menos 2019, mucho antes de que fuera conocida públicamente o parcheada. Funcionó con las versiones 64 a 68 de Firefox. El escape de sandbox en el que se basaba Files se corrigió en 2019.

Los investigadores pintaron una imagen de un mercado de explotación que está cada vez más fuera de control. Ellos escribieron:

La investigación de TAG ha demostrado la proliferación de la vigilancia comercial y la medida en que los proveedores comerciales de spyware han desarrollado capacidades que anteriormente solo estaban disponibles para los gobiernos con mucho dinero y experiencia técnica. El crecimiento de la industria del spyware pone en riesgo a los usuarios y hace que Internet sea menos seguro, y aunque la tecnología de vigilancia puede ser legal según las leyes nacionales o internacionales, a menudo se usa de manera dañina para realizar espionaje digital contra una variedad de grupos. Estos abusos representan un grave riesgo para la seguridad en línea, por lo que Google y TAG continuarán tomando medidas y publicando investigaciones sobre la industria del software espía comercial.

Variston se une a las filas de otros vendedores de exploits, incluidos NSO Group, Hacking Team, Accuvant y Candiru.