La explotación masiva comenzó durante el fin de semana de otra vulnerabilidad crítica en el software VPN ampliamente utilizado vendido por Ivanti, a medida que los piratas informáticos que ya atacaban dos vulnerabilidades anteriores se diversificaron, dijeron investigadores el lunes.

La nueva vulnerabilidad, identificada como CVE-2024-21893, es lo que se conoce como falsificación de solicitudes del lado del servidor. Ivanti lo reveló el 22 de enero, junto con una vulnerabilidad separada que hasta ahora no ha mostrado signos de ser explotada. El miércoles pasado, nueve días después, Ivanti dicho CVE-2024-21893 estaba bajo explotación activa, lo que agravó unas semanas ya caóticas. Todas las vulnerabilidades afectan a los productos Connect Secure y Policy Secure VPN de Ivanti.

Una reputación empañada y profesionales de la seguridad maltratados

La nueva vulnerabilidad salió a la luz cuando otras dos vulnerabilidades ya estaban bajo explotación masiva, principalmente por un grupo de piratas informáticos que, según los investigadores, está respaldado por el gobierno chino. Ivanti proporcionó orientación para la mitigación de las dos vulnerabilidades el 11 de enero y lanzó un parche adecuado la semana pasada. Mientras tanto, la Agencia de Seguridad de Infraestructura y Ciberseguridad ordenó a todas las agencias federales bajo su autoridad desconectar los productos Ivanti VPN de Internet hasta que se reconstruyan desde cero y ejecuten la última versión del software.

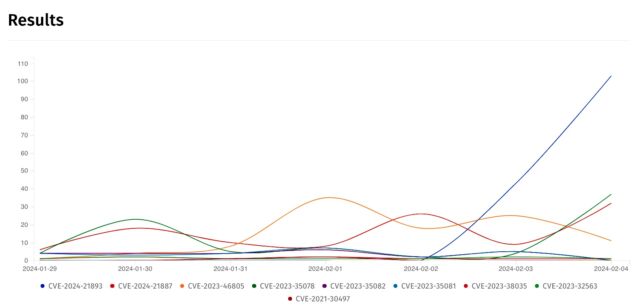

Para el domingo, los ataques dirigidos a CVE-2024-21893 se habían multiplicado, desde lo que Ivanti dijo que era un “pequeño número de clientes” hasta una base masiva de usuarios, según mostró una investigación de la organización de seguridad Shadowserver. La línea pronunciada en el extremo derecho del siguiente gráfico sigue el meteórico aumento de la vulnerabilidad a partir del viernes. En el momento en que se publicó esta publicación de Ars, el volumen de explotación de la vulnerabilidad superó el de CVE-2023-46805 y CVE-2024-21887, las vulnerabilidades anteriores de Ivanti bajo ataque activo.

servidor de sombras

Los sistemas que habían sido vacunados contra las dos vulnerabilidades más antiguas siguiendo el proceso de mitigación de Ivanti permanecieron completamente abiertos a la vulnerabilidad más nueva, un estado que probablemente los hizo atractivos para los piratas informáticos. Hay algo más que hace que CVE-2024-21893 sea atractivo para los actores de amenazas: debido a que reside en la implementación de Ivanti del lenguaje de marcado de afirmación de seguridad de código abierto, que maneja la autenticación y autorización entre partes, las personas que explotan el error pueden eludir las medidas de autenticación normales y obtener acceso directamente a los controles administrativos del servidor subyacente.

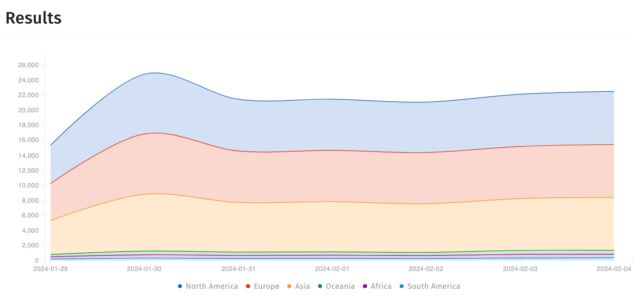

La explotación probablemente recibió un impulso código de prueba de concepto lanzado por la firma de seguridad Rapid7 el viernes, pero el exploit no fue el único contribuyente. Shadowserver dijo que comenzó a ver exploits funcionales unas horas antes del lanzamiento de Rapid7. Todos los diferentes exploits funcionan más o menos de la misma manera. Autenticación en VPN de Ivanti ocurre a través de la función doAuthCheck en un binario del servidor web HTTP ubicado en /root/home/bin/web. El punto final /dana-ws/saml20.ws no requiere autenticación. Mientras se publicaba esta publicación de Ars, Shadowserver contado un poco más de 22.000 instancias de Connect Secure y Policy Secure.

servidor de sombras

Las VPN son un objetivo ideal para los piratas informáticos que buscan acceso a lo más profundo de una red. Los dispositivos, que permiten a los empleados iniciar sesión en portales de trabajo mediante una conexión cifrada, se encuentran en el borde mismo de la red, donde responden a las solicitudes de cualquier dispositivo que conozca la configuración correcta del puerto. Una vez que los atacantes establecen una cabeza de puente en una VPN, a menudo pueden recurrir a partes más sensibles de una red.

La ola de tres semanas de explotación ininterrumpida ha empañado la reputación de seguridad de Ivanti y ha golpeado a los profesionales de la seguridad mientras luchan (a menudo en vano) para detener el flujo de compromisos. Para agravar el problema, se produjo un tiempo de parche lento que no cumplió con la fecha límite del 24 de enero de Ivanti por una semana. Para empeorar aún más las cosas: los piratas informáticos descubrieron cómo eludir los consejos de mitigación que Ivanti proporcionó para el primer par de vulnerabilidades.

Dados los comienzos en falso y lo que hay en juego, el mandato del viernes de CISA de reconstruir todos los servidores desde cero una vez que hayan instalado el último parche es prudente. El requisito no se aplica a las agencias no gubernamentales, pero dado el caos y la dificultad para asegurar las VPN de Ivanti en las últimas semanas, es una medida de sentido común que todos los usuarios ya deberían haber tomado.