Aurich Lawson | imágenes falsas

A estas alturas, probablemente haya oído hablar de un nuevo Crackeador de contraseñas basado en IA que puede comprometer su contraseña en segundos mediante el uso de inteligencia artificial en lugar de métodos más tradicionales. Algunos medios lo han llamado “espantoso,” “preocupante,” “alarmante,” y “comprensión.” Otras publicaciones se han volcado en informar que la herramienta pue de descifrar cualquier contraseña de hasta siete caracteres, incluso si tiene símbolos y números, en menos de seis minutos.

Al igual que con tantas cosas relacionadas con la IA, las afirmaciones se sirven con una generosa porción de humo y espejos. PassGAN, como se denomina la herramienta, no funciona mejor que los métodos de craqueo más conv encionales. En resumen, todo lo que PassGAN puede hacer, estas herramientas más probadas y verdaderas lo hacen igual o mejor. Y como muchos de los verificadores de contraseñas que no son de IA que Ars ha criticado en el pasado, por ejemplo, aquí, aquí y aquí, los investigadores detrás de PassGAN extraen consejos de contraseñas de su experimento que socava la seguridad real.

Enseñando a una máquina a crackear

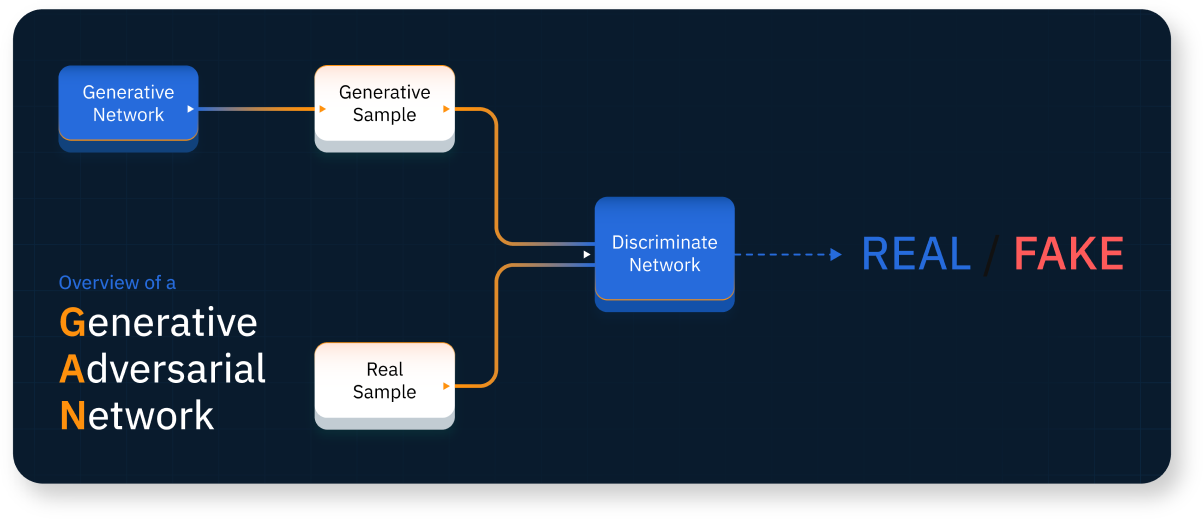

PassGAN es una combinación abreviada de las palabras “Contraseña” y “redes antagónicas generativas”. PassGAN es un enfoque que debutó en 2017. Utiliza algoritmos de aprendizaje automático que se ejecutan en una red neuronal en lugar de métodos convencionales ideados por humanos. Estos GAN generan conjeturas de contraseñas después de aprender de forma autónoma la distribución de contraseñas al procesar el botín de infracciones anteriores del mundo real. Estas conjeturas se utilizan en ataques fuera de línea que son posibles cuando se filtra una base de datos de hash de contraseñas como resultado de una brecha de seguridad.

Una visión general de una red antagónica generativa.

La adivinación de contraseñas convencional utiliza listas de palabras que suman miles de millones tomadas de infracciones anteriores. Aplicaciones populares para descifrar contraseñas como hashcat y Juan el Destripador luego aplicar “destrozando reglas” a estas listas para permitir variaciones sobre la marcha.

Cuando una palabra como “contraseña” aparece en una lista de palabras, por ejemplo, las reglas de modificación la transforman en variaciones como “Contraseña” o “p@ssw0rd” aunque nunca aparecen directamente en la lista de palabras. Ejemplos de contraseñas del mundo real descifradas mediante manipulación incluyen: “Coneyisland9/”, “momof3g8kids”, “Oscar+emmy2”, “k1araj0hns0n”, “Sh1a-labe0uf”, “Apr!l221973”, “Qbesancon321”, “DG091101%” “@Yourmom69”, “ilovetofunot”, “windermere2313”, “tmdmmj17” y “BandGeek2014”. Si bien estas contraseñas pueden parecer lo suficientemente largas y complejas, las reglas de manipulación las hacen extremadamente fáciles de adivinar.

Estas reglas y listas se ejecutan en clústeres que se especializan en computación paralela, lo que significa que pueden realizar tareas repetitivas, como generar una gran cantidad de conjeturas de contraseñas mucho más rápido que las CPU. Cuando se utilizan algoritmos poco adecuados, estas plataformas de craqueo pueden transformar una palabra de texto sin formato como “contraseña” en un hash como “5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8” miles de millones de veces por segundo.

Otra técnica que hace que las listas de palabras sean mucho más poderosas se conoce como ataque combinador. Como su nombre indica, este ataque combina dos o más palabras de la lista. En un ejercicio de 2013, el experto en descifrado de contraseñas Jens Steube pudo recuperar la contraseña “momof3g8kids” porque ya tenía “momof3g” y “8kids” en sus listas.

El descifrado de contraseñas también se basa en una técnica llamada fuerza bruta que, a pesar de su mal uso como término genérico para descifrar, es claramente diferente de los descifrados que usan palabras de una lista. Más bien, el cracking de fuerza bruta prueba todas las combinaciones posibles para una contraseña de una longitud determinada. Para una contraseña de hasta seis caracteres, comienza adivinando “a” y recorre todas las cadenas posibles hasta llegar a “//////”.

La cantidad de combinaciones posibles para contraseñas de seis o menos caracteres es lo suficientemente pequeña como para completarse en segundos para los tipos de algoritmos hash más débiles que los Héroes de la seguridad doméstica parecen imaginar en su redacción de PassGAN.