imágenes falsas

Después de años de ser superados por sarcásticos delincuentes de ransomware que se burlan y alardean de cada nueva víctima que reclaman, las autoridades internacionales finalmente tuvieron su oportunidad de cambiar la situación, y no la están desperdiciando.

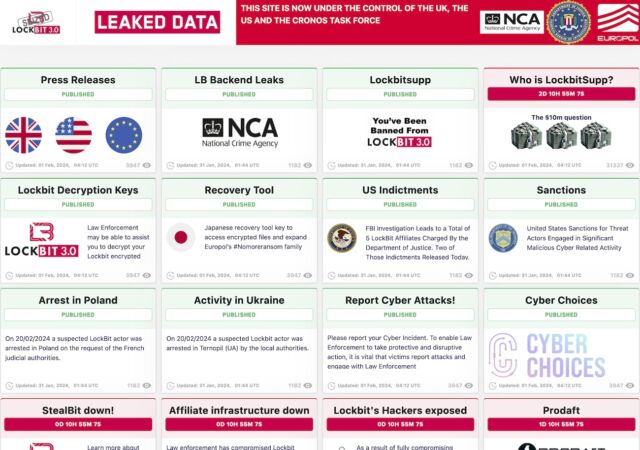

El troleo de primer nivel se produjo después de que las autoridades de EE. UU., Reino Unido y Europol derribaran la mayor parte de la infraestructura perteneciente a LockBit, un sindicato de ransomware que ha extorsionado más de 120 millones de dólares a miles de víctimas en todo el mundo. El martes, la mayoría de los sitios que LockBit utiliza para avergonzar a sus víctimas por haber sido pirateadas, presionarlas para que paguen y alardear de su destreza en la piratería comenzaron a mostrar contenido anunciando la eliminación. La infraestructura incautada también albergaba descifradores que las víctimas podían utilizar para recuperar sus datos.

esto_es_realmente_malo

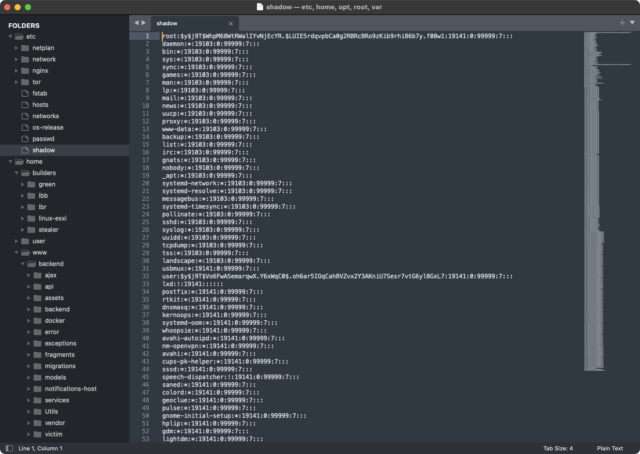

Las autoridades no utilizaron el sitio de nombre y vergüenza incautado únicamente con fines informativos. Una sección que apareció prominentemente se regodeó con el extraordinario alcance del acceso al sistema que obtuvieron los investigadores. Varias imágenes indicaron que tenían el control de /etc/sombra, un archivo de Linux que almacena contraseñas cifradas criptográficamente. A este archivo, uno de los más sensibles a la seguridad en Linux, solo puede acceder un usuario con root, el nivel más alto de privilegios del sistema.

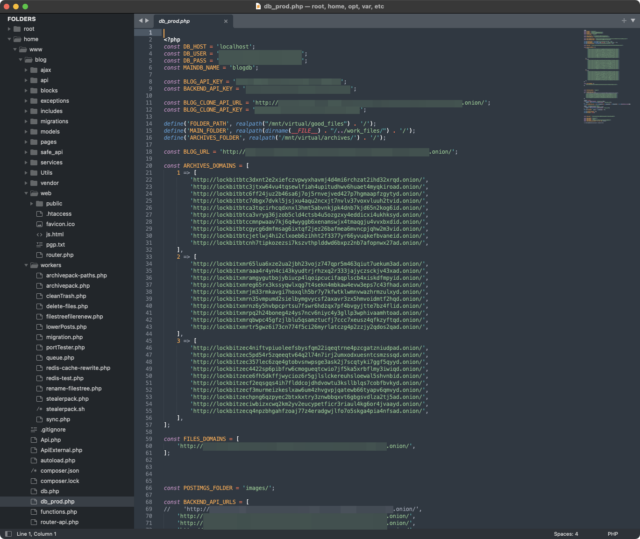

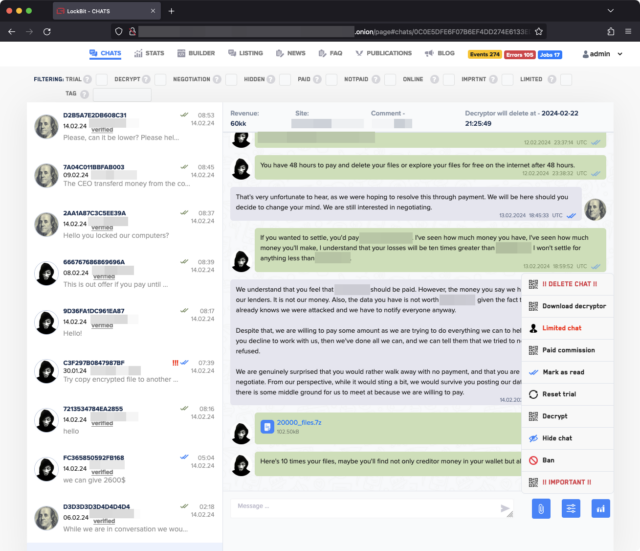

Otras imágenes demostraron que los investigadores también tenían control total del panel web principal y del sistema que los operadores de LockBit usaban para comunicarse con los afiliados y las víctimas.

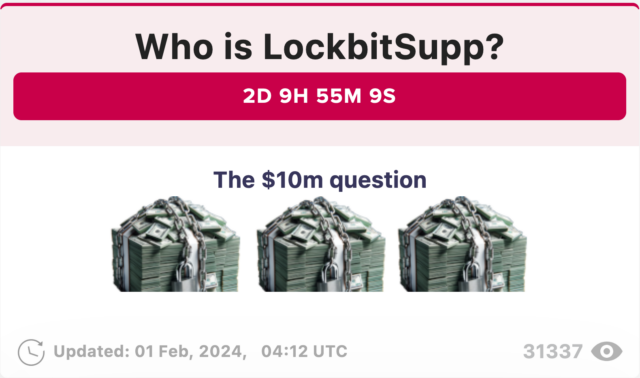

El escándalo no paró ahí. Los nombres de los archivos de las imágenes tenían títulos que incluían: “this_is_really_bad.png”, “oh dear.png” y “doesnt_look_good.png”. La página incautada también adelantó el próximo doxing de LockbitSupp, el apodo de la figura principal de LockBit. Decía: “¿Quién es LockbitSupp? La pregunta de los 10 millones de dólares” y mostraba imágenes de dinero en efectivo envuelto en cadenas con candados. Copiando una práctica común de LockBit y los grupos de ransomware competidores, el sitio incautado mostraba un reloj contando los segundos hasta que se publicara la información de identificación.

En total, las autoridades dijeron que control tomado de 14.000 cuentas y 34 servidores ubicados en los Países Bajos, Alemania, Finlandia, Francia, Suiza, Australia, EE. UU. y el Reino Unido. Dos sospechosos de LockBit han sido arrestados en Polonia y Ucrania, y se han emitido cinco acusaciones y tres órdenes de arresto. Las autoridades también congelaron 200 cuentas de criptomonedas vinculadas a la operación de ransomware.

“En la actualidad, una gran cantidad de datos recopilados a lo largo de la investigación están en posesión de las autoridades”, dijeron funcionarios de Europol. dicho. “Estos datos se utilizarán para respaldar las actividades operativas internacionales en curso centradas en atacar a los líderes de este grupo, así como a los desarrolladores, afiliados, infraestructura y activos criminales vinculados a estas actividades criminales”.

LockBit ha operado desde al menos 2019 bajo el nombre “ABCD”. En tres años, era el ransomware de mayor circulación. Como la mayoría de sus pares, LockBit opera bajo lo que se conoce como ransomware como servicio, en el que proporciona software e infraestructura a afiliados que lo utilizan para comprometer a las víctimas. LockBit y sus afiliados luego dividen los ingresos resultantes. Participaron cientos de afiliados.

De acuerdo a KrebsOnSecurity, uno de los líderes de LockBit, dijo en un foro sobre delitos en ruso que una vulnerabilidad en el lenguaje de programación PHP proporcionó los medios para que las autoridades piratearan los servidores. Ese detalle dio lugar a otra ronda de burlas, esta vez por parte de otros participantes del foro.

“¿Significa esto que el FBI proporcionó un servicio de prueba de penetración al programa de afiliados?” escribió un participante, según el periodista Brian Krebs. “¿O decidieron participar en el programa de recompensas por errores? :):).”

Varios miembros también publicaron memes burlándose del grupo por la falla de seguridad.

“En enero de 2024, LockBitSupp dijo a los miembros del foro XSS que estaba decepcionado de que el FBI no hubiera ofrecido una recompensa por su doxing y/o arresto, y que en respuesta estaba ofreciendo una recompensa por su propia cabeza, ofreciendo 10 millones de dólares a cualquiera que pudiera hacerlo. Descubra su verdadero nombre”, escribió Krebs. “’Dios mío, ¿quién me necesita?’ LockBitSupp escribió el 22 de enero de 2024. ‘Ni siquiera hay una recompensa para mí en el sitio web del FBI’”.