El ciberespacio está sintiendo la tensión de la invasión mortal de Rusia a Ucrania: varios sitios vinculados al Kremlin y sus aliados en Bielorrusia no han estado disponibles para la totalidad o al menos para una parte importante de Internet en los últimos días.

Las interrupciones comenzaron la semana pasada con la desfiguración de sitios web rusos y aumentaron durante el fin de semana, luego de una llamada del viceprimer ministro de Ucrania para la formación de un “Ejército de TI” para atacar los intereses rusos.

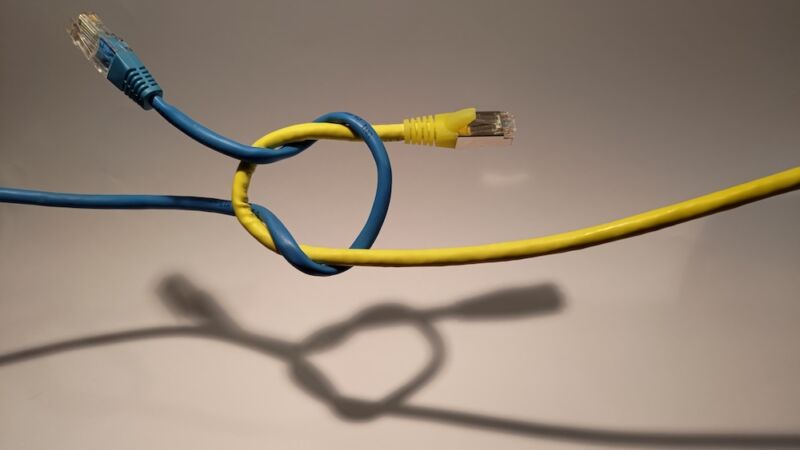

Un llamado a las armas

“Habrá tareas para todos”, escribió el viceprimer ministro Mykhailo Fedorov. “Seguimos luchando en el frente cibernético. La primera tarea está en el canal para especialistas cibernéticos”.

Estamos creando un ejército de TI. Necesitamos talentos digitales. Todas las tareas operativas se darán aquí: https://t.co/Ie4ESfxoSn. Habrá tareas para todos. Seguimos luchando en el frente cibernético. La primera tarea está en el canal para especialistas cibernéticos.

— Mykhailo Fedorov (@FedorovMykhailo) 26 de febrero de 2022

La lista de tareas incluía 31 organizaciones afiliadas al Kremlin, bancos y corporaciones rusos y Bielorrusia. Los objetivos también incluyen agencias gubernamentales rusas, direcciones IP gubernamentales, dispositivos de almacenamiento gubernamentales y servidores de correo, y soporte para infraestructura crítica. Durante un tiempo, el popular motor de búsqueda y portal de correo electrónico ruso, Yandex, tampoco estuvo disponible.

Sitios web de muchas de las organizaciones enumeradas, incluidos los bancos (Gazprombank

La Ciberpolicía de Ucrania, mientras tanto, informado el domingo que TI trabajando en nombre del país había bloqueado con éxito a los internautas para que no accedieran a una gran cantidad de sitios rusos de alto perfil.

Actualmente fuera de línea

“Especialistas cibernéticos llevan a cabo ciberataques masivos en los recursos web de Rusia y Bielorrusia”, decía la publicación. “El sitio web del Comité de Investigación de la Federación Rusa, el FSB de la Federación Rusa, Sberbank y otros importantes sistemas gubernamentales y de información crítica para la Federación Rusa y Bielorrusia están actualmente caídos”.

La publicación decía que los sitios eliminados incluían los siguientes, todos los cuales eran inaccesibles en el momento en que se publicó esta publicación:

- sberbank.ru

- vsrf.ru

- scrf.gov.ru

- kremlin.ru

- radiobielorrusia.por

- rec.gov.by

- sb.por

- bielorrusia.por

- belta.por

- tvr.por

El lunes, el tráfico de Internet desde fuera de Rusia fue completamente bloqueado para acceder al sitio del portal de gobierno electrónico de Rusia. Como señalado por Doug Madory, director de análisis de Internet de la empresa de análisis de red Kentik, el mayor proveedor de Internet de Rusia, Rostelecom, dejó de anunciar las rutas BGP para el portal para contener un aluvión incesante de tráfico basura que lo había estado inundando.

Como resultado, el sitio no estaba disponible para todos los que usaban direcciones IP asignadas fuera de Rusia. Las excepciones incluyen los puntos de presencia de Azure de Microsoft.

“Este sitio probablemente se usa principalmente a nivel nacional, por lo que probablemente no sea un gran problema que los extraños no puedan acceder a él”, dijo Madory en un chat. “Sin embargo, es evidencia de que RU está tomando medidas defensivas contra ataques a sitios gubernamentales”.

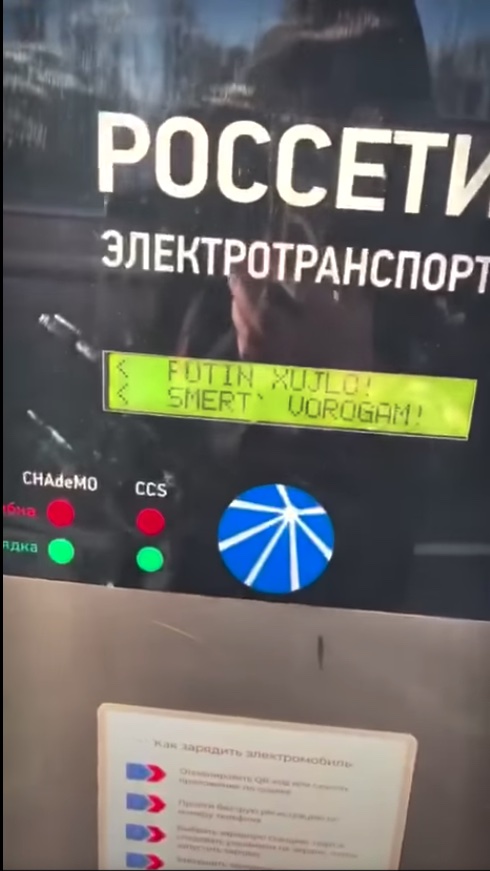

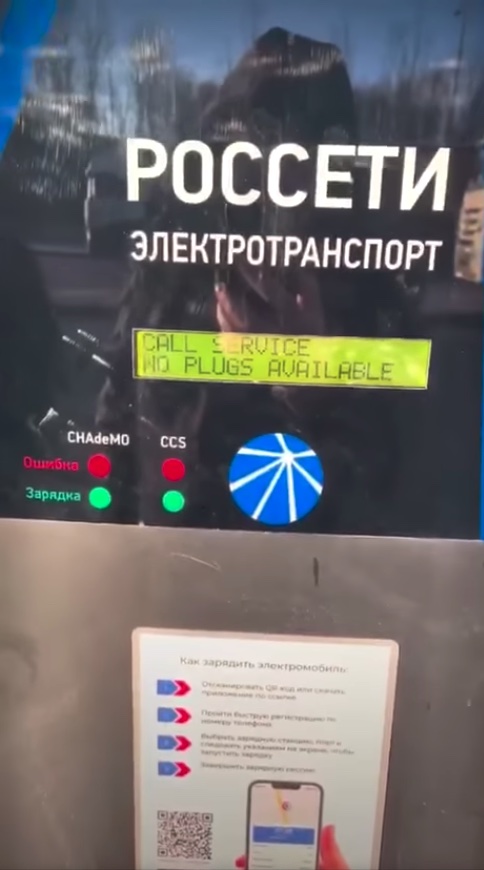

De acuerdo a un publicación de Facebook publicado por la empresa energética rusa Rosseti, las estaciones de carga de vehículos eléctricos en Rusia dejaron de funcionar cuando la empresa ucraniana que proporcionaba piezas para las estaciones los hackeó mediante el uso de una puerta trasera en los sistemas de control del cargador. En lugar de recargar los vehículos, las estaciones mostraban un mensaje que dijoentre otras cosas: “GLORIA A UCRANIA / GLORIA A LOS HÉROES / PUTIN ES UN PENDEJO / MUERTE AL ENEMIGO”.

Si bien gran parte de la atención se ha centrado en el uso de ataques DDoS por parte de Ucrania para interrumpir o bloquear completamente los sitios rusos, la nación más pequeña también ha estado en el extremo receptor de la piratería maliciosa. La semana pasada, investigadores de la empresa de seguridad ESET dijo sus investigadores descubrieron un malware de limpieza de datos nunca antes visto instalado en cientos de computadoras en Ucrania.

Rotura. #ESETInvestigación descubrió un nuevo malware de limpieza de datos utilizado en Ucrania hoy. La telemetría de ESET muestra que se instaló en cientos de máquinas en el país. Esto sigue a los ataques DDoS contra varios sitios web ucranianos el día de hoy 1/n

– Investigación ESET (@ESETresearch) 23 de febrero de 2022

Investigadores de Symantec pronto confirmó los hallazgos. Ellos también habían encontrado malware dirigido a bancos y organizaciones en las industrias de defensa, aviación y servicios de TI de Ucrania.

A análisis técnico de Juan Andrés Guerrero-Saade, investigador principal de amenazas en SentinelOne, dijo que HermeticWiper, como se ha llamado al nuevo malware, sigue una “técnica probada y comprobada” de abusar de un controlador de administración de partición benigno para destruir permanentemente los datos almacenados en los discos duros.

Dos limpiadores anteriores, Destover de Lazarus Group de Corea del Norte y Shamoon de un grupo conocido como APT33, abusaron del controlador Eldos Rawdisk para obtener acceso directo del usuario al sistema de archivos sin llamar a las API de Windows. Guerrero-Saade dijo que HermeticWiper usa una técnica similar al abusar de un controlador diferente, empntdrv.sys.

La semana pasada, los investigadores de seguridad dijeron que el grupo de piratería más despiadado de Rusia había implementado un nuevo malware para infectar dispositivos de red para que pudieran usarse para robar contraseñas y otros datos confidenciales o como un proxy para ocultar ataques cibernéticos en otras organizaciones. Los sitios web ucranianos también se han vuelto inalcanzables en los ataques DDoS.

Los piratas informáticos que trabajan en nombre del gobierno ruso han estado detrás de ataques altamente destructivos en el pasado, siendo los más conocidos los ataques de limpiaparabrisas NotPetya que causaron $ 10 mil millones en pérdidas para empresas de todo el mundo. Los piratas informáticos rusos también han cortado la red eléctrica de Ucrania no solo una sino dos veces.