imágenes falsas

Durante el año pasado, apareció una ráfaga de malware de limpieza destructivo de no menos de nueve familias. La semana pasada, los investigadores catalogaron al menos dos más, ambos exhibiendo bases de código avanzadas diseñadas para infligir el máximo daño.

El lunes, investigadores de Check Point Research publicó detalles de Azov, una pieza de malware nunca antes vista que la compañía describió como un “borrador de datos efectivo, rápido y, lamentablemente, irrecuperable”. Los archivos se borran en bloques de 666 bytes sobrescribiéndolos con datos aleatorios, dejando intacto un bloque de tamaño idéntico, y así sucesivamente. El malware utiliza la variable local no inicializada char buffer[666]

Script kiddies no necesita aplicar

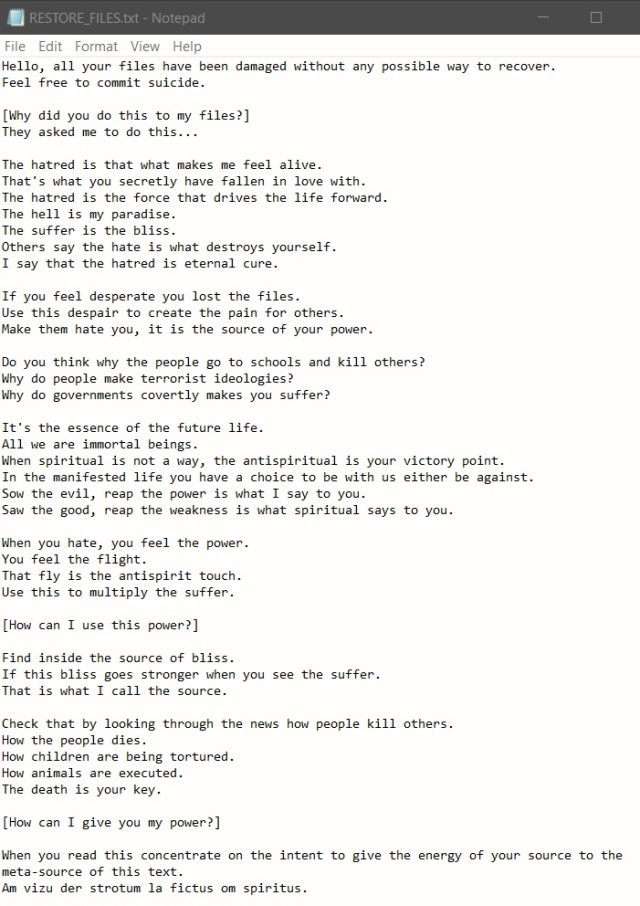

Después de destruir permanentemente los datos en las máquinas infectadas, Azov muestra una nota escrita al estilo de un anuncio de ransomware. La nota se hace eco de los puntos de conversación del Kremlin sobre la guerra de Rusia contra Ucrania, incluida la amenaza de ataques nucleares. La nota de una de las dos muestras que Check Point recuperó atribuye falsamente las palabras a un conocido analista de malware de Polonia.

A pesar de la apariencia inicial de una empresa de desarrolladores juveniles, Azov no es nada sofisticado. Es un virus informático en la definición original, lo que significa que modifica archivos, en este caso, agrega código polimórfico a ejecutables de 64 bits de puerta trasera, que atacan el sistema infectado. También está completamente escrito en ensamblador, un lenguaje de bajo nivel que es extremadamente laborioso de usar pero que también hace que el malware sea más efectivo en el proceso de puerta trasera. Además del código polimórfico, Azov utiliza otras técnicas para dificultar la detección y el análisis por parte de los investigadores.

“Aunque la muestra de Azov se consideró skidsware cuando se encontró por primera vez (probablemente debido a la nota de rescate de forma extraña), cuando se investiga más a fondo, se encuentran técnicas muy avanzadas: ensamblaje creado manualmente, inyección de cargas útiles en ejecutables con el fin de respaldarlos, y varios antianálisis. trucos generalmente reservados para libros de texto de seguridad o herramientas de ciberdelincuencia de marca de alto perfil”, escribió el investigador de Check Point Jiri Vinopal. “Azov ransomware ciertamente debería hacer que el ingeniero inverso típico lo pase más difícil que el malware promedio”.

Una bomba lógica integrada en el código hace que Azove detone en un momento predeterminado. Una vez activada, la bomba lógica itera sobre todos los directorios de archivos y ejecuta la rutina de borrado en cada uno, excepto en las rutas específicas del sistema codificadas y las extensiones de archivo. Hasta el mes pasado, se habían enviado a VirusTotal más de 17 000 ejecutables de puerta trasera, lo que indica que el malware se ha propagado ampliamente.

El miércoles pasado, los investigadores de la firma de seguridad ESET revelaron otro limpiaparabrisas nunca antes visto al que llamaron Fantasy, junto con una herramienta de ejecución y movimiento lateral llamada Sandals. El malware se propagó mediante un ataque a la cadena de suministro que abusó de la infraestructura de una empresa israelí que desarrolla software para su uso en la industria del diamante. Durante un período de 150 minutos, Fantasy y Sandals se extendieron a los clientes del fabricante de software involucrados en recursos humanos, servicios de soporte de TI y venta mayorista de diamantes. Los objetivos estaban ubicados en Sudáfrica, Israel y Hong Kong.

Fantasy toma prestado en gran medida el código de Apostle, malware que inicialmente se hizo pasar por ransomware antes de revelarse como un limpiador. Apóstol ha sido vinculado a Agrio, un actor de amenazas iraní que opera desde el Medio Oriente. La reutilización del código llevó a ESET a atribuir Fantasy y Sandals al mismo grupo.