Una pieza de ransomware previamente desconocida, denominada ShrinkLocker, cifra los datos de las víctimas utilizando la función BitLocker integrada en el sistema operativo Windows.

BitLocker es un cifrador de volumen completo que debutó en 2007 con el lanzamiento de Windows Vista. Los usuarios lo emplean para cifrar discos duros completos y evitar que las personas lean o modifiquen datos en caso de que obtengan acceso físico al disco. Comenzando con el lanzamiento de Windows 10BitLocker ha utilizado de forma predeterminada el algoritmo de cifrado XTS-AES de 128 y 256 bits, lo que brinda a la función protección adicional contra ataques que dependen de la manipulación del texto cifrado para provocar cambios predecibles en el texto sin formato.

Recientemente, investigadores de la firma de seguridad Kaspersky encontraron un actor de amenazas que utiliza BitLocker para cifrar datos en sistemas ubicados en México, Indonesia y Jordania. Los investigadores llamaron al nuevo ransomware ShrinkLocker, tanto por su uso de BitLocker como porque reduce el tamaño de cada partición que no es de arranque en 100 MB y divide el espacio recién no asignado en nuevas particiones primarias del mismo tamaño.

“Nuestra respuesta a incidentes y análisis de malware son evidencia de que los atacantes están refinando constantemente sus tácticas para evadir la detección”, afirman los investigadores. escribió el viernes. “En este incidente, observamos el abuso de la función nativa BitLocker para el cifrado de datos no autorizado”.

ShrinkLocker no es el primer malware que aprovecha BitLocker. En 2022, Microsoft reportado que los atacantes de ransomware con vínculos con Irán también utilizaron la herramienta para cifrar archivos. Ese mismo año, la empresa agrícola rusa Miratorg fue atacado

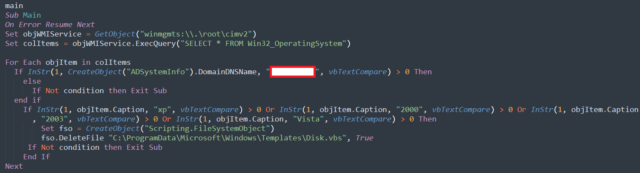

Una vez instalado en un dispositivo, ShrinkLocker ejecuta un script de VisualBasic que primero invoca el Instrumental de administración de Windows y la clase Win32_OperatingSystem para obtener información sobre el sistema operativo.

“Para cada objeto dentro de los resultados de la consulta, el script verifica si el dominio actual es diferente del objetivo”, escribieron los investigadores de Kaspersky. “Si es así, el script finaliza automáticamente. Después de eso, verifica si el nombre del sistema operativo contiene ‘xp’, ‘2000’, ‘2003’ o ‘vista’, y si la versión de Windows coincide con cualquiera de estos, el script finaliza automáticamente y se elimina”.

Kaspersky

Luego, el script continúa usando WMI para consultar información sobre el sistema operativo. Continúa realizando las operaciones de cambio de tamaño del disco, que pueden variar según la versión del sistema operativo detectada. El ransomware realiza estas operaciones sólo en unidades fijas locales. La decisión de dejar las unidades de red en paz probablemente esté motivada por el deseo de no activar protecciones de detección de red.

Finalmente, ShrinkLocker desactiva las protecciones diseñadas para proteger la clave de cifrado de BitLocker y las elimina. Luego permite el uso de una contraseña numérica, como protector contra cualquier otra persona que recupere el control de BitLocker y como cifrador de datos del sistema. El motivo para eliminar los protectores predeterminados es desactivar las funciones de recuperación de claves por parte del propietario del dispositivo. ShrinkLocker luego genera una clave de cifrado de 64 caracteres mediante la multiplicación aleatoria y el reemplazo de:

- Una variable con los números del 0 al 9;

- El famoso pangrama, “El veloz zorro marrón salta sobre el perro perezoso”, en minúsculas y mayúsculas, que contiene todas las letras del alfabeto inglés;

- Caracteres especiales.

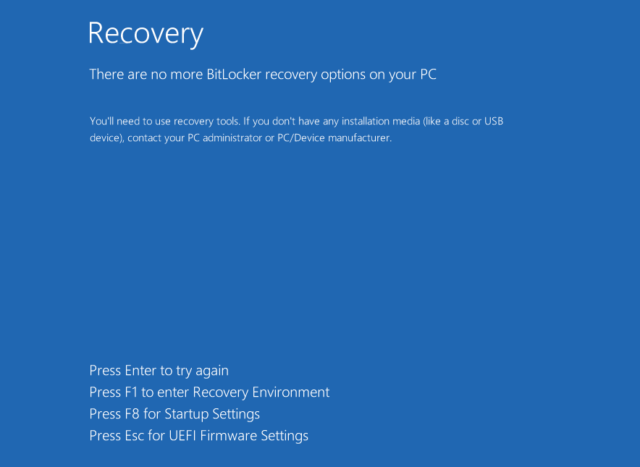

Después de varios pasos adicionales, los datos se cifran. La próxima vez que se reinicie el dispositivo, la pantalla tendrá este aspecto:

Kaspersky

Descifrar unidades sin la clave proporcionada por el atacante es difícil y probablemente imposible en muchos casos. Si bien es posible recuperar algunas de las frases de contraseña y valores fijos utilizados para generar las claves, el script utiliza valores variables que son diferentes en cada dispositivo infectado. Estos valores variables no son fáciles de recuperar.

No existen protecciones específicas de ShrinkLocker para prevenir ataques exitosos. Kaspersky aconseja lo siguiente:

- Utilice una protección de endpoints sólida y correctamente configurada para detectar amenazas que intenten abusar de BitLocker;

- Implementar Detección y respuesta gestionadas (MDR) escanear proactivamente en busca de amenazas;

- Si BitLocker está habilitado, asegúrese de que utilice una contraseña segura y de que las claves de recuperación estén almacenadas en una ubicación segura;

- Asegúrese de que los usuarios tengan solo privilegios mínimos. Esto les impide habilitar funciones de cifrado o cambiar las claves de registro por su cuenta;

- Habilite el registro y monitoreo del tráfico de red. Configure el registro de solicitudes GET y POST. En caso de infección, las solicitudes realizadas al dominio del atacante pueden contener contraseñas o claves;

- Supervise los eventos asociados con la ejecución de VBS y PowerShell, luego guarde los scripts y comandos registrados en un repositorio externo que almacene la actividad que puede eliminarse localmente;

- Realice copias de seguridad con frecuencia, guárdelas sin conexión y pruébelas.

El informe del viernes también incluye indicadores que las organizaciones pueden utilizar para determinar si han sido atacadas por ShrinkLocker.

Imagen de listado por imágenes falsas