imágenes falsas

Microsoft perfiló el martes un software a la venta en foros en línea que facilita a los delincuentes implementar campañas de phishing que comprometen con éxito las cuentas, incluso cuando están protegidas por la forma más común de autenticación multifactor.

El kit de phishing es el motor que está impulsando más de 1 millón de correos electrónicos maliciosos cada día, investigadores del equipo de Microsoft Threat Intelligence. dicho. El software, que se vende por $300 para una versión estándar y $1,000 para usuarios VIP, ofrece una variedad de funciones avanzadas para agilizar el despliegue de campañas de phishing y aumentar sus posibilidades de eludir las defensas anti-phishing.

Una de las características más destacadas es la capacidad integrada de omitir algunas formas de autenticación de múltiples factores. También conocida como MFA, autenticación de dos factores o 2FA, esta protección requiere que los titulares de cuentas demuestren su identidad no solo con una contraseña, sino también usando algo que solo ellos poseen (como una clave de seguridad o una aplicación de autenticación) o algo que solo ellos son. (como una huella dactilar o un escaneo facial). MFA se ha convertido en una importante defensa contra la apropiación de cuentas porque el robo de una contraseña por sí solo no es suficiente para que un atacante obtenga el control.

Talón de Aquiles de MFA: TOTP

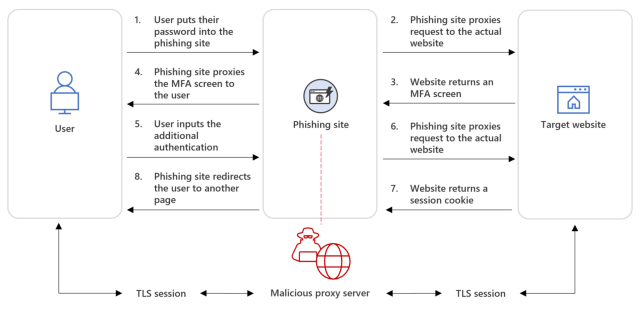

La efectividad de MFA no ha pasado desapercibida para los phishers. Varias campañas que han salido a la luz en los últimos meses han subrayado la vulnerabilidad de los sistemas MFA que usan TOTP, abreviatura de contraseñas de un solo uso basadas en el tiempo, que son generadas por aplicaciones de autenticación. Una campaña descubierta por Microsoft se dirigió a más de 10 000 organizaciones durante un período de 10 meses. El otro violó con éxito la red de la empresa de seguridad Twilio. Al igual que el kit de phishing que Microsoft detalló el martes, las dos campañas anteriores utilizaron una técnica conocida como AitM, abreviatura de adversario en el medio. Funciona colocando un sitio de phishing entre el usuario objetivo y el sitio en el que el usuario está intentando iniciar sesión. Cuando el usuario ingresa la contraseña en el sitio falso, el sitio falso la transmite al sitio real en tiempo real. Si el sitio real responde con un aviso de TOTP, el sitio falso recibe el aviso y lo devuelve al objetivo, también en tiempo real. Cuando el objetivo ingresa el TOTP en el sitio falso, el sitio falso lo envía al sitio real.

microsoft

Para garantizar que el TOTP se ingrese dentro del límite de tiempo (generalmente alrededor de 30 segundos), los phishers usan bots basados en Telegram u otros mensajeros en tiempo real que ingresan las credenciales rápidamente. Una vez que se completa el proceso, el sitio real envía una cookie de autenticación al sitio falso. Con eso, los phishers tienen todo lo que necesitan para apoderarse de la cuenta.

En mayo pasado, un grupo criminal que Microsoft rastrea como DEV-1101 comenzó a anunciar un kit de phishing que derrota no solo a MFA basado en contraseñas de un solo uso, sino también a otras defensas automatizadas que se usan ampliamente. Una función inserta un CAPTCHA en el proceso para garantizar que los navegadores operados por humanos puedan acceder a la página final de phishing, pero las defensas automáticas no. Otra característica redirige brevemente el navegador del objetivo desde el enlace inicial incluido en el correo electrónico de phishing a un sitio benigno antes de llegar al sitio de phishing. La redirección ayuda a vencer las listas de bloqueo de URL maliciosas conocidas.

Los anuncios que comenzaron a aparecer en mayo pasado describían el kit como una aplicación de phishing escrita en NodeJS que ofrece capacidades de proxy inverso de PHP para eludir MFA y CAPTCHA y redireccionamientos para eludir otras defensas. Los anuncios promueven otras capacidades, como la configuración automática y una amplia gama de plantillas preinstaladas para imitar servicios como Microsoft Office o Outlook.

“Estos atributos hacen que el kit sea atractivo para muchos actores diferentes que lo han utilizado continuamente desde que estuvo disponible en mayo de 2022”, escribieron los investigadores de Microsoft. “Los actores que usan este kit tienen diferentes motivaciones y objetivos y pueden apuntar a cualquier industria o sector”.

La publicación continuó enumerando varias medidas que los clientes pueden usar para contrarrestar las capacidades de evasión del kit, incluidas Windows Defender y soluciones antiphishing. Desafortunadamente, la publicación pasó por alto la medida más efectiva, que es MFA basada en el estándar de la industria conocido como FIDO2. Hasta el momento, no se conocen ataques de phishing de credenciales que derroten a FIDO2, lo que lo convierte en una de las barreras más efectivas para la apropiación de cuentas.

Para obtener más información sobre MFA compatible con FIDO2, consulte la cobertura anterior aquí, aquí y aquí.

El ataque de phishing que violó la red de Twilio funcionó porque uno de los empleados objetivo ingresó un TOTP generado por un autenticador en el sitio de inicio de sesión falso del atacante. La misma campaña fracasó contra la red de entrega de contenido Cloudflare porque la empresa usó MFA basado en FIDO2.