imágenes falsas

Los investigadores han desenterrado un malware de limpieza nunca antes visto vinculado al Kremlin y a una operación de hace dos años que eliminó más de 10.000 módems satelitales ubicados principalmente en Ucrania en vísperas de la invasión rusa de su país vecino.

AcidPour, como los investigadores de la firma de seguridad Sentinel One llamaron al nuevo malware, tiene marcadas similitudes con AcidRain, un limpiador descubierto en marzo de 2022 que Viasat confirmó que se utilizó en el ataque a sus módems a principios de ese mes. Los limpiadores son aplicaciones maliciosas diseñadas para destruir datos almacenados o dejar los dispositivos inoperables. Viasat dijo que AcidRain se instaló en más de 10.000 mó dems Eutelsat KA-SAT utilizados por el proveedor de banda ancha siete días antes del descubrimiento del limpiador en marzo de 2022. AcidRain se instaló en los dispositivos después de que los atacantes obtuvieron acceso a la red privada de la empresa.

Sentinel One, que también descubrió AcidRain, dijo en ese momento que el limpiador anterior tenía suficientes superposiciones técnicas con el malware que el gobierno de EE. UU. atribuyó al gobierno ruso en 2018 para hacer probable que AcidRain y el malware de 2018, conocido como VPNFilter, estuvieran estrechamente vinculados. al mismo equipo de desarrolladores. A su vez, el informe de Sentinel One del jueves que señala las similitudes entre AcidRain y AcidPour proporciona evidencia de que AcidPour también fue creado por desarrolladores que trabajaban en nombre del Kremlin.

Las similitudes técnicas incluyen:

- Uso del mismo mecanismo de reinicio.

- La lógica exacta de la limpieza recursiva de directorios

- Lo mismo IOCTL-Mecanismo de limpieza basado en.

AcidPour también comparte similitudes de programación con otras dos piezas de malware atribuidas a Sandworm: Industroyer2, que tuvo como objetivo subestaciones eléctricas de alto voltaje en Ucrania en 2022, y CaddyWiper, que se utilizó contra varios objetivos en Ucrania.

“AcidPour está programado en C sin depender de bibliotecas compiladas estáticamente ni de importaciones”, señala el informe del jueves. “La mayor parte de la funcionalidad se implementa a través de llamadas directas al sistema, muchas de ellas mediante el uso de ensamblados en línea y códigos de operación”. Los desarrolladores de CaddyWiper e Industroyer utilizaron el mismo enfoque.

Reforzando la teoría de que AcidPour fue creado por el mismo grupo de amenaza ruso detrás de ataques anteriores contra Ucrania, un representante del Servicio Estatal de Comunicaciones Especiales y Protección de la Información de Ucrania le dijo a Cyberscoop que AcidPour estaba vinculado a UAC-0165, un grupo escindido asociado con Sandworm (un grupo de amenaza mucho más grande dirigido por la unidad de inteligencia militar de Rusia, GRU). Los representantes del Servicio Estatal de Comunicaciones Especiales y Protección de la Información de Ucrania no respondieron de inmediato a un correo electrónico en busca de comentarios para esta publicación.

Sandworm tiene una larga historia de atacar la infraestructura crítica de Ucrania. funcionarios ucranianos dijo el pasado mes de septiembre que UAC-0165 regularmente apuntala a personajes hacktivistas falsos para atribuirse el mérito de los ataques que lleva a cabo el grupo.

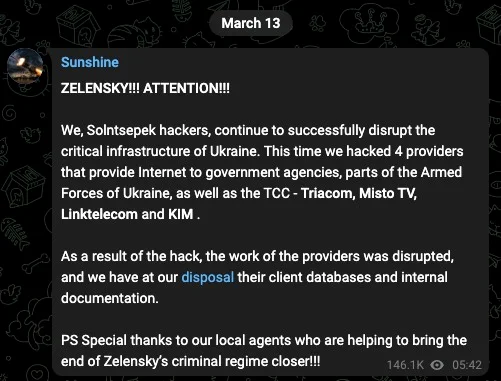

Los investigadores de Sentinel One, Juan Andrés Guerrero-Saade y Tom Hegel, especularon que AcidPour se utilizó para interrumpir múltiples redes de telecomunicaciones ucranianas, que han estado inactivas desde el 13 de marzo, tres días antes de que los investigadores descubrieran el nuevo limpiador. Señalan las declaraciones que una persona conocida como SolntsepekZ hizo en Telegram y que asumió la responsabilidad de los ataques que acabaron con Triangulum, un consorcio que proporciona servicios de telefonía e Internet bajo la marca Triacom, y Misto TV.

Un mensaje que una persona conocida como SolntsepekZ publicó en Telegram.

centinela uno

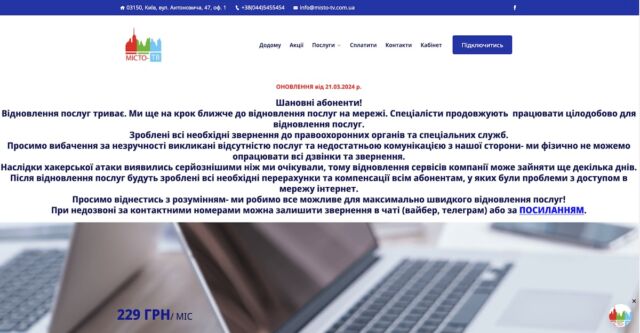

La interrupción de una semana ha sido confirmada de forma anecdótica y por la empresa de inteligencia de red. kentik y red de distribución de contenidos Llamarada de nube, y este último indica que los sitios seguían inoperables en el momento en que esta publicación se publicó en Ars. Hasta el jueves por la tarde, hora de California, el sitio web de Misto-TV mostraba el siguiente aviso de interrupción de la red:

“En este momento, no podemos confirmar que AcidPour se haya utilizado para perturbar a estos ISP”, escribieron Guerrero-Saade y Hegel en publicación del jueves. “La longevidad de la interrupción sugiere un ataque más complejo que un simple DDoS o una interrupción molesta. AcidPour, subido 3 días después de que comenzara esta interrupción, cumpliría los requisitos para el conjunto de herramientas necesario. Si ese es el caso, podría servir como otro vínculo entre esta personalidad hacktivista y operaciones específicas del GRU”.

Los investigadores agregaron:

“La transición de AcidRain a AcidPour, con sus capacidades ampliadas, subraya la intención estratégica de infligir un impacto operativo significativo. Esta progresión revela no sólo un refinamiento en las capacidades técnicas de estos actores de amenazas, sino también su enfoque calculado para seleccionar objetivos que maximicen los efectos posteriores, interrumpiendo la infraestructura y las comunicaciones críticas”.