imágenes falsas

El código de explotación para una vulnerabilidad crítica del software de la impresora estuvo disponible públicamente el lunes en un comunicado que puede exacerbar la amenaza de los ataques de malware que ya han estado en marcha durante los últimos cinco días.

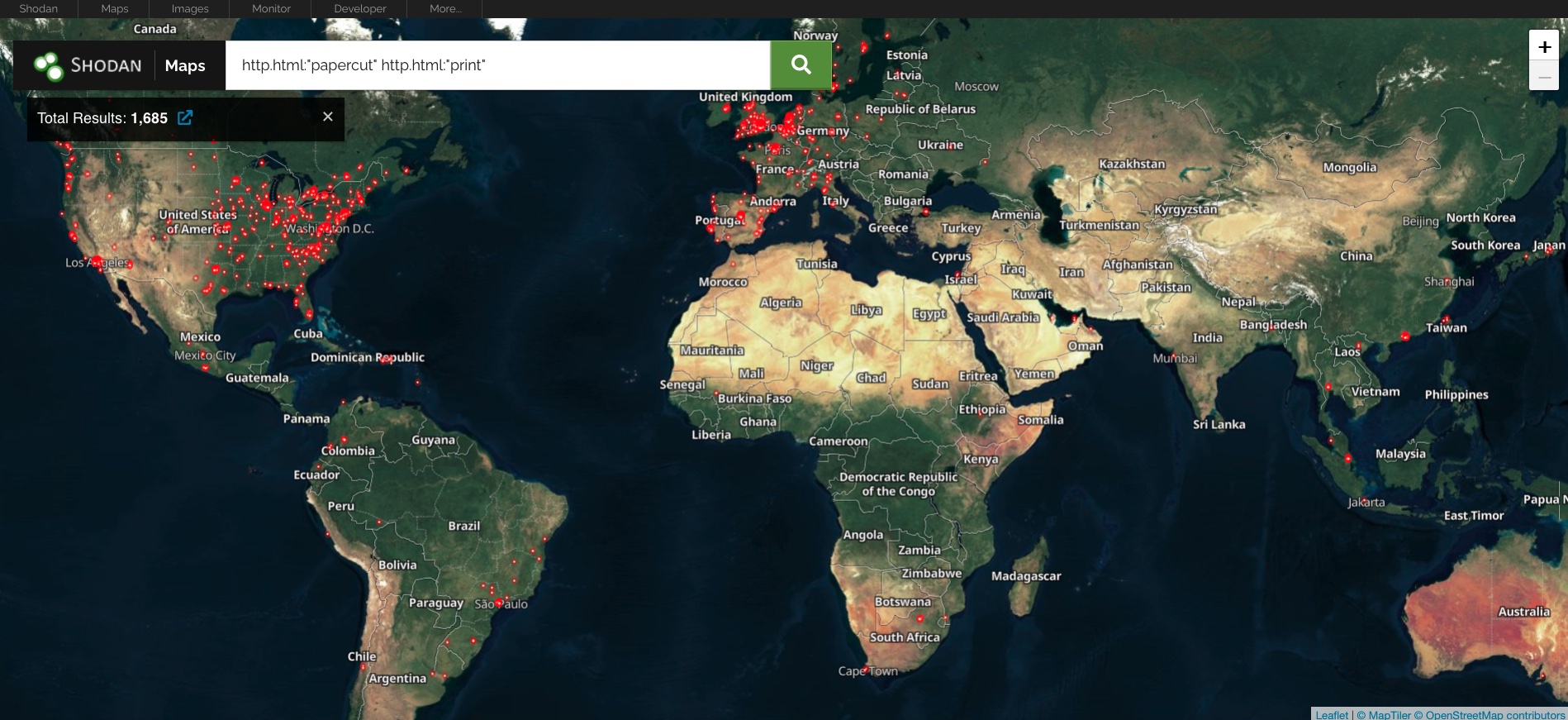

La vulnerabilidad reside en el software de gestión de impresión conocido como corte de papel, que según el sitio web de la empresa tiene más de 100 millones de usuarios de 70.000 organizaciones. Cuando se publicó esta publicación, el motor de búsqueda de Shodan mostró que cerca de 1700 instancias del software estaban expuestas a Internet.

Mapa mundial que muestra las ubicaciones de las instalaciones de PaperCut.

El miércoles pasado, PaperCut advirtió que una vulnerabilidad crítica que parchó en el software en marzo estaba bajo ataque activo contra máquinas que aún no habían instalado la actualización de marzo. La vulnerabilidad, rastreada como CVE-2023–27350, tiene una clasificación de gravedad de 9,8 de 10 posibles. Permite que un atacante no autenticado ejecute código malicioso de forma remota sin necesidad de iniciar sesión o proporcionar una contraseña. Una vulnerabilidad relacionada, rastreada como CVE-2023–27351 con una clasificación de gravedad de 8.2, permite a los atacantes no autenticados extraer nombres de usuario, nombres completos, direcciones de correo electrónico y otros datos potencialmente confidenciales de servidores sin parches.

Dos días después de que PaperCut revelara los ataques, la firma de seguridad Huntress reportado que encontró actores de amenazas que explotaban CVE-2023-27350 para instalar dos piezas de software de administración remota, una conocida como Atera y la otra Syncro, en servidores sin parches. Luego, la evidencia mostró que el actor de amenazas usó el software de administración remota para instalar malware conocido como Truebot. Truebot está vinculado a un grupo de amenazas conocido como Silence, que tiene vínculos con el grupo de ransomware conocido como Clop. Anteriormente, Clop usó Truebot en ataques in-the-wild que explotaban una vulnerabilidad crítica en el software conocido como GoAnywhere.

“Si bien se desconoce el objetivo final de la actividad actual que aprovecha el software de PaperCut, estos enlaces (aunque algo circunstanciales) a una entidad de ransomware conocida son preocupantes”, escribieron los investigadores de Huntress en su informe el viernes. “Potencialmente, el acceso obtenido a través de la explotación de PaperCut podría usarse como un punto de apoyo que conduzca al movimiento de seguimiento dentro de la red de la víctima y, en última instancia, al despliegue del ransomware”.

Huntress proporcionó una amplia descripción de las vulnerabilidades y cómo explotarlas. También publicó el siguiente video que muestra un exploit en acción. La compañía, sin embargo, no dio a conocer el código de explotación.

PaperCut CVE-2023-27350 explotación de prueba de concepto.

El exploit funciona agregando entradas maliciosas a uno de los scripts de impresora de plantilla que están presentes de forma predeterminada. Al deshabilitar el sandboxing de seguridad, el script malicioso puede obtener acceso directo al tiempo de ejecución de Java y, desde allí, ejecutar código en el servidor principal. “Según lo previsto, los scripts contienen solo funciones que sirven como enlaces para futuras ejecuciones, sin embargo, el alcance global se ejecuta inmediatamente después de guardar y, por lo tanto, se puede aprovechar una simple edición de un script de impresora para lograr la ejecución remota de código”, explicó Huntress.

El lunes, investigadores de la firma de seguridad Horizon3 publicaron su análisis de las vulnerabilidades, junto con código de explotación de prueba de concepto para el más severo. Similar al exploit PoC descrito por Huntress, utiliza la vulnerabilidad de omisión de autenticación para alterar la funcionalidad de secuencias de comandos integrada y ejecutar el código.

El viernes, Huntress informó que había aproximadamente 1000 máquinas con Windows con PaperCut instalado en los entornos de los clientes que protege. De esos, aproximadamente 900 permanecieron sin parchear. De las tres máquinas macOS que monitoreó, solo una fue parcheada. Suponiendo que los números sean representativos de la base instalada más grande de PaperCut, los datos de Huntress sugieren que miles de servidores continúan bajo la amenaza de ser explotados. Como se señaló anteriormente, cerca de 1700 servidores son fáciles de encontrar expuestos a Internet. La investigación adicional podría encontrar más aún.

Cualquier organización que utilice PaperCut debe asegurarse de que utiliza las versiones 20.1.7, 21.2.11 y 22.0.9 de PaperCut MF y NG. PaperCut y Huntress también brindan soluciones para las organizaciones que no pueden actualizar de inmediato. Huntress y Horizon3 también brindan indicadores que los usuarios de PaperCut pueden verificar para determinar si han estado expuestos a vulnerabilidades.