Hasta 29.000 dispositivos de almacenamiento en red fabricados por QNAP, con sede en Taiwán, son vulnerables a ataques que son fáciles de llevar a cabo y brindan a los usuarios no autenticados un control total en Internet, advirtió una empresa de seguridad.

La vulnerabilidad, que tiene una calificación de gravedad de 9,8 sobre 10 posibles, salió a la luz el lunes, cuando QNAP emitió un parche e instó a los usuarios a instalarlo. Rastreada como CVE-2022-27596, la vulnerabilidad hace posible que los piratas informáticos remotos realicen una inyección SQL, un tipo de ataque que tiene como objetivo las aplicaciones web que utilizan el lenguaje de consulta estructurado. Las vulnerabilidades de inyección SQL se aprovechan al ingresar caracteres o scripts especialmente diseñados en los campos de búsqueda, campos de inicio de sesión o URL de un sitio web con errores. Las inyecciones permiten la modificación, el robo o la eliminación de datos o la obtención de control administrativo sobre los sistemas que ejecutan las aplicaciones vulnerables.

El aviso de QNAP del lunes decía que los dispositivos de almacenamiento conectados a la red que ejecutaban versiones de QTS anteriores a la 5.0.1.2234 y versiones de QuTS Hero anteriores a la h5.0.1.2248 eran vulnerables. La publicación también proporcionó instrucciones para actualizar a las versiones parcheadas.

El martes, la firma de seguridad Censys reportado que los datos recopilados de las búsquedas de escaneo de la red mostraron que es posible que hasta 29 000 dispositivos QNAP no hayan sido parcheados contra CVE-2022-27596. Los investigadores encontraron que de los 30,520 dispositivos conectados a Internet que mostraban qué versión estaban ejecutando, solo 557, o alrededor del 2 por ciento, estaban parcheados. En total, Censys dijo que detectó 67.415 dispositivos QNAP. La cifra de 29.000 se estimó aplicando la tasa de parches del 2 por ciento al número total de dispositivos.

“Dado que el ransomware Deadbolt está diseñado para atacar específicamente a los dispositivos NAS de QNAP, es muy probable que si se hace público un exploit, los mismos delincuentes lo usarán para propagar el mismo ransomware nuevamente”, escribieron los investigadores de Censys. “Si el exploit se publica y arma, podría causar problemas a miles de usuarios de QNAP”.

En un correo electrónico, un representante de Censys dijo que hasta el miércoles, los investigadores encontraron 30 475 dispositivos QNAP que mostraban sus números de versión (45 menos que el martes), y que de ellos, 29 923 ejecutan versiones que son vulnerables a CVE-2022-27596.

La mención de Deadbolt se refiere a una serie de campañas de hackeo durante el año pasado que explotaron vulnerabilidades anteriores en dispositivos QNAP para infectarlos con ransomware que usa ese nombre. Una de las olas de campaña más recientes ocurrió en septiembre y explotó CVE-2022-27593, una vulnerabilidad en los dispositivos que utilizan una característica patentada conocida como Photo Station. La vulnerabilidad se clasificó como una referencia controlada externamente a un recurso en otra esfera.

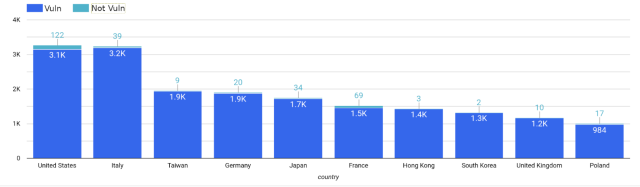

El informe de Censys del martes dijo que los dispositivos vulnerables a CVE-2022-27596 eran más comunes en los EE. UU., seguidos de Italia y Taiwán.

Censys también proporcionó el siguiente desglose:

| País | Anfitriones totales | Hosts no vulnerables | Anfitriones vulnerables |

| Estados Unidos | 3,271 | 122 | 3,149 |

| Italia | 3,239 | 39 | 3,200 |

| Taiwán | 1,951 | 9 | 1,942 |

| Alemania | 1,901 | 20 | 1,881 |

| Japón | 1,748 | 34 | 1,714 |

| Francia | 1,527 | 69 | 1,458 |

| Hong Kong | 1,425 | 3 | 1,422 |

| Corea del Sur | 1,313 | 2 | 1,311 |

| Reino Unido | 1,167 | 10 | 1,157 |

| Polonia | 1,001 | 17 | 984 |

En el pasado, QNAP también ha recomendado que los usuarios sigan todos estos pasos para reducir las posibilidades de ser pirateados:

- Deshabilite la función de reenvío de puertos en el enrutador.

- Configure myQNAPcloud en el NAS para habilitar el acceso remoto seguro y evitar la exposición a Internet.

- Actualice el firmware del NAS a la última versión.

- Actualice todas las aplicaciones del NAS a sus últimas versiones.

- Aplique contraseñas seguras para todas las cuentas de usuario en el NAS.

- Tome instantáneas y realice copias de seguridad periódicamente para proteger sus datos.

Como reportado por Bleeping Computer, los dispositivos QNAP a lo largo de los años han sido pirateados e infectados con éxito con otras cepas de ransomware, incluidas Muhstik, eCh0raix/QNAPCrypt, QSnatch, Agelocker, Qlocker, DeadBolt y Checkmate. Los usuarios de estos dispositivos deben tomar medidas ahora.