imágenes falsas

Los investigadores han descubierto un malware de Mac previamente desconocido que infecta un intercambio de criptomonedas. Contiene un conjunto completo de capacidades, incluida la capacidad de robar datos privados y descargar y ejecutar nuevos archivos maliciosos.

Apodado JokerSpy, el malware está escrito en el lenguaje de programación Python y utiliza una herramienta de código abierto conocida como SwiftBelt, que está diseñado para que los profesionales de seguridad legítimos prueben sus redes en busca de vulnerabilidades. JokerSpy salió a la luz por primera vez a principios de este mes en esta publicación de la empresa de seguridad Bitdefender. Los investigadores de la compañía dijeron que identificaron componentes de Windows y Linux, lo que sugiere que también existen versiones para esas plataformas.

Cinco días después, investigadores de la firma de seguridad Elastic reportado

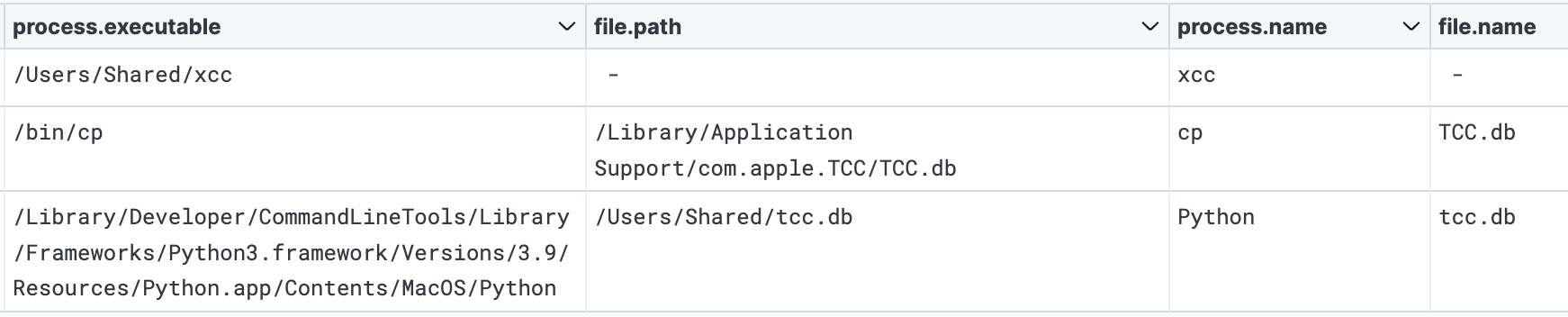

Una vez que se ejecutó xcc, el actor de amenazas desconocido intentó eludir el llamado protecciones TCC en macOS que requieren el permiso explícito de un usuario antes de que una aplicación pueda acceder al disco duro, los contactos y otros recursos confidenciales de una Mac o grabar su pantalla.

Al reemplazar la base de datos TCC existente con la suya propia, los actores de amenazas probablemente estaban tratando de suprimir las alertas que de otro modo aparecerían cuando se ejecuta JokerSpy. En ataques anteriores, los actores de amenazas han podido omitir las protecciones TCC

Actor de amenazas creando/modificando y moviendo una base de datos TCC, y luego ejecutando xcc.

Elástico

El ejecutable xcc verifica los permisos de TCC y también identifica la aplicación con la que el usuario está interactuando actualmente. Luego descarga e instala sh.py, el motor principal del malware JokerSpy. Contiene las capacidades habituales de puerta trasera, que incluyen:

| Dominio | Descripción |

|---|---|

| sk | Detener la ejecución de la puerta trasera |

| yo | Enumere los archivos de la ruta proporcionada como parámetro |

| C | Ejecutar y devolver la salida de un comando de shell |

| cd | Cambiar directorio y devolver la nueva ruta |

| xs | Ejecutar un código de Python dado como parámetro en el contexto actual |

| xsi | Descodifique un código de Python codificado en Base64 dado como parámetro, compílelo y luego ejecútelo |

| r | Eliminar un archivo o directorio del sistema |

| mi | Ejecutar un archivo del sistema con o sin parámetro |

| tu | Subir un archivo al sistema infectado |

| d | Descargar un archivo del sistema infectado |

| gramo | Obtenga la configuración actual del malware almacenada en el archivo de configuración |

| w | Anule el archivo de configuración del malware con nuevos valores |

“Una vez que un sistema está comprometido e infectado con malware como JokerSpy, el atacante tiene efectivamente un alto grado de control sobre el sistema”, investigadores de la firma de seguridad macOS Intego. escribió el viernes. “Con una puerta trasera, los atacantes pueden instalar componentes adicionales en segundo plano y potencialmente podrían ejecutar más exploits, monitorear el comportamiento de los usuarios, robar credenciales de inicio de sesión o billeteras de criptomonedas, y más”.

Los investigadores aún no están seguros de cómo se instala JokerSpy. Los investigadores de Elastic dijeron que “creen firmemente que el acceso inicial para este malware fue un complemento malicioso o de puerta trasera o una dependencia de terceros que proporcionó acceso al actor de amenazas”. Esta teoría se alinea con las observaciones de los investigadores de Bitdefender que correlacionaron un dominio codificado encontrado en una versión de la puerta trasera sh.py con un serie de tuits sobre un lector de códigos QR de macOS infectado que se descubrió que tenía una dependencia maliciosa. Elastic también dijo que el actor de amenazas que observaron ya tenía “acceso existente” al intercambio de criptomonedas japonés.

Las publicaciones vinculadas anteriormente enumeran una variedad de indicadores que las personas pueden usar para determinar si han sido atacados con JokerSpy. Además de hashes criptográficos de varias muestras de xcc y sh.py, los indicadores incluyen contacto con dominios en git-hub[.]yo y app.influmarket[.]org. Si bien JokerSpy no fue detectado por la gran mayoría de los motores antivirus cuando el malware salió a la luz por primera vez, un cuerpo mucho más amplio de motores puede identificarlo ahora. Si bien no hay confirmación de que existan versiones de Windows o Linux de JokerSpy, las personas deben saber que es una posibilidad clara.