imágenes falsas

Los piratas informáticos sospechosos de trabajar para el gobierno chino están explotando masivamente un par de vulnerabilidades críticas que les dan un control total de los dispositivos de redes privadas virtuales vendidos por Ivanti, dijeron los investigadores.

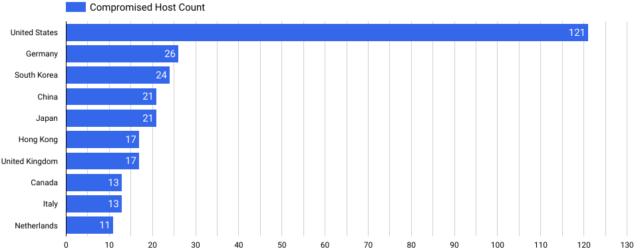

Hasta el martes por la mañana, la empresa de seguridad Censys detectó 492 VPN de Ivanti que seguían infectadas entre 26.000 dispositivos expuestos a Internet. Más de una cuarta parte de las VPN comprometidas (121) residían en Estados Unidos. Los tres países con las siguientes mayores concentraciones fueron Alemania, con 26, Corea del Sur, con 24, y China, con 21.

censys

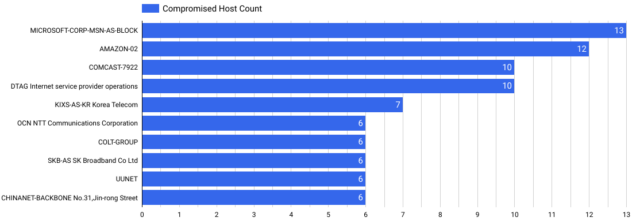

El servicio de nube para clientes de Microsoft albergaba la mayor cantidad de dispositivos infectados con 13, seguido por los entornos de nube de Amazon con 12 y Comcast con 10.

censys

“Realizamos un escaneo secundario en todos los servidores Ivanti Connect Secure en nuestro conjunto de datos y encontramos 412 hosts únicos con esta puerta trasera, investigadores de Censys. escribió. “Además, encontramos 22 ‘variantes’ distintas (o métodos de devolución de llamada únicos), que podrían indicar que varios atacantes o un solo atacante están evolucionando sus tácticas”.

En un correo electrónico, los miembros del equipo de investigación de Censys dijeron que la evidencia sugiere que las personas que infectan los dispositivos están motivadas por objetivos de espionaje. Esa teoría se alinea con informes publicados recientemente por empresas de seguridad. volexidad

Todas las agencias gubernamentales civiles han recibido el mandato de tomar medidas correctivas para prevenir la explotación. Las agencias del Poder Ejecutivo Civil Federal tenían hasta las 11:59 pm del lunes para cumplir con el mandato, que fue emitido el viernes por la Agencia de Seguridad de Infraestructura y Ciberseguridad. Ivanti aún tiene que lanzar parches para corregir las vulnerabilidades. En su ausencia, Ivanti, CISA y las empresas de seguridad instan a los usuarios afectados a seguir las pautas de mitigación y recuperación. proporcionado por Ivanti

“Esta directiva no es una sorpresa, considerando la explotación masiva en todo el mundo observada desde que Ivanti reveló inicialmente las vulnerabilidades el 10 de enero”, escribieron los investigadores de Censys. “Estas vulnerabilidades son particularmente graves dada la gravedad, la exposición generalizada de estos sistemas y la complejidad de la mitigación, especialmente dada la ausencia de un parche oficial del proveedor en el momento de escribir este artículo.

Cuando Avanti reveló las vulnerabilidades el 10 de enero, la compañía dijo que lanzaría parches de forma escalonada a partir de esta semana. La compañía no ha emitido una declaración pública desde que confirmó que el parche aún estaba programado.

Las VPN son un dispositivo ideal para que los piratas informáticos las infecten porque los dispositivos siempre activos se encuentran en el borde mismo de la red, donde aceptan conexiones entrantes. Debido a que las VPN deben comunicarse con amplias partes de la red interna, los piratas informáticos que comprometen los dispositivos pueden expandir su presencia a otras áreas. Cuando se explotan al unísono, las vulnerabilidades, rastreadas como CVE-2023-46805 y CVE-2024-21887, permiten a los atacantes ejecutar código de forma remota en los servidores. Todas las versiones compatibles de Ivanti Connect Secure (a menudo abreviado como ICS y anteriormente conocido como Pulse Secure) se ven afectadas.

Los ataques en curso utilizan exploits para instalar una gran cantidad de malware que actúa como puerta trasera. Luego, los piratas informáticos utilizan el malware para recopilar tantas credenciales como sea posible pertenecientes a varios empleados y dispositivos en la red infectada y explorar la red. A pesar del uso de este malware, los atacantes emplean en gran medida un enfoque conocido como “vivir de la tierra”, que utiliza software y herramientas legítimos para que sean más difíciles de detectar.

Las publicaciones vinculadas anteriormente de Volexity y Mandiant brindan descripciones detalladas de cómo se comporta el malware y los métodos para detectar infecciones.

Dada la gravedad de las vulnerabilidades y las consecuencias que se derivan de su explotación, todos los usuarios de los productos afectados deben priorizar la mitigación de estas vulnerabilidades, incluso si eso significa suspender temporalmente el uso de VPN.