Google Play ha dado inicio a 16 aplicaciones con más de 20 millones de instalaciones combinadas después de que los investigadores detectaran actividad maliciosa que podría causar que los dispositivos Android en los que se ejecutaban agotaran las baterías más rápido y usaran más datos de lo normal.

Las aplicaciones proporcionaron funciones legítimas, como linterna, cámara, lectura de QR y conversión de medidas, firma de seguridad McAfee. dijo el miércoles. Sin embargo, cuando se abrieron, las aplicaciones descargaron subrepticiamente un código adicional que las llevó a realizar fraudes publicitarios. A partir de ese momento, los dispositivos infectados recibieron mensajes a través de la plataforma Firebase Cloud Messaging, propiedad de Google, que les indicaban que abrieran páginas web específicas en segundo plano y seleccionaran enlaces para inflar artificialmente la cantidad de clics que recibían los anuncios.

“Principalmente, se trata de visitar sitios web que se envían mediante mensajes FCM y explorarlos sucesivamente en segundo plano mientras se imita el comportamiento del usuario”, escribió SangRyol Ryu de McAfee. “Esto puede causar un tráfico pesado en la red y consumir energía sin que el usuario sea consciente durante el tiempo que genera ganancias para el actor de amenazas detrás de este malware”.

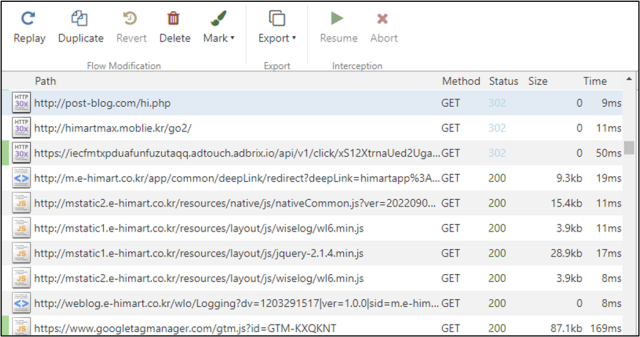

La publicación incluía la siguiente captura de pantalla que ilustra una pequeña muestra de las demandas adicionales de la red que hizo un dispositivo al realizar el fraude.

Todas las aplicaciones maliciosas venían con una biblioteca de códigos llamada com.liveposting, que actúa como agente y ejecuta servicios de adware ocultos. Otras aplicaciones también venían con una biblioteca adicional llamada com.click.cas, que se enfocaba en la funcionalidad de clics automatizados. Para ocultar el comportamiento fraudulento, las aplicaciones esperaron alrededor de una hora después de la instalación antes de ejecutar las bibliotecas.

El fraude publicitario funciona a través de programas de afiliados, que permiten que un tercero reciba una parte de los ingresos publicitarios a cambio de proporcionar enlaces que lleven a los usuarios finales a los anuncios. En lugar de traer usuarios reales al sitio, los estafadores simulan la referencia utilizando bots u otros métodos automatizados para imitar la participación real de los usuarios.

Las aplicaciones detectadas por McAfee incluyen:

| Nombre del paquete | SHA256 | Nombre | descargado |

| com.hantor.CozyCamera | a84d51b9d7ae675c38e260b293498db071b1dfb08400b4f65ae51bcda94b253e | Cámara de alta velocidad | 10,000,000+ |

| com.james.SmartTaskManager | 00c0164d787db2ad6ff4eeebbc0752fcd773e7bf016ea74886da3eeceaefcf76 | Administrador de tareas inteligente | 5,000,000+ |

| kr.caramel.flash_plus | b675404c7e835febe7c6c703b238fb23d67e9bd0df1af0d6d2ff5ddf35923fb3 | linterna+ | 1,000,000+ |

| com.smh.memocalendar | 65794d45aa5c486029593a2d12580746582b47f0725f2f002f0f9c4fd1faf92c | libreta de calendario | 1,000,000+ |

| com.joysoft.wordBook | 82723816760f762b18179f3c500c70f210bbad712b0a6dfbfba8d0d77753db8d | Diccionario K | 1,000,000+ |

| com.kmshack.BusanBus | b252f742b8b7ba2fa7a7aa78206271747bcf046817a553e82bd999dc580beabb | BusanAutobús | 1,000,000+ |

| com.candlencom.candleprotest | a2447364d1338b73a6272ba8028e2524a8f54897ad5495521e4fab9c0fd4df6d | linterna+ | 500,000+ |

| com.movinapp.nota rápida | a3f484c7aad0c49e50f52d24d3456298e01cd51595c693e0545a7c6c42e460a6 | Nota rápida | 500,000+ |

| com.smartwho.SmartCurrencyConverter | a8a744c6aa9443bd5e00f81a504efad3b76841bbb33c40933c2d72423d5da19c | Convertidor de moneda | 500,000+ |

| com.joysoft.código de barras | 809752e24aa08f74fce52368c05b082fe2198a291b4c765669b2266105a33c94 | Joycode | 100,000+ |

| com.joysoft.ezdica | 262ad45c077902d603d88d3f6a44fced9905df501e529adc8f57a1358b454040 | EzDica | 100,000+ |

| com.schedulezero.instapp | 1caf0f6ca01dd36ba44c9e53879238cb46ebb525cb91f7e6c34275c4490b86d7 | Descargador de perfiles de Instagram | 100,000+ |

| com.meek.tingboard | 78351c605cfd02e1e5066834755d5a57505ce69ca7d5a1995db5f7d5e47c9da1 | Ez Notas | 100,000+ |

| com.candlencom.flashlite | 4dd39479dd98124fd126d5abac9d0a751bd942b541b4df40cb70088c3f3d49f8 | Linterna | 1,000+ |

| com.doubleline.calcul | 309db11c2977988a1961f8a8dbfc892cf668d7a4c2b52d45d77862adbb1fd3eb | Una calculadora | 100+ |

| com.dev.imagevault | bf1d8ce2deda2e598ee808ded71c3b804704ab6262ab8e2f2e20e6c89c1b3143 | linterna+ | 100+ |

En un comunicado, un portavoz de Google señaló que se habían eliminado todas las aplicaciones informadas por McAfee. El representante continuó diciendo: “Los usuarios también están protegidos por Google Play Protect, que bloquea estas aplicaciones en dispositivos Android”. El portavoz no respondió una pregunta de seguimiento sobre cómo las aplicaciones acumularon 20 millones de instalaciones si están bloqueadas.