Nadezhda Kozhedub

El firmware UEFI de cinco de los proveedores líderes contiene vulnerabilidades que permiten a los atacantes con un punto de apoyo en la red de un usuario infectar los dispositivos conectados con malware que se ejecuta en el nivel de firmware.

Las vulnerabilidades, que en conjunto han sido denominadas PixieFail por los investigadores que las descubrieron, representan una amenaza principalmente para los centros de datos públicos y privados y, por supuesto, para sus usuarios. Las personas con incluso un acceso mínimo a dicha red (por ejemplo, un cliente que paga, un empleado de bajo nivel o un atacante que ya ha obtenido acceso limitado) pueden aprovechar las vulnerabilidades para infectar los dispositivos conectados con una UEFI maliciosa. Corto para Interfase Extensible de Firmware Unificado

Cinco proveedores y muchos clientes afectados

Las nueve vulnerabilidades que componen PixieFail residen en TianoCore EDK II, una implementación de código abierto de la especificación UEFI. La implementación se incorpora a las ofertas de Arm Ltd., Insyde, AMI, Phoenix Technologies y Microsoft. Las fallas resi den en funciones relacionadas con IPv6, el sucesor del sistema de direcciones de red del Protocolo de Internet IPv4. Pueden explotarse en lo que se conoce como PXE, o entorno de ejecución previo al arranque, cuando está configurado para usar IPv6.

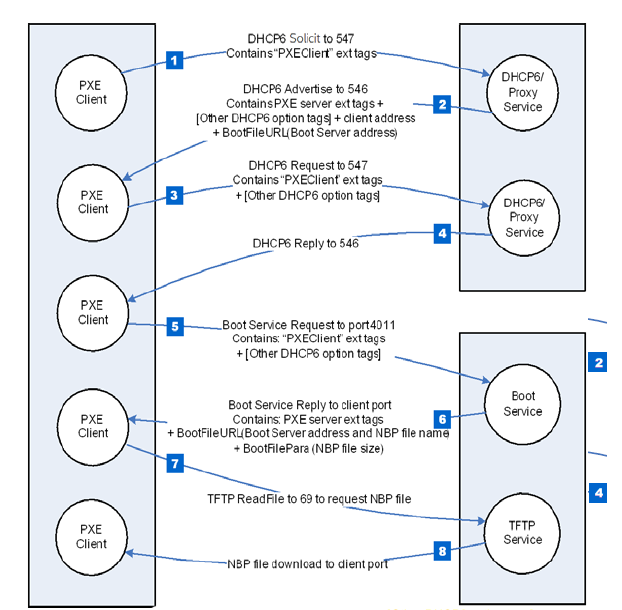

PXE, a veces denominado coloquialmente Pixieboot o netboot, es un mecanismo que utilizan las empresas para iniciar una gran cantidad de dispositivos, que en la mayoría de los casos son servidores dentro de grandes centros de datos. En lugar de que el sistema operativo se almacene en el dispositivo que se inicia, PXE almacena la imagen en un servidor central, conocido como servidor de arranque. Los dispositivos que se inician localizan el servidor de inicio mediante el protocolo de configuración huésped dinámico y luego envíe una solicitud para la imagen del sistema operativo.

PXE está diseñado para ofrecer facilidad de uso, uniformidad y garantía de calidad dentro de centros de datos y entornos de nube. Al actualizar o reconfigurar el sistema operativo, los administradores deben hacerlo solo una vez y luego asegurarse de que cientos o miles de servidores conectados lo ejecuten cada vez que arrancan.

Un diagrama que muestra cómo funciona el arranque PXE cuando se usa IPv6.

Al explotar las vulnerabilidades de PixieFail, un atacante puede hacer que los servidores descarguen una imagen de firmware maliciosa en lugar de la deseada. La imagen maliciosa en este escenario establecerá una cabeza de playa permanente en el dispositivo instalado antes de cargar el sistema operativo y cualquier software de seguridad que normalmente señalaría infecciones.

Las vulnerabilidades y código de prueba de concepto que demuestran la presencia de las vulnerabilidades fueron desarrollados por investigadores de la firma de seguridad Quarkslab, que publicado los hallazgos el martes.

La presencia de red necesaria para explotar la mayoría de las vulnerabilidades es relativamente menor. Los atacantes no necesitan establecer su propio servidor malicioso ni obtener privilegios de alto nivel. En cambio, el atacante sólo necesita la capacidad de ver y capturar el tráfico a medida que atraviesa la red local. Este tipo de acceso puede ser posible cuando alguien tiene una cuenta legítima en un servicio en la nube o después de explotar por primera vez una vulnerabilidad separada que otorga derechos limitados al sistema. Con eso, el atacante puede explotar PixieFail para colocar una puerta trasera controlada por UEFI en enormes flotas de servidores.

El director de investigación de Quarkslab, Iván Arce, dijo en una entrevista:

Un atacante no necesita tener acceso físico ni al cliente ni al servidor de arranque. El atacante sólo necesita tener acceso a la red donde se ejecutan todos estos sistemas y debe tener la capacidad de capturar paquetes e inyectar paquetes o transmitir paquetes. Cuando se inicia el cliente (servidor basado en), el atacante sólo necesita enviar al cliente un paquete malicioso en el [request] respuesta que desencadenará algunas de estas vulnerabilidades. El único acceso que necesita el atacante es el acceso a la red, no el acceso físico a ninguno de los clientes, ni al servidor de arranque o al servidor DHCP. Simplemente capture paquetes o envíe paquetes en la red, donde se ejecutan todos estos servidores.

Para que PixieFail sea explotado, PXE debe estar activado. Para la abrumadora cantidad de UEFI en uso, PXE no está activado. PXE generalmente se usa solo en centros de datos y entornos de nube para reiniciar miles o decenas de miles de servidores. Además, PXE debe configurarse para usarse en combinación con el enrutamiento IPv6.