la semana

Un fabricante de software que presta servicios en más de 10.000 tribunales de todo el mundo alojó una actualización de aplicación que contenía una puerta trasera oculta que mantenía una comunicación persistente con un sitio web malicioso, informaron investigadores el jueves, en el último episodio de un ataque a la cadena de suministro.

El software, conocido como JAVS Viewer 8, es un componente del JAVS Suite 8, un paquete de aplicaciones que los tribunales utilizan para grabar, reproducir y gestionar audio y vídeo de los procedimientos. Su fabricante, Justice AV Solutions, con sede en Louisville, Kentucky, afirma que sus productos se utilizan en más de 10.000 salas de audiencias en todo Estados Unidos y otros 11 países. La empresa existe desde hace 35 años.

Usuarios de JAVS Viewer en alto riesgo

Investigadores de la empresa de seguridad Rapid7 reportado que una versión de JAVS Viewer 8 disponible para descargar en javs.com contenía una puerta trasera que daba a un actor de amenazas desconocido acceso persistente a los dispositivos infectados. La descarga maliciosa, colocada dentro de un archivo ejecutable que instala JAVS Viewer versión 8.3.7, estuvo disponible a más tardar el 1 de abril, cuando un correo

“Los usuarios que tienen instalada la versión 8.3.7 del ejecutable JAVS Viewer corren un alto riesgo y deben tomar medidas inmediatas”, investigadores de Rapid7, Ipek Solak, Thomas Elkins, Evan McCann, Matthew Smith, Jake McMahon, Tyler McGraw, Ryan Emmons, Stephen Fewer. , y escribió John Fenninger. “Esta versión contiene un instalador con puerta trasera que permite a los atacantes obtener control total de los sistemas afectados”.

El archivo del instalador se tituló JAVS Viewer Setup 8.3.7.250-1.exe. Cuando se ejecutó, copió el archivo binario. fffmpeg.exe a la ruta del archivo C:\Program Files (x86)\JAVS\Viewer 8\. Para evitar las advertencias de seguridad, el instalador fue firmado digitalmente, pero con una firma emitida a una entidad llamada “Vanguard Tech Limited” en lugar de “Justice AV Solutions Inc.”, la entidad firmante utilizada para autenticar el software JAVS legítimo.

fffmpeg.exea su vez, utilizó Enchufes de Windows y WinHTTP para establecer comunicaciones con un servidor de comando y control. Una vez conectado exitosamente, fffmpeg.exe envió al servidor contraseñas recopiladas de los navegadores y datos sobre el host comprometido, incluido el nombre del host, los detalles del sistema operativo, la arquitectura del procesador, el directorio de trabajo del programa y el nombre de usuario.

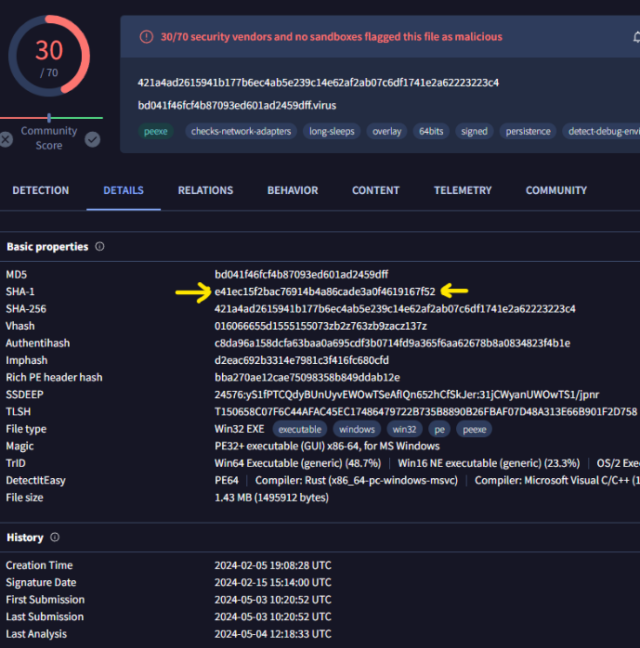

Los investigadores dijeron fffmpeg.exe También descargué el archivo chrome_installer.exe desde la dirección IP 45.120.177.178. chrome_installer.exe Pasó a ejecutar un binario y varios scripts de Python que se encargaban de robar las contraseñas guardadas en los navegadores. fffmpeg.exe está asociado con una familia de malware conocida llamada PuertaPuerta/Puerta Oxidada. El archivo exe ya fue marcado por 30 motores de protección de endpoints.

rápido7

El número de detecciones había aumentado a 38 en el momento en que se publicó esta publicación.

Los investigadores advirtieron que el proceso de desinfección de dispositivos infectados requerirá cuidado. Ellos escribieron:

Para solucionar este problema, los usuarios afectados deben:

- Vuelva a crear la imagen de cualquier punto final donde se instaló JAVS Viewer 8.3.7. Simplemente desinstalar el software no es suficiente, ya que los atacantes pueden haber implantado puertas traseras o malware adicionales. Volver a crear imágenes proporciona un borrón y cuenta nueva.

- Restablezca las credenciales de cualquier cuenta que haya iniciado sesión en los puntos finales afectados. Esto incluye cuentas locales en el propio terminal, así como cualquier cuenta remota a la que se haya accedido durante el período en que se instaló JAVS Viewer 8.3.7. Es posible que los atacantes hayan robado credenciales de sistemas comprometidos.

- Restablezca las credenciales utilizadas en los navegadores web en los puntos finales afectados. Es posible que las sesiones del navegador hayan sido secuestradas para robar cookies, contraseñas almacenadas u otra información confidencial.

- Instale la última versión de JAVS Viewer (8.3.8 o superior) después de volver a crear imágenes de los sistemas afectados. La nueva versión no contiene la puerta trasera presente en 8.3.7.

Volver a crear imágenes por completo de los puntos finales afectados y restablecer las credenciales asociadas es fundamental para garantizar que los atacantes no hayan persistido a través de puertas traseras o credenciales robadas. Todas las organizaciones que ejecutan JAVS Viewer 8.3.7 deben tomar estas medidas de inmediato para solucionar el problema.

La publicación de Rapid7 incluía una declaración de JAVS que confirmaba que el instalador de la versión 8.3.7 del visor JAVS era malicioso.

“Retiramos todas las versiones de Viewer 8.3.7 del sitio web de JAVS, restablecimos todas las contraseñas y realizamos una auditoría interna completa de todos los sistemas JAVS”, se lee en el comunicado. “Confirmamos que todos los archivos actualmente disponibles en el sitio web JAVS.com son genuinos y están libres de malware. Además, verificamos que ningún código fuente, certificados, sistemas u otras versiones de software de JAVS se vieron comprometidos en este incidente”.

El comunicado no explica cómo el instalador estuvo disponible para su descarga en su sitio. Tampoco dijo si la empresa contrató a una empresa externa para investigar.

El incidente es el último ejemplo de un ataque a la cadena de suministro, una técnica que altera un servicio o software legítimo con el objetivo de infectar a todos los usuarios intermedios. Este tipo de ataques generalmente se llevan a cabo pirateando primero al proveedor del servicio o software. No existe una manera segura de evitar ser víctima de ataques a la cadena de suministro, pero una medida potencialmente útil es examinar un archivo usando VirusTotal antes de ejecutarlo. Ese consejo habría sido de gran utilidad para los usuarios de JAVS.