Actores de amenazas desconocidos están apuntando activamente a dos vulnerabilidades críticas de día cero que les permiten eludir la autenticación de dos factores y ejecutar código malicioso dentro de redes que utilizan un dispositivo de red privada virtual ampliamente utilizado vendido por Ivanti, dijeron investigadores el miércoles.

Ivanti informó detalles básicos sobre los días cero en publicaciones Publicado en Miércoles

Explotadores: enciendan sus motores

“Cuando se combinan, estas dos vulnerabilidades hacen que sea trivial para los atacantes ejecutar comandos en el sistema”, escribieron investigadores de la firma de seguridad Volexity en un correo resumiendo los hallazgos de su investigación de un ataque que afectó a un cliente el mes pasado. “En este incidente en particular, el atacante aprovechó estos exploits para robar datos de configuración, modificar archivos existentes, descargar archivos remotos y realizar un túnel inverso desde el dispositivo VPN ICS”. Los investigadores Matthew Meltzer, Robert Jan Mora, Sean Koessel, Steven Adair y Thomas Lancaster escribieron:

Volexity observó al atacante modificando componentes legítimos de ICS y realizando cambios en el sistema para evadir la herramienta ICS Integrity Checker. En particular, Volexity observó que el atacante abrió una puerta trasera a un archivo CGI legítimo (compcheck.cgi) en el dispositivo ICS VPN para permitir la ejecución de comandos. Además, el atacante también modificó un archivo JavaScript utilizado por el componente Web SSL VPN del dispositivo para registrar las teclas y extraer las credenciales de los usuarios que inician sesión. La información y las credenciales recopiladas por el atacante le permitieron acceder a un puñado de sistemas internamente y, en última instancia, obtener acceso ilimitado a los sistemas de la red.

Los investigadores atribuyeron los ataques a un actor de amenazas rastreado bajo el alias UTA0178, que sospechan que es un actor de amenazas a nivel de estado-nación chino.

Al igual que otras VPN, el ICS se encuentra en el borde de una red protegida y actúa como el guardián que se supone debe permitir que sólo los dispositivos autorizados se conecten de forma remota. Esa posición y su estado siempre activo hacen que el dispositivo sea ideal para atacar cuando se identifican vulnerabilidades de ejecución de código en ellos. Hasta ahora, los días cero parecen haber sido explotados en pequeñas cantidades y sólo en ataques muy dirigidos, dijo en un correo electrónico el director ejecutivo de Volexity, Steven Adair. Continuó escribiendo:

Sin embargo, hay muchas posibilidades de que eso cambie. Ahora habrá una carrera potencial para comprometer los dispositivos antes de que se apliquen las mitigaciones. También es posible que el actor de la amenaza pueda compartir el exploit o que atacantes adicionales descubran el exploit. Si conoce los detalles, el exploit es bastante trivial de realizar y no requiere autenticación alguna y se puede realizar a través de Internet. El propósito completo de estos dispositivos es proporcionar acceso VPN, por lo que, por naturaleza, se encuentran en Internet y son accesibles.

El panorama de amenazas de 2023 estuvo dominado por la explotación masiva activa de un puñado de vulnerabilidades de alto impacto rastreadas bajo los nombres Citrix Bleed o designaciones que incluyen CVE-2023-36934, CVE-2022-47966 y CVE-2023-49103, que residían en Citrix NetScaler Application Delivery Controller y NetScaler Gateway, MOVEit del fabricante Progress Software, 24 productos vendidos por ManageEngine y ownCloud, propiedad de Zoho, respectivamente. A menos que las organizaciones afectadas actúen más rápidamente que el año pasado para parchear sus redes, las últimas vulnerabilidades en los dispositivos Ivanti pueden recibir el mismo tratamiento.

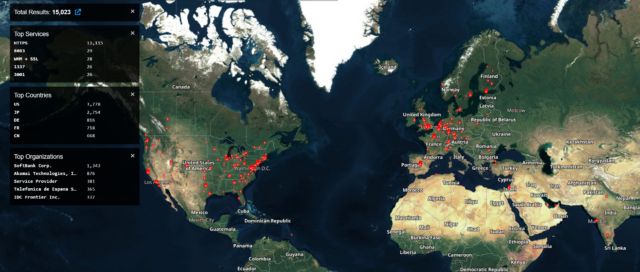

El investigador Kevin Beaumont, quien propuso “Connect Around” como apodo para rastrear los días cero, resultados publicados a partir de una escanear eso mostró que había aproximadamente 15.000 electrodomésticos Ivanti afectados en todo el mundo expuestos a Internet. Beaumont dijo que los piratas informáticos respaldados por un Estado-nación parecían estar detrás de los ataques al dispositivo vendido por Ivanti.

Shodan