imágenes falsas

Los piratas informáticos abusaron de un servicio antivirus durante cinco años para infectar a los usuarios finales con malware. El ataque funcionó porque el servicio entregó actualizaciones a través de HTTP, un protocolo vulnerable a ataques que corrompen o alteran los datos mientras viajan por Internet.

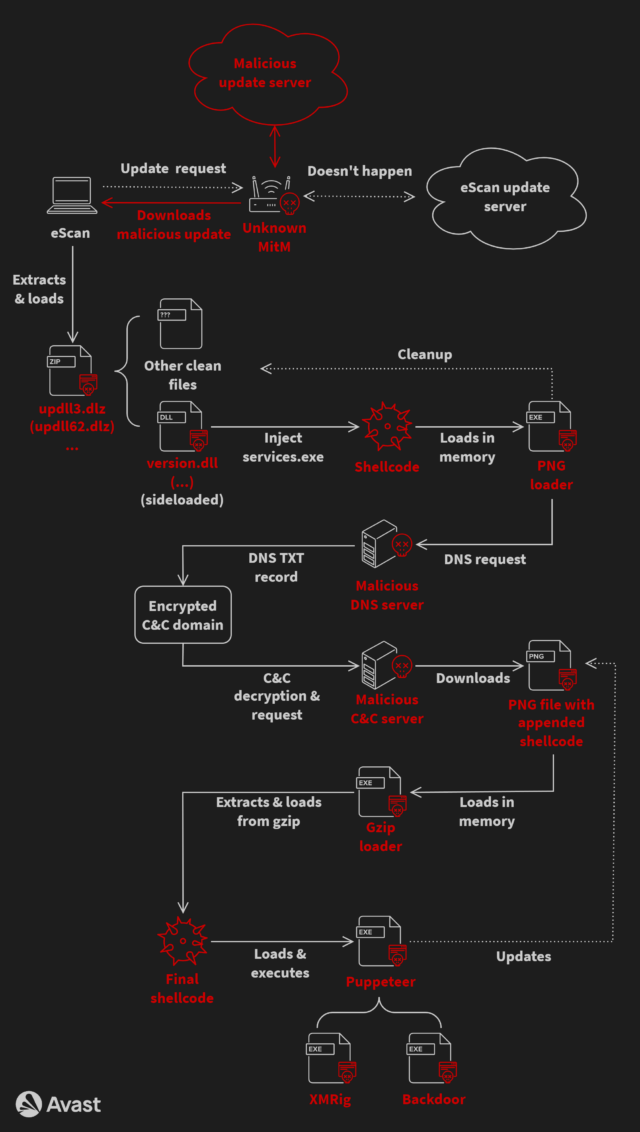

Los piratas informáticos desconocidos, que pueden tener vínculos con el gobierno de Corea del Norte, lograron esta hazaña realizando un ataque de intermediario (MiitM) que reemplazó la actualización genuina con un archivo que instaló una puerta trasera avanzada, dijeron investigadores de la firma de seguridad Avast hoy.

eScan, un servicio AV con sede en India, ha entregado actualizaciones a través de HTTP desde al menos 2019, informaron los investigadores de Avast. Este protocolo ofrecía una valiosa oportunidad para instalar el malware, que en los círculos de seguridad se rastrea con el nombre de GuptiMiner.

“Esta sofisticada operación ha estado realizando ataques MitM dirigidos a un mecanismo de actualización del proveedor de antivirus eScan”, escribieron los investigadores de Avast Jan Rubín y Milánek. “Revelamos la vulnerabilidad de seguridad tanto a eScan como al CERT de India y recibimos confirmación el 31 de julio de 2023 de eScan de que el problema se solucionó y resolvió con éxito”.

Cadena de infección compleja

La compleja cadena de infección comenzó cuando las aplicaciones de eScan se registraron en el sistema de actualización de eScan. Luego, los actores de amenazas realizaron un ataque MitM que les permitió interceptar el paquete enviado por el servidor de actualización y reemplazarlo por uno dañado que contenía código para instalar GuptiMiner. Los investigadores de Avast aún no saben exactamente cómo los atacantes pudieron realizar la interceptación. Sospechan que es posible que las redes objetivo ya hayan sido comprometidas de alguna manera para enrutar el tráfico a un intermediario malicioso.

Para reducir las posibilidades de detección, el archivo de infección utilizó el secuestro de DLL, una técnica que reemplaza los archivos de biblioteca de vínculos dinámicos legítimos utilizados por la mayoría de las aplicaciones de Microsoft por archivos creados con fines malintencionados que usan el mismo nombre de archivo. Para mayor sigilo, la cadena de infección también se basó en un servidor de sistema de nombres de dominio (DNS) personalizado que le permitía usar nombres de dominio legítimos al conectarse a canales controlados por atacantes.

El año pasado, los atacantes abandonaron la técnica DNS y la reemplazaron con otra técnica de ofuscación conocida como enmascaramiento de direcciones IP. Esto implicó los siguientes pasos:

- Obtenga una dirección IP de un nombre de servidor codificado registrado para el atacante mediante el uso estándar del obtenerhostbyname función API

- Para ese servidor, se devuelven dos direcciones IP: la primera es una dirección IP enmascarada y la segunda indica una versión de carga útil disponible y comienza con 23.195. como sus dos primeros octetos

- Si la versión es más reciente que la actual, la dirección IP enmascarada se desenmascara, lo que da como resultado una dirección IP real de comando y control (C&C).

- La dirección IP real de C&C se utiliza junto con una cadena constante codificada (parte de una ruta URL) para descargar un archivo que contiene código shell malicioso.

Algunas variantes de la cadena de infección escondían el código malicioso dentro de un archivo de imagen para hacerlo más difícil de detectar. Las variantes también instalaron un certificado TLS raíz personalizado que cumplía con los requisitos de algunos sistemas específicos de que todas las aplicaciones debían estar firmadas digitalmente antes de instalarse.

La carga útil contenía múltiples puertas traseras que se activaban cuando se instalaban en redes grandes. Curiosamente, la actualización también incluyó XMRig, un paquete de código abierto para extraer criptomonedas.

avast

GuptiMiner ha circulado desde al menos 2018 y ha sido objeto de múltiples revisiones. Uno buscó redes comprometidas en busca de sistemas que ejecutaran Windows 7 y Windows Server 2008, presumiblemente para ofrecer exploits que funcionaran en esas versiones anteriores. Otro proporcionó una interfaz para instalar módulos de propósito especial que podían personalizarse para diferentes víctimas. (Esta versión también escaneó el sistema local en busca de claves privadas almacenadas y billeteras de criptomonedas).

Los investigadores se sorprendieron de que el malware que se esforzaba tanto en pasar desapercibido también instalara un minero de criptomonedas, que por naturaleza suele ser fácil de detectar. Una posibilidad es la posible conexión de los atacantes con Kimsuky, el nombre de seguimiento de un grupo respaldado por el gobierno de Corea del Norte. A lo largo de los años, el gobierno de Corea del Norte ha generado miles de millones de dólares en criptomonedas a través de malware instalado en los dispositivos de víctimas involuntarias. Los investigadores hicieron la posible conexión después de encontrar similitudes entre un keylogger conocido de Kimsuky y fragmentos de código utilizados durante la operación GuptiMiner.

El ataque GuptiMiner se destaca por exponer importantes deficiencias en eScan que pasaron desapercibidas durante al menos cinco años. Además de no entregar actualizaciones a través de HTTPS, un medio no susceptible a ataques MitM, eScan tampoco logró imponer la firma digital para garantizar que las actualizaciones no hubieran sido manipuladas antes de ser instaladas. Los representantes de eScan no respondieron a un correo electrónico preguntando por qué los ingenieros diseñaron el proceso de actualización de esta manera.

Las personas que usan o han usado eScan deben consultar la publicación de Avast para obtener detalles sobre si sus sistemas están infectados. Es probable que los escáneres AV más acreditados también detecten esta infección.