Aurich Lawson | imágenes falsas

Los investigadores anunciaron el miércoles un importante hallazgo de seguridad cibernética: la primera instancia conocida del mundo de malware del mundo real que puede secuestrar el proceso de arranque de una computadora incluso cuando el Arranque seguro y otras protecciones avanzadas están habilitadas y se ejecutan en versiones completamente actualizadas de Windows.

Apodado BlackLotus, el malware es lo que se conoce como bootkit UEFI. Estas sofisticadas piezas de malware secuestran la UEFI, abreviatura de Interfase Extensible de Firmware Unificado—la cadena compleja y de bajo nivel de firmware responsable de arrancar prácticamente todas las computadoras modernas. Como mecanismo que une el firmware del dispositivo de una PC con su sistema operativo, UEFI es un sistema operativo por derecho propio. Está ubicado en un SPI

Debido a que UEFI es lo primero que se ejecuta cuando se enciende una computadora, influye en el sistema operativo, las aplicaciones de seguridad y todo el software que sigue. Estas características hacen de la UEFI el lugar perfecto para ejecutar malware. Cuando tienen éxito, los bootkits UEFI desactivan los mecanismos de seguridad del sistema operativo y aseguran que una computadora permanezca infectada con malware sigiloso que se ejecuta en modo kernel o modo usuario, incluso después de reinstalar el sistema operativo o reemplazar un disco duro.

A pesar de lo atractivo que es para los actores de amenazas instalar malware casi invisible e inamovible que tiene acceso a nivel de kernel, hay algunos obstáculos formidables que se interponen en su camino. Uno es el requisito de que primero pirateen el dispositivo y obtengan derechos de administrador del sistema, ya sea explotando una o más vulnerabilidades en el sistema operativo o las aplicaciones o engañando a un usuario para que instale software troyano. Solo después de que se elimine esta barra alta, el actor de amenazas puede intentar instalar el bootkit.

La segunda cosa que se interpone en el camino de los ataques UEFI es Arranque seguro UEFI, un estándar de toda la industria que utiliza firmas criptográficas para garantizar que el fabricante de una computadora confíe en cada pieza de software utilizada durante el inicio. Secure Boot está diseñado para crear una cadena de confianza que evitará que los atacantes reemplacen el firmware de arranque previsto con firmware malicioso. Si no se reconoce un solo enlace de firmware en esa cadena, el Arranque seguro evitará que el dispositivo se inicie.

Si bien los investigadores han encontrado vulnerabilidades de arranque seguro en el pasado, no ha habido indicios de que los actores de amenazas hayan podido eludir la protección en los 12 años que ha existido. Hasta ahora.

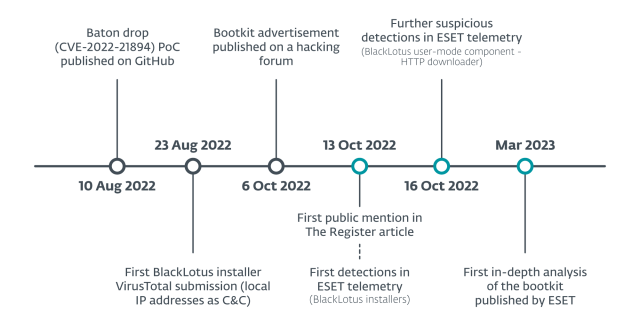

El miércoles, investigadores de la empresa de seguridad ESET presentaron un análisis profundo del primer bootkit UEFI in-the-wild del mundo que omite el arranque seguro en sistemas UEFI completamente actualizados que ejecutan versiones completamente actualizadas de Windows 10 y 11. Si bien no hay cadenas u otros indicadores que muestren directamente el nombre de los creadores o el bootkit, ESET investigadores han concluido que casi con toda seguridad corresponde a un bootkit, conocido como BlackLotus, que ha sido anunciado en foros clandestinos de ciberdelincuencia desde el año pasado. El precio: $ 5,000 y $ 200 a partir de entonces para actualizaciones.

ESET

Para derrotar a Secure Boot, el bootkit explota CVE-2022-21894una vulnerabilidad en todas las versiones compatibles de Windows que Microsoft parcheado en enero de 2022. La falla lógica, denominada caída de bastón por el investigador que lo descubrió, puede aprovecharse para eliminar las funciones de arranque seguro de la secuencia de arranque durante el inicio. Los atacantes también pueden abusar de la falla para obtener claves para BitLocker, una función de Windows para cifrar discos duros.

CVE-2022-21894 ha demostrado ser especialmente valioso para los creadores de BlackLotus. A pesar de que Microsoft lanzó un nuevo software parcheado, los binarios firmados vulnerables aún no se han agregado a la Lista de revocación de UEFI que marca los archivos de arranque en los que ya no se debe confiar. Microsoft no ha explicado el motivo, pero probablemente tenga que ver con cientos de cargadores de arranque vulnerables que siguen en uso hoy en día. Si se revocan esos archivos binarios firmados, millones de dispositivos dejarán de funcionar. Como resultado, los dispositivos totalmente actualizados siguen siendo vulnerables porque los atacantes simplemente pueden reemplazar el software parcheado con el software vulnerable más antiguo.