imágenes falsas

A medida que los grupos de piratas informáticos continúan atacando un antiguo Windows de día cero que hace que sea inusualmente fácil ejecutar código malicioso en las computadoras de destino, Microsoft mantiene un perfil bajo, negándose incluso a decir si tiene planes de parchear.

A finales de la semana pasada, la empresa de seguridad Proofpoint dijo que los piratas informáticos con vínculos con grupos de estados-nación conocidos estaban explotando la vulnerabilidad de ejecución remota de código, denominada Follina. Proofpoint dijo que los ataques se entregaron en mensajes de spam maliciosos enviados a menos de 10 clientes de Proofpoint en gobiernos europeos y locales de EE. UU.

Los productos de Microsoft son una “oportunidad rica en objetivos”

En un correo electrónico el lunes, la compañía de seguridad agregó más color, escribiendo:

- Proofpoint Threat Research ha estado monitoreando activamente el uso de la vulnerabilidad de Follina y detectamos otro caso interesante el viernes. Un correo electrónico con un archivo RTF adjunto utilizó a Follina para ejecutar finalmente un script de PowerShell. Este script verifica la virtualización, roba información de navegadores locales, clientes de correo y servicios de archivos, realiza el reconocimiento de la máquina y luego la comprime para exfilar a través de BitsAdmin. Si bien Proofpoint sospecha que esta campaña es de un actor alineado con el estado en función del amplio reconocimiento de Powershell y la estrecha concentración de objetivos, actualmente no la atribuimos a un TA numerado.

- Proofpoint ha observado el uso de esta vulnerabilidad a través de aplicaciones de Microsoft. Seguimos comprendiendo el alcance de esta vulnerabilidad, pero en este momento está claro que existen muchas oportunidades para usarla en el conjunto de productos de Microsoft Office y, además, en las aplicaciones de Windows.

- Microsoft ha lanzado “soluciones alternativas”, pero no un parche a gran escala. Los productos de Microsoft continúan siendo una oportunidad rica en objetivos para los actores de amenazas y eso no cambiará en el corto plazo. Continuamos lanzando detección y protección en productos Proofpoint a medida que aprendemos más para ayudar a nuestros clientes a proteger sus entornos.

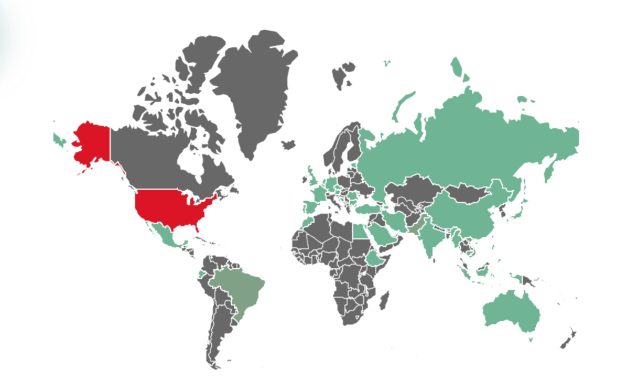

Mientras tanto, la firma de seguridad Kaspersky también ha rastreado un aumento en las hazañas de Follinacon la mayoría en EE. UU., seguido de Brasil, México y Rusia.

kaspersky

“Esperamos ver más intentos de explotación de Follina para obtener acceso a los recursos corporativos, incluidos los ataques de ransomware y las filtraciones de datos”, escribieron los investigadores de Kaspersky.

CERT Ucrania También dijo estaba rastreando exploits en objetivos en ese país que usan el correo electrónico para enviar un archivo titulado “cambios en salarios con accruals.docx” para explotar Follina.

El secreto de la popularidad de Follina: “RCE de baja interacción”

Una de las razones del gran interés es que Follina no requiere el mismo nivel de interacción con la víctima que requieren los típicos ataques de documentos maliciosos. Normalmente, estos ataques necesitan que el objetivo abra el documento y habilite el uso de macros. Follina, por el contrario, no requiere que el objetivo abra el documento y no hay macros que permitir. El simple hecho de que el documento aparezca en la ventana de vista previa, incluso cuando la vista protegida está activada, es suficiente para ejecutar scripts maliciosos.

“Es más grave porque no importa si las macros están deshabilitadas y se pueden invocar simplemente a través de la vista previa”, escribió en un chat de texto Jake Williams, director de inteligencia de amenazas cibernéticas de la firma de seguridad Scythe. “No es un clic cero como un ‘simplemente entregarlo causa el exploit’, pero el usuario no necesita abrir el documento”.

Los investigadores que desarrollaron un módulo de explotación para el marco de piratería de Metasploit se refirieron a este comportamiento como un ejecución remota de código de baja interacción. “Pude probar esto usando los formatos .docx y rtf”, escribió uno de ellos. “Pude obtener ejecución con el archivo RTF con solo obtener una vista previa del documento en Explorer”.

Una respuesta fallida

El entusiasmo que los defensores y los actores de amenazas han mostrado por Follina contrasta marcadamente con el bajo perfil de Microsoft. Microsoft tardó en actuar sobre la vulnerabilidad desde el principio. Un artículo académico publicado en 2020 mostró cómo usar la Herramienta de diagnóstico de soporte de Microsoft (MSDT) para obligar a una computadora a descargar un script malicioso y ejecutarlo.

Luego, en abril, investigadores de Shadow Chaser Group dijo en Gorjeo que habían informado a Microsoft que una ejecución de spam malicioso en curso estaba haciendo precisamente eso. Aunque los investigadores incluyeron el archivo utilizado en la campaña, Microsoft rechazó el informe sobre la lógica defectuosa de que MSDT requería una contraseña para ejecutar cargas útiles.

Finalmente, el martes pasado, Microsoft declaró el comportamiento como una vulnerabilidad, otorgándole el rastreador CVE-2022-30190 y una calificación de gravedad de 7.8 sobre 10. La compañía no emitió un parche y en su lugar emitió instrucciones para deshabilitar MSDT.

Microsoft ha dicho muy poco desde entonces. El lunes, la compañía se negó a decir cuáles son sus planes.

“Los equipos de seguridad más pequeños están viendo en gran medida el enfoque indiferente de Microsoft como una señal de que esta es ‘otra vulnerabilidad’, lo que ciertamente no lo es”, dijo Williams. “No está claro por qué Microsoft continúa minimizando esta vulnerabilidad, que se está explotando activamente. En la naturaleza. Ciertamente no está ayudando a los equipos de seguridad”.

Sin Microsoft para proporcionar advertencias proactivas, las organizaciones solo pueden apoyarse en ellas mismas para obtener orientación sobre los riesgos y cuán expuestas están a esta vulnerabilidad. Y dada la barra baja para hazañas exitosas, ahora sería un buen momento para hacer que eso suceda.