El fabricante de chips TSMC dijo el viernes que uno de sus proveedores de hardware experimentó un “incidente de seguridad” que permitió a los atacantes obtener configuraciones y configuraciones para algunos de los servidores que la empresa usa en su red corporativa. La divulgación se produjo un día después de que el sindicato criminal de ransomware LockBit incluyera a TSMC en su sitio de extorsión y amenazara con publicar los datos a menos que recibiera un pago de 70 millones de dólares.

El proveedor de hardware, Kinmax Technology, confirmó que uno de sus entornos de prueba había sido atacado por un grupo externo, que luego pudo recuperar archivos de configuración y otra información de parámetros. La compañía dijo que se enteró de la violación el jueves e inmediatamente cerró los sistemas comprometidos y notificó al cliente afectado.

“Dado que la información anterior no tiene nada que ver con la aplicación real del cliente, es solo la configuración básica en el momento del envío”, funcionarios de Kinmax. escribió. “En la actualidad, no se ha causado ningún daño al cliente, y el cliente no ha sido pirateado”.

En un correo electrónico, un representante de TSMC escribió: “Tras la revisión, este incidente no afectó las operaciones comerciales de TSMC ni comprometió la información de los clientes de TSMC. Después del incidente, TSMC finalizó de inmediato su intercambio de datos con este proveedor de acuerdo con los protocolos de seguridad y los procedimientos operativos estándar de la Compañía”. El comunicado no dice si los atacantes se han puesto en contacto con TSMC o si planea pagar el rescate.

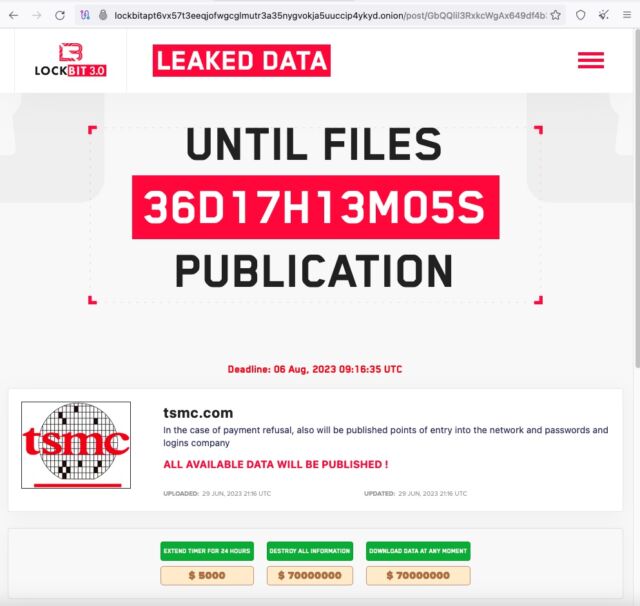

Las declaraciones se produjeron poco después de que LockBit, uno de los grupos de ransomware más activos y perniciosos, incluyera a TSMC en su sitio web oscuro y exigiera 70 millones de dólares a cambio de eliminar los datos o transferirlos a su propietario legítimo.

“En caso de rechazo del pago, también se publicarán los puntos de entrada a la red y las contraseñas y los inicios de sesión de la empresa”, decía la publicación en el sitio de LockBit, usando un inglés entrecortado que es característico del grupo de habla rusa. “¡Todos los datos disponibles serán publicados!”

La publicación incluía cuatro documentos que supuestamente formaban parte de los datos obtenidos por LockBit. Los documentos, que incluían un correo electrónico, un folleto y lo que parecían ajustes de configuración, solo hacían referencias indirectas a TSMC y, a primera vista, parecían no incluir información confidencial.

Al igual que muchos de los grupos de ransomware existentes, LockBit opera bajo un modelo comercial de ransomware como servicio, en el que los desarrolladores del malware LockBit lo arriendan a afiliados. Los afiliados intentan violar las redes de las organizaciones y, cuando tienen éxito, utilizan el ransomware LockBit para cifrar los datos. Si la víctima paga un rescate, los afiliados comparten una parte con los desarrolladores.

LockBit se observó por primera vez en 2019 y ha pasado por varias transiciones. Se lo denominó ABCD, una referencia a la extensión añadida a los archivos que cifraba. Más tarde, la extensión cambió a LockBit. En junio pasado, los desarrolladores lanzaron LockBit 2.0 como parte de una campaña publicitaria destinada a reclutar nuevos afiliados. El grupo ha extorsionado con éxito $ 91 millones desde 2020, la Agencia de Seguridad de la Información y Ciberseguridad dijo recientemente. Hasta julio de 2021, hubo 9955 envíos a ID Ransomware, una herramienta en línea que ayuda a las víctimas de ransomware a identificar qué ransomware ha cifrado sus archivos. La firma de seguridad Emsisoft tiene más información sobre LockBit aquí.

TSMC dijo que cada componente de hardware instalado en su red primero debe someterse a “comprobaciones y ajustes exhaustivos” que incluyen configuraciones de seguridad. La violación sigue bajo una investigación que involucra a una agencia de aplicación de la ley, dijo el fabricante de chips.

Kinmax ofreció “más sinceras disculpas a los clientes afectados”. El uso del plural sugirió que TSMC no fue el único cliente de Kinmax al que le robaron datos en la violación. Kinmax no dio más detalles. Más temprano el viernes, el Sitio web de Kinmax socios enumerados, incluidas las empresas HPE, Aruba, Cisco, Microsoft, Citrix, Red Hat y VMware. El sitio eliminó esas referencias poco antes de que esta publicación se publicara en Ars.

La brecha de Kinmax se produce dos semanas después de que el Departamento de Justicia de EE. UU. Anunciado había arrestado a Ruslan Magomedovich Astamirov (АСТАМИРОВ, Руслан Магомедовичь), un ciudadano ruso de 20 años, por su presunta participación en varios ataques de ransomware LockBit en los EE. UU. y en otros lugares. Un día antes, el sitio de LockBit afirmó que había pirateado a la empresa farmacéutica india Granules India y publicó una gran cantidad de documentos que el grupo dijo que había obtenido.