imágenes falsas

Los piratas informáticos están explotando activamente un par de vulnerabilidades descubiertas recientemente para controlar de forma remota dispositivos de almacenamiento conectados a la red fabricados por D-Link, dijeron investigadores el lunes.

Aproximadamente 92.000 dispositivos son vulnerables a los exploits de adquisición remota, que pueden transmitirse de forma remota mediante el envío de comandos maliciosos a través de un simple tráfico HTTP. la vulnerabilidad salió a la luz hace dos semanas. El investigador dijo que estaban haciendo pública la amenaza porque D-Link dijo que no tenía planes de parchear las vulnerabilidades, que están presentes sólo en dispositivos al final de su vida útil, lo que significa que ya no cuentan con el soporte del fabricante.

Una receta ideal

El lunes, los investigadores dijeron que sus sensores comenzaron a detectar intentos activos de explotar las vulnerabilidades comenzando el fin de semana. Greynoise, una de las organizaciones que informó sobre la explotación en estado salvaje, dijo en un correo electrónico que la actividad comenzó alrededor de las 02:17 UTC del domingo. Los ataques intentaron descargar e instalar uno de varios programas maliciosos en dispositivos vulnerables según su perfil de hardware específico. Uno de esos programas maliciosos es marcado

La organización de seguridad Shadowserver también ha reportado viendo escaneos o exploits desde múltiples direcciones IP pero no proporcionó detalles adicionales.

El par de vulnerabilidades, que se encuentra en la interfaz de programación nas_sharing.cgi de los dispositivos vulnerables, proporciona una receta ideal para la adquisición remota. La primera, identificada como CVE-2024-3272 y con una clasificación de gravedad de 9,8 sobre 10, es una cuenta de puerta trasera habilitada mediante credenciales codificadas en el firmware. El segundo es un fallo de inyección de comandos identificado como CVE-2024-3273 y tiene una clasificación de gravedad de 7,3. Se puede activar remotamente con un simple OBTENER HTTP pedido.

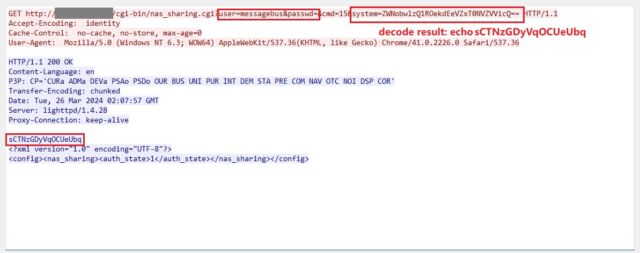

Netsecfish, el investigador que reveló las vulnerabilidades, demostró cómo un hacker podría controlar remotamente dispositivos vulnerables enviándoles un simple conjunto de solicitudes HTTP. El código se ve así:

GET /cgi-bin/nas_sharing.cgiuser=messagebus&passwd=&cmd=15&system=<BASE64_ENCODED_COMMAND_TO_BE_EXECUTED>En el siguiente ejemplo de explotación, el texto dentro del primer rectángulo rojo contiene las credenciales codificadas (bus de mensaje de nombre de usuario y un campo de contraseña vacío), mientras que el siguiente rectángulo contiene una cadena de comando malicioso codificada en base64.

pez netsec

“La explotación exitosa de esta vulnerabilidad podría permitir a un atacante ejecutar comandos arbitrarios en el sistema, lo que podría conducir a un acceso no autorizado a información confidencial, modificación de las configuraciones del sistema o condiciones de denegación de servicio”, escribió netsecfish.

La semana pasada, D-Link publicó un consultivo. D-Link confirmó la lista de dispositivos afectados:

| Modelo | Región | Revisión de hardware | Fin de vida útil |

Firmware fijo | Conclusión | Última actualización |

| DNS-320L | Todas las regiones | Todas las revisiones de H/W | 31/05/2020 : Enlace | No disponible | Retirar y reemplazar dispositivo |

01/04/2024 |

| DNS-325 | Todas las regiones | Todas las revisiones de H/W | 01/09/2017 : Enlace | No disponible | Retirar y reemplazar dispositivo | 01/04/2024 |

| DNS-327L | Todas las regiones | Todas las revisiones de H/W | 31/05/2020 : Enlace |

No disponible | Retirar y reemplazar dispositivo | 01/04/2024 |

| DNS-340L | Todas las regiones | Todas las revisiones de H/W | 31/07/2019 : Enlace | No disponible | Retirar y reemplazar dispositivo | 01/04/2024 |

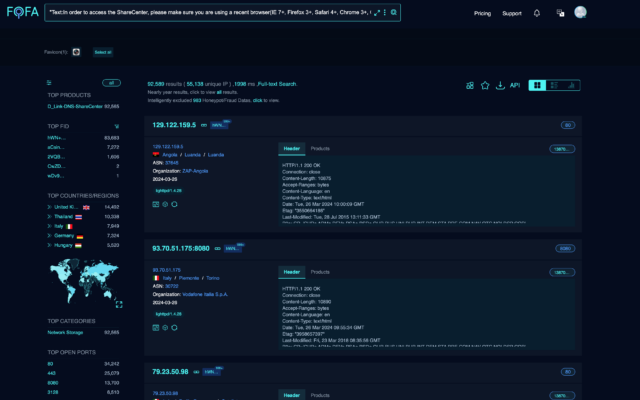

Según netsecfish, los análisis de Internet encontraron aproximadamente 92.000 dispositivos vulnerables.

pez netsec

Según el correo electrónico de Greynoise, los exploits que los investigadores de la empresa ven se ven así:

GET /cgi-bin/nas_sharing.cgi?dbg=1&cmd=15&user=messagebus&passwd=&cmd=Y2QgL3RtcDsgcLnNo HTTP/1.1Otro malware invocado en los intentos de explotación incluye:

La mejor defensa contra estos ataques y otros similares es reemplazar el hardware una vez que llega al final de su vida útil. Salvo eso, los usuarios de dispositivos EoL deben al menos asegurarse de estar ejecutando el firmware más reciente. D-Link proporciona esta página de soporte dedicada para dispositivos antiguos para que los propietarios puedan localizar el firmware más reciente disponible. Otra protección eficaz es desactivar UPnP y las conexiones desde direcciones remotas de Internet a menos que sean absolutamente necesarias y estén configuradas correctamente.