imágenes falsas

Cientos de cuentas de Microsoft Azure, algunas pertenecientes a altos ejecutivos, están siendo atacadas por atacantes desconocidos en una campaña en curso que apunta a robar datos confidenciales y activos financieros de docenas de organizaciones, dijeron el lunes investigadores de la firma de seguridad Proofpoint.

La campaña intenta comprometer entornos de Azure específicos enviando a los propietarios de cuentas correos electrónicos que integran técnicas de phishing de credenciales y apropiación de cuentas. Los actores de amenazas lo hacen combinando señuelos de phishing individualizados con documentos compartidos. Algunos de los documentos incluyen enlaces que, al hacer clic, redirigen a los usuarios a una página web de phishing. La amplia gama de roles objetivo indica la estrategia de los actores de amenazas de comprometer cuentas con acceso a diversos recursos y responsabilidades en las organizaciones afectadas.

“Los actores de amenazas aparentemente dirigen su atención hacia una amplia gama de personas que poseen diversos títulos en diferentes organizaciones, lo que afecta a cientos de usuarios en todo el mundo”, afirma Proofpoint. consultivo

Una vez que las cuentas se ven comprometidas, los actores de amenazas las protegen inscribiéndolas en diversas formas de autenticación multifactor. Esto puede dificultar que las víctimas cambien contraseñas o accedan a paneles para examinar los inicios de sesión recientes. En algunos casos, la MFA utilizada se basa en contraseñas de un solo uso enviadas mediante mensajes de texto o llamadas telefónicas. Sin embargo, en la mayoría de los casos, los atacantes emplean una aplicación de autenticación con notificaciones y código.

Punto de prueba

Proofpoint observó otras acciones posteriores al compromiso, entre ellas:

- Exfiltración de datos. Los atacantes acceden y descargan archivos confidenciales, incluidos activos financieros, protocolos de seguridad internos y credenciales de usuario.

- Phishing interno y externo. El acceso al buzón se aprovecha para realizar movimientos laterales dentro de las organizaciones afectadas y apuntar a cuentas de usuarios específicas con amenazas de phishing personalizadas.

- Fraude financiero. En un esfuerzo por perpetrar fraude financiero, se envían mensajes de correo electrónico internos a los departamentos de Recursos Humanos y Financieros de las organizaciones afectadas.

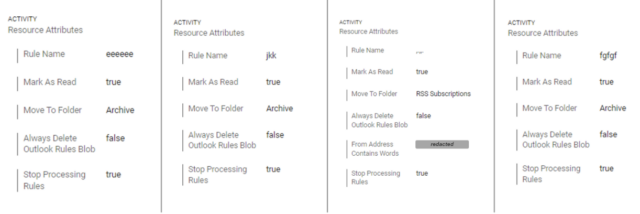

- Reglas del buzón. Los atacantes crean reglas de ofuscación dedicadas destinadas a cubrir sus huellas y borrar toda evidencia de actividad maliciosa de los buzones de correo de las víctimas.

Punto de prueba

Los compromisos provienen de varios servidores proxy que actúan como intermediarios entre la infraestructura de origen de los atacantes y las cuentas objetivo. Los servidores proxy ayudan a los atacantes a alinear la ubicación geográfica asignada a la dirección IP de conexión con la región del objetivo. Esto ayuda a eludir varias políticas de geocercas que restringen la cantidad y ubicación de las direcciones IP que pueden acceder al sistema de destino. Los servicios de proxy a menudo cambian a mitad de la campaña, una estrategia que dificulta que quienes se defienden de los ataques bloqueen las IP donde se originan las actividades maliciosas.

Otras técnicas diseñadas para ofuscar la infraestructura operativa de los atacantes incluyen servicios de alojamiento de datos y dominios comprometidos.

“Más allá del uso de servicios proxy, hemos visto a atacantes utilizar ciertos ISP locales de línea fija, exponiendo potencialmente sus ubicaciones geográficas”, decía la publicación del lunes. “Entre estas fuentes no representativas destacan ‘Selena Telecom LLC’, con sede en Rusia, y los proveedores nigerianos ‘Airtel Networks Limited’ y ‘MTN Nigeria Communication Limited’. Si bien Proofpoint no ha atribuido actualmente esta campaña a ningún actor de amenazas conocido, existe la posibilidad de que atacantes rusos y nigerianos estén involucrados, estableciendo paralelismos con ataques anteriores a la nube”.

Cómo comprobar si eres un objetivo

Hay varios signos reveladores de que se está apuntando a un objetivo. El más útil es un agente de usuario específico utilizado durante la fase de acceso del ataque: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Los atacantes utilizan predominantemente este agente de usuario para acceder a la aplicación de inicio de sesión ‘OfficeHome’ junto con el acceso no autorizado a aplicaciones nativas adicionales de Microsoft365, como:

- Office365 Shell WCSS-Client (indicativo de acceso del navegador a las aplicaciones de Office365)

- Office 365 Exchange Online (indicativo de abuso de buzones de correo, filtración de datos y proliferación de amenazas de correo electrónico posteriores al compromiso)

- Mis inicios de sesión (utilizados por atacantes para manipulación de MFA)

- Mis aplicaciones

- Mi perfil

Proofpoint incluyó los siguientes indicadores de compromiso:

| Indicador | Tipo | Descripción |

| Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, como Gecko) Chrome/120.0.0.0 Safari/537.36 | Agente de usuario | Agente de usuario involucrado en la fase de acceso del ataque |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, como Gecko) Chrome/120.0.0.0 Safari/537.36 | Agente de usuario | Agente de usuario involucrado en las fases de acceso y post-acceso del ataque |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, como Gecko) Chrome/119.0.0.0 Safari/537.36 | Agente de usuario | Agente de usuario involucrado en las fases de acceso y post-acceso del ataque |

| sachacel[.]ru | Dominio | Dominio utilizado para amenazas de phishing dirigidas |

| lobnia[.]com | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| aplicación de maquillaje[.]hoy | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| alexhost[.]com | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| moles[.]ru | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| mono inteligente[.]neto | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| airtel[.]com | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| mtnonline[.]com | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| centroacedata[.]com | Dominio | Dominio de origen utilizado como infraestructura maliciosa |

| Sokolov Dmitri Nikolaevich | ISP | ISP de origen utilizado como infraestructura maliciosa |

| Dom Tehniki Ltd. | ISP | ISP de origen utilizado como infraestructura maliciosa |

| Selena Telecom LLC | ISP | ISP de origen utilizado como infraestructura maliciosa |

A medida que la campaña continúa, Proofpoint puede actualizar los indicadores a medida que haya más disponibles. La compañía aconsejó a las empresas que presten mucha atención al agente de usuario y a los dominios de origen de las conexiones entrantes a las cuentas de los empleados. Otras defensas útiles son el empleo de defensas de seguridad que buscan signos tanto de compromiso inicial de la cuenta como de actividades posteriores al compromiso, identificando vectores iniciales de compromiso como phishing, malware o suplantación de identidad, e implementando políticas de corrección automática para expulsar rápidamente a los atacantes. el evento en el que entran.