Los investigadores creen que los piratas informáticos con conexiones con el gobierno de Corea del Norte han estado impulsando una versión troyanizada de la utilidad de red PuTTY en un intento de infiltrarse en la red de organizaciones que quieren espiar.

Investigadores de la empresa de seguridad Mandiant dijo el jueves que al menos un cliente al que sirve tenía un empleado que instaló la utilidad de red falsa por accidente. El incidente hizo que el empleador se infectara con una puerta trasera rastreada por los investigadores como Airdry.v2. El archivo fue transmitido por un grupo de pistas Mandiant como UNC4034.

“Mandiant identificó varias superposiciones entre UNC4034 y grupos de amenazas que sospechamos tienen un nexo con Corea del Norte”, escribieron los investigadores de la compañía. “Las URL de AIRDRY.V2 C2 pertenecen a una infraestructura de sitio web comprometida que estos grupos aprovecharon anteriormente y se informaron en varias fuentes OSINT”.

Los actores de amenazas se hicieron pasar por personas que reclutaban al empleado para un trabajo en Amazon. Enviaron al objetivo un mensaje por WhatsApp que transmitía un archivo llamado amazon_assessment.iso. Los archivos ISO se han utilizado cada vez más en los últimos meses para infectar máquinas con Windows porque, de forma predeterminada, hacer doble clic en ellos hace que se monte como una máquina virtual. Entre otras cosas, la imagen tenía un archivo ejecutable titulado PuTTY.exe.

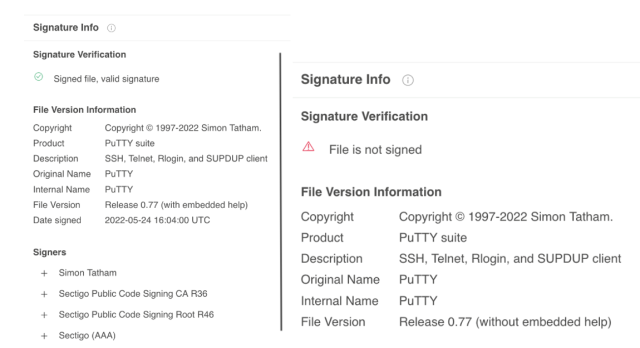

PuTTY es una aplicación de shell y telnet segura de código abierto. Las versiones seguras están firmadas por el desarrollador oficial. La versión enviada en el mensaje de WhatsApp no estaba firmada.

mandante

El archivo ejecutable instaló la última versión de Airdry, una puerta trasera que el gobierno de EE. UU. ha atribuido al gobierno de Corea del Norte. La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. tiene una descripción aquí. El equipo de respuesta de emergencia de la comunidad de Japón ha este descripción de la puerta trasera, que también se rastrea como BLINDINGCAN.